一、 本周网络安全基本态势

本周互联网网络安全指数整体评价为良。境内感染网络病毒1的主机数约为19万个,较上周数量环比大幅减少了约39.8%;新增网络病毒家族1个,与上周新增数量相等;境内被篡改政府网站数量为65个,较上周88个大幅减少约26.1%;新增信息安全漏洞101个,较上周新增数量下降了约16.5%,其中新增高危漏洞46个,较上周新增数量增加了15个。

本周网络病毒活动情况

1、网络病毒监测情况

本周境内感染网络病毒的主机数约为19万个,较上周环比大幅下降了约39.8%。其中,境内被木马或被僵尸程序控制的主机约为9.7万个,环比略增约0.7%;境内感染飞客(Conficker)蠕虫的主机约为9.1万个,环比大幅下降约57.9%。 木马或僵尸程序受控主机在我国大陆的分布情况如下图所示,其中红色区域是木马和僵尸程序感染量最多的地区,排名前三位的分别是广东省约1.2万个(约占中国大陆总感染量的24.4%)、 江苏省约1万个(约占中国大陆总感染量的19.9%)和浙江省约0.7万个(约占中国大陆总感染量的14.7%)。

2、TOP5活跃网络病毒

本周,中国反网络病毒联盟(ANVA)2整理发布的活跃网络病毒3如下表所示。其中,利用网页挂马、软件假冒和捆绑下载进行传播的网络病毒所占比例较高,病毒仍多以利用系统漏洞的方式对系统进行攻击。ANVA提醒互联网用户一方面要加强系统漏洞的修补加固,安装具有主动防御功能的安全软件,开启各项监控,并及时更新;另一方面,建议互联网用户使用正版的操作系统和应用软件,不要轻易打开网络上来源不明的图片、音乐、视频等文件,不要下载和安装一些来历不明的软件,特别是一些所谓的外挂程序。

3、网络病毒捕获和传播情况

本周,CNCERT通过多种渠道获得大量新增网络病毒文件,其中新增网络病毒名称数为116个,较上周新增数量增加了12个;新增网络病毒家族1个,与上周新增数量相等。 网络病毒主要通过对一些防护比较薄弱或者访问量较大的网站进行网页挂马的方式进行传播。当存在安全漏洞的用户主机访问了这些被黑客挂马的网站后,会经过多级跳转暗中连接黑客最终“放马”的站点下载网络病毒。

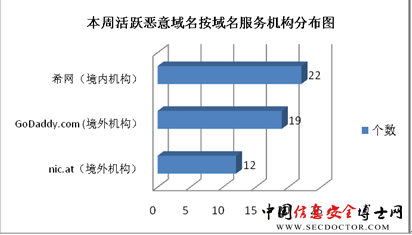

下图为本周活跃恶意域名在各个域名服务机构的注册数,请各域名服务机构注意加强域名服务的安全管理和域名滥用处理。特别是,由于不法分子为降低传播网络病毒的成本往往申请大量的免费域名,所以免费域名服务机构更需加强有关工作。

本周网站安全情况

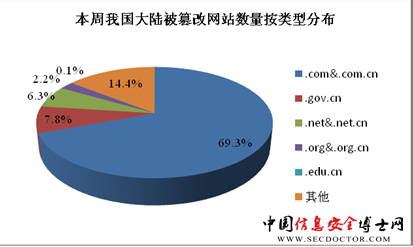

根据CNCERT监测数据,本周境内被篡改网站数量为836个,较上周环比大幅增加约45.4%。境内被篡改网站数量按类型分布情况如下图所示,数量最多的仍是.com和.com.cn域名类网站。gov.cn域名类网站有65个(占境内约7.8%),较上周数量大幅减少约26.1%。

本周事件处理情况

1、 本周处理各类事件数量

对国内外通过电子邮件、热线电话、传真等方式报告的网络安全事件,以及自主监测发现的网络安全事件,CNCERT根据事件的影响范围和存活性、涉及用户的性质等因素,筛选重要事件进行协调处理。 本周,CNCERT通过与基础电信运营商、域名注册服务机构的合作机制,以及反网络病毒联盟(ANVA)的工作机制,共协调处理了97件网络安全事件。

2、 本周恶意域名和恶意服务器处理情况

依据《中国互联网域名管理办法》和《木马和僵尸网络监测与处置机制》等相关法律法规的规定,本周ANVA在中国电信等基础电信运营企业以及万网志成、新网互联、西部数据、江苏邦宁、花生壳等域名注册服务机构的配合和支持下,并通过与境外域名注册商和国际安全组织的协作机制,对79个境内外参与传播网络病毒或仿冒网站的恶意域名或服务器主机IP采取了处置措施。

3、本周重点事件处理情况

协调处理多起境外注册仿冒国内银行和国外政府网站事件,上周,CNCERT接到举报,称在境外注册的域名分别为yiyuanzhifupt1.free2.vegao.com、yiyuanzhifupt.free2.vegao.com、iten.taobao.comdsfsd.7dmnxczdsad.tk、meinvfh.co.cc的多个网站仿冒中国农业银行,域名为bocc.cu.cc的网站仿冒中国银行,对用户财产安全构成威胁。经验证核实后,CNCERT协调国外域名注册机构,暂停了被举报的全部仿冒域名的解析服务。此外,另有投诉称,在境内注册的域名分别为5599wy.com、xinghaidanbao.com的多个网站仿冒中国工商银行,域名分别为seoulcop2011.com、seoulcyber2011.com的多个网站仿冒韩国警察厅网站,对用户财产安全和获取官方信息构成威胁。经验证核实后,CNCERT协调域名注册机构江苏邦宁、西部数据等公司暂停了被举报的全部仿冒域名的解析服务。

CNCERT组织开展木马和僵尸网络专项打击行动

根据近期监测情况,为降低大运会期间发生大规模拒绝服务攻击的风险,同时打击近期较为活跃的恶意代码传播源,CNCERT国家中心组织广东分中心和境内域名注册机构开展了一次专项打击行动。其中,CNCERT广东分中心组织省内基础电信运营企业对TOP 10木马控制端IP和TOP10僵尸网络控制端IP进行了清理,CNCERT组织境内域名注册机构希网网络、花生壳、江苏邦宁等企业处置了30个较为活跃的恶意代码传播源所使用的域名,此外,CNCERT协调境外域名注册机构处置了33个恶意代码传播源所使用的域名。

本周重要安全漏洞

本周,国家信息安全漏洞共享平台(CNVD)8整理和发布以下重要安全漏洞,详细的漏洞信息请参见CNVD漏洞周报(http://www.cnvd.org.cn/reports/list)。

本周,CNVD整理和发布以下重要安全漏洞信息。

1、 Mozilla产品安全漏洞

本周,Mozilla发布安全更新,修补Firefox//Thunderbird/SeaMonkey存在的多个安全漏洞。Mozilla Firefox//Thunderbird/SeaMonkey是Mozilla所发布的WEB浏览器/电子邮件客户端/新闻组客户端。攻击者可以利用漏洞获得敏感信息、绕过安全限制、操作数据或发起拒绝服务和特权提升攻击。CNVD收录的相关漏洞包括:Mozilla Firefox/Thunderbird/SeaMonkey appendchild虚指针引用漏洞、Mozilla Firefox/Thunderbird/SeaMonkey跨源数据窃取漏洞、Mozilla Firefox/Thunderbird/SeaMonkey敏感信息泄露漏洞、Mozilla Firefox/Thunderbird/SeaMonkey ANGLE库堆溢出漏洞、Mozilla Firefox/Thunderbird/SeaMonkey WebGL shaders拒绝服务漏洞、Mozilla Firefox/Thunderbird/SeaMonkey未签名脚本安全绕过漏洞、Mozilla Firefox/Thunderbird/SeaMonkey内存破坏漏洞(CVE-2011-2985、CVE-2011-2992)等。除“Mozilla Firefox/Thunderbird/SeaMonkey跨源数据窃取漏洞、Mozilla Firefox/Thunderbird/SeaMonkey敏感信息泄露漏洞”外,其余漏洞的综合评级均为“高危”。CNVD提醒广大Mozilla用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

2、 Real Networks RealPlayer安全漏洞

RealNetworks RealPlayer是一款媒体播放程序。本周,Real Networks RealPlayer被披露存在多个安全漏洞。攻击者利用漏洞构建恶意WEB页,诱使用户解析,以应用程序上下文执行任意代码。CNVD收录的相关漏洞包括:Real Networks RealPlayer内存破坏漏洞(CVE-2011-2954、CVE-2011-2952、CVE-2011-2955)、Real Networks RealPlayer远程堆缓冲区溢出漏洞(CVE-2011-2945)、Real Networks RealPlayer ActiveX控件越界远程代码执行漏洞(CVE-2011-2953)、Real Networks RealPlayer ActiveX控件远程代码执行漏洞(CVE-2011-2946)、Real Networks RealPlayer跨域脚本远程代码执行漏洞、Real Networks RealPlayer QCP解析远程代码执行漏洞。上述漏洞的综合评级均为“高危”。目前,厂商已经发布上述漏洞的补丁程序,CNVD提醒广大用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

3、 Linux产品安全漏洞

Linux是一款开源的操作系统。本周,Linux Kernel出现多个本地安全漏洞。攻击者利用漏洞提升特权或进行拒绝服务攻击,使系统崩溃。CNVD收录的相关漏洞包括:Linux Kernel 'perf_count_sw_cpu_clock'事件拒绝服务漏洞、Linux Kernel OOPS 'qdisc_dev()'拒绝服务漏洞、Linux Kernel 'perf'工具本地特权提升漏洞。目前,厂商已经发布上述漏洞的补丁程序,CNVD提醒广大Linux用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

4、WordPress产品安全漏洞

本周,WordPress被披露存在多个安全漏洞。攻击者可以利用漏洞发起SQL注入攻击、执行任意代码或获得敏感信息。CNVD收录的相关漏洞包括:WordPress IP Logger插件'map-details.php' SQL注入漏洞、WordPress存在未明远程漏洞(CVE-2011-3130、CVE-2011-3129、CVE-2011-3128、CVE-2011-3127、CVE-2011-3126、CVE-2011-3122)、WordPress OdiHost Newsletter插件SQL注入漏洞等。上述漏洞中“WordPress IP Logger插件'map-details.php' SQL注入漏洞”、“WordPress存在未明远程漏洞(CVE-2011-3130、CVE-2011-3129、CVE-2011-3122)”的综合评级为“高危”。CNVD提醒广大WordPress用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

5、FlexNet License Server Manager远程代码执行漏洞

FlexNet License Server Manager是一款许可证服务管理程序。默认监听TCP 27000端口的证书服务管理器存在缺陷,由于目录遍历问题和一些文件重命名缺陷,攻击者可以利用这些漏洞以证书服务器管理守护程序上下文执行任意代码。目前,厂商尚未发布该漏洞的修补程序,CNVD提醒广大用户随时关注厂商主页以获取最新版本。

小结:本周,Mozilla发布安全更新,修补Firefox//Thunderbird/SeaMonkey多个产品存在的多个安全漏洞。攻击者可以利用漏洞获得敏感信息,绕过安全限制,操作数据,或进行拒绝服务和特权提升攻击,对使用Mozilla产品的用户构成较为严重的威胁。同时,Real Networks、Linux和WordPress产品也被披露存在多个安全漏洞。此外,FlexNet License Server Manager零日漏洞也对使用该产品的用户构成较大威胁。请使用上述软件的相关机构和个人及时采取安全防范措施。