本周网络安全基本态势

本周互联网网络安全指数整体评价为良。境内感染网络病毒的主机数约为208.8万个,较上周环比减少了约1.4%;新增网络病毒家族1个,与上周新增数量相等;境内被篡改政府网站数量为41个,较上周数量环比上升了约5.1%;新增信息安全漏洞101个,环比减少了约12.2%,但其中新增高危漏洞33个,较上周新增数量增加了约3.1%。

本周网络病毒活动情况

1、网络病毒监测情况

本周境内感染网络病毒的主机数约为208.8万个,较上周环比减少了约1.4%。其中,境内被木马或被僵尸程序控制的主机约为45.7万个,环比降低了约3.7%;境内感染飞客(Conficker)蠕虫的主机约为163.2万个,较上周数量环比减少了0.7%。

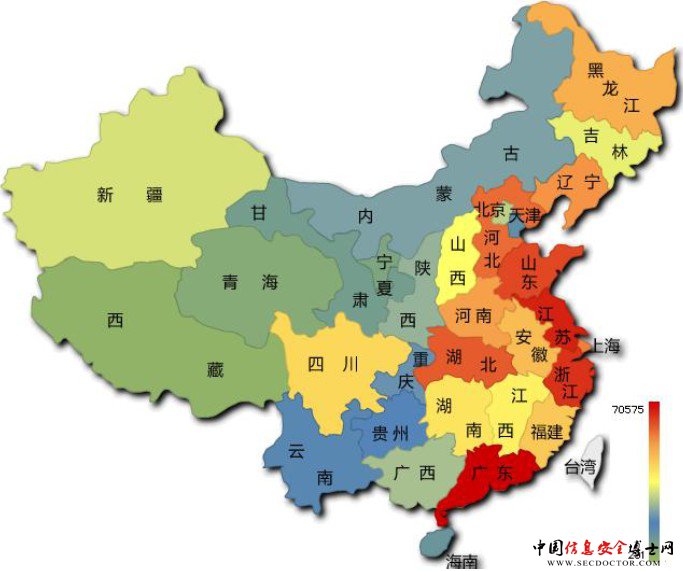

木马或僵尸程序受控主机在我国大陆的分布情况如下图所示,其中红色区域是木马和僵尸程序感染量最多的地区,排名前三位的分别是广东省约7.1万个(约占中国大陆总感染量的15.5%)、江苏省约3.5万个(约占中国大陆总感染量的7.7%)和浙江省约3万个(约占中国大陆总感染量的6.6%)。

2、TOP5 活跃网络病毒

本周,中国反网络病毒联盟(ANVA)整理发布的活跃网络病毒。其中, 利用网页挂马或捆绑下载进行传播的网络病毒所占比例较高,病毒仍多以利用系统漏洞的方式对系统进行攻击。ANVA 提醒互联网用户一方面要加强系统漏洞的修补加固,安装具有主动防御功能的安全软件,开启各项监控,并及时更新;另一方面,建议互联网用户使用正版的操作系统和应用软件,不要轻易打开网络上来源不明的图片、音乐、视频等文件, 不要下载和安装一些来历不明的软件,特别是一些所谓的外挂程序。

3、网络病毒捕获和传播情况

本周,CNCERT捕获了大量新增网络病毒文件,其中按网络病毒名称统计新增91个,较上周新增数量增加了约7.1%;按网络病毒家族统计新增1个,与上周新增数量相等。

网络病毒主要对一些防护比较薄弱或者访问量较大的网站通过网页挂马的方式进行传播。当存在安全漏洞的用户主机访问了这些被黑客挂马的网站后,会经过多级跳转暗中连接黑客最终“放马”的站点下载网络病毒。

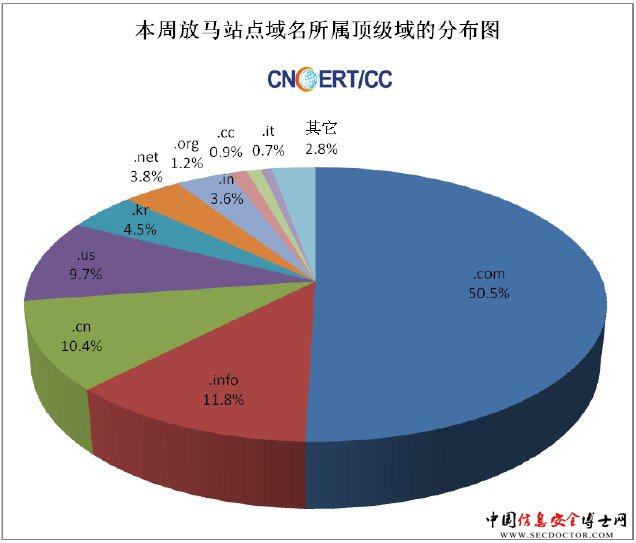

网络病毒在传播过程中,往往需要利用黑客注册的大量域名。本周,CNCERT监测发现的放马站点中,通过域名访问的共涉及有422个域名,通过IP直接访问的共涉及有136个IP。在422个放马站点域名中,于境内注册的域名数为101个(约占23.9%),于境外注册的域名数为310个(约占73.5%),未知注册商所属境内外信息的有11个(约占2.6%)。下图为这些放马站点域名按所属顶级域的分布情况,排名前三位的是.com(约占50.5%)、.info(约占11.8%)、.cn(约占10.4%)。

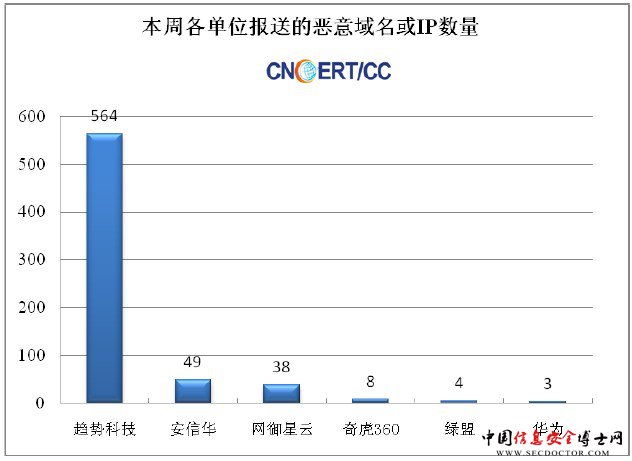

此外,通信行业互联网信息通报成员单位向CNCERT共报送了666个恶意域名或IP(去重后),各单位报送数量统计如下图所示。

针对CNCERT自主监测发现以及各单位报送数据,CNCERT积极协调域名注册机构等进行处置(参见本周事件处理情况部分),同时通过ANVA在其官方网站上发布恶意地址黑名单(详细黑名单请参见:http://www.anva.org.cn/sites/main/list/newlist.htm?columnid=92)。请各网站管理机构注意检查网站页面中是否被嵌入列入恶意地址黑名单的URL,并及时修补漏洞,加强网站的安全防护水平,不要无意中成为传播网络病毒的“帮凶”。

本周网站安全情况

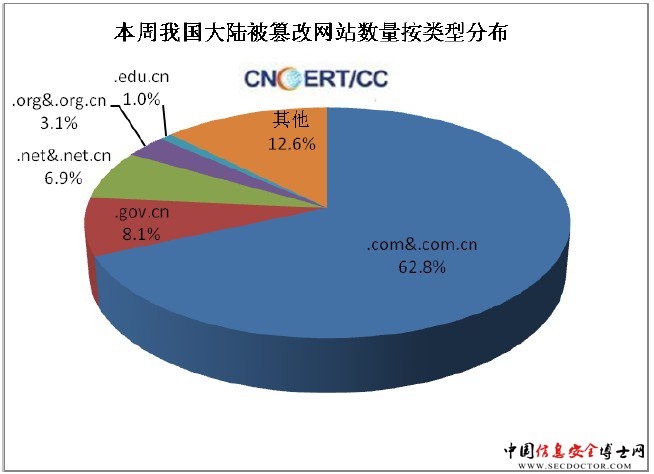

根据CNCERT监测数据,本周境内被篡改网站数量为509个,较上周数量环比增加了约3%。境内被篡改网站数量按类型分布情况如下图所示,数量最多的仍是.com和.com.cn域名类网站。其中,.gov.cn域名类网站有41个(占境内8.1%),较上周环比上升了约5.1%。

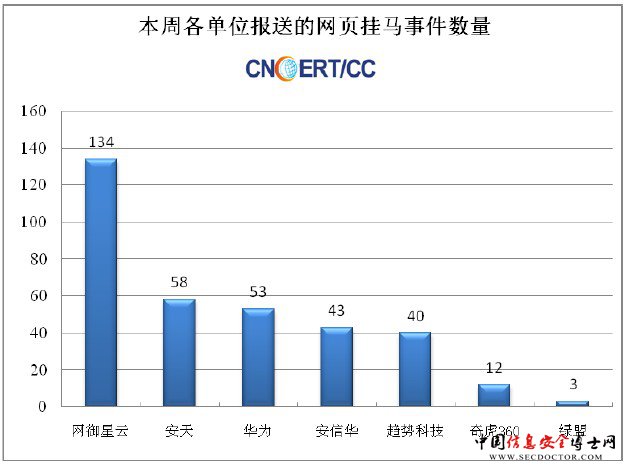

根据通信行业各互联网信息通报成员单位报送数据,本周共发现境内被挂马网站数量为300个(去重后),较上周环比增加了约3.1%。其中,.gov.cn域名类网站有80个(约占境内26.7%),环比上升了约31.1%。各单位报送数量如下图所示。

本周事件处理情况

1、本周处理各类事件数量

对国内外通过电子邮件、热线电话、传真等方式报告的网络安全事件,以及自主监测发现的网络安全事件,CNCERT根据事件的影响范围和存活性、涉及用户的性质等因素,筛选重要事件进行协调处理。

本周,CNCERT通过与基础电信运营商、域名注册服务机构的合作机制,以及反网络病毒联盟(ANVA)的工作机制,共协调处理了185起网络安全事件。

2、本周恶意域名和恶意服务器处理情况

依据《中国互联网域名管理办法》和《木马和僵尸网络监测与处置机制》等相关法律法规的规定,本周ANVA在中国电信等基础电信运营企业以及东南融通、花生壳、江苏邦宁、上海有孚、时代互联、万网、西部数码、希网、厦门易名、新网互联、新网数码等域名注册服务机构的配合和支持下,并通过与境外域名注册商和国际安全组织的协作机制,对146个境内外参与传播网络病毒或仿冒网站的恶意域名或服务器主机IP采取了处置措施。

3、本周重点事件处理情况

5月28日计算机安全公司卡巴斯基实验室宣布,发现一种破坏力极大的全新计算机恶意程序“Worm.Win32.Flame”。CNCERT对此高度重视,紧急组织中国反网络病毒联盟(ANVA)成员单位报送“Flame”(中文名为“火焰”)的样本和感染数量等信息。根据ANVA成员单位报送的情况,我国感染该恶意程序的主机数量较少。目前,CNCERT正在对获得的有关样本进行深入分析。

本周重要安全漏洞

本周,国家信息安全漏洞共享平台(CNVD)整理和发布以下重要安全漏洞,详细的漏洞信息请参见CNVD漏洞周报(www.cnvd.org.cn/reports/list)。

1、Microsoft Wordpad '.doc'文件空指针引用拒绝服务漏洞

Microsoft Wordpad是Windows操作系统中自带的写字板程序。本周,该程序被披露存在一个拒绝服务漏洞。由于应用程序未能正确处理'.doc'文件,可触发空指针引用,攻击者可以构建恶意文件,诱使用户解析,使应用程序崩溃。

CNVD对该漏洞的综合评级为“中危”。目前,互联网上已经出现了针对该漏洞的攻击代码,主要影响Microsoft WordPad 5.1版本。微软公司尚未发布该漏洞的修补程序。CNVD提醒广大Microsoft用户随时关注厂商主页,以获取最新版本。

2、Cisco IOS XR路由处理器拒绝服务漏洞

Cisco IOS XR是Cisco IOS软件家族的一员。本周,该Cisco产品被披露存在一个拒绝服务漏洞,当系统在处理特制报文时可触发此拒绝服务漏洞。此漏洞存在于Cisco 9000 Series Aggregation Services Routers (ASR) Route Switch Processor (RSP440)和Cisco Carrier Routing System (CRS) Performance Route Processor (PRP)上。

CNVD对该漏洞的综合评级为“高危”。目前,厂商已经发布了该漏洞的修复程序。CNVD提醒相关用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

3、Drupal模块安全漏洞

Drupal是使用PHP语言编写的开源内容管理框架(CMF),它由内容管理系统(CMS)和PHP开发框架(Framework)共同构成。本周,Drupal的多个模块被披露存在多个安全漏洞,攻击者可以利用漏洞进行跨站请求伪造、跨站脚本、SQL注入等攻击,从而绕过安全限制,获得敏感信息或执行任意代码。

CNVD收录的相关漏洞包括:Drupal BrowserID模块跨站请求伪造漏洞、Drupal BrowserID模块安全绕过漏洞、Drupal Amadou模块跨站脚本漏洞、Drupal Mobile Tools模块存在多个HTML注入漏洞、Drupal Counter模块SQL注入漏洞。其中,“Drupal Counter模块SQL注入漏洞”的综合评级为“高危”,且厂商尚未发布修补程序。其余漏洞均已被修补,CNVD提醒相关用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

4、VMware vMA本地权限提升漏洞

VMWare vMA(vSphere Management Assistant)是一个VMWare虚拟机远程命令行终端,用户通过它可以向ESX或ESXi主机发送命令。本周,该产品被披露存在一个本地权限提升漏洞。由于程序在装载库时存在未明错误,本地攻击者利用漏洞提升权限。

CNVD对该漏洞的综合评级为“中危”。目前,厂商已经修复了上述漏洞。CNVD提醒相关用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

5、WHMCS产品安全漏洞

WHMCS是一套专为主机业务及其他在线交易开发的客户管理和财务支持软件。本周,该产品被披露存在多个零日漏洞。攻击者可利用漏洞在受影响的系统中进行SQL注入、跨站脚本攻击,获得数据库敏感信息、控制应用系统或执行任意代码。

CNVD收录的相关漏洞包括:WHMCS跨站脚本漏洞、WHMCS存在多个HTTP参数漏洞、WHMCS 'boleto_bb.php' SQL注入漏洞。其中,“WHMCS 'boleto_bb.php' SQL注入漏洞”的综合评级为“高危”。目前,互联网上已经出现了针对上述漏洞的攻击代码,且厂商尚未发布该漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页,以获取最新版本。

小结:本周, Microsoft Wordpad被披露存在拒绝服务零日漏洞,攻击者可以构建恶意文件,诱使用户解析,使应用程序崩溃。目前,互联网已经出现针对该漏洞的攻击代码。Cisco IOS XR路由处理器也被披露存在拒绝服务漏洞,攻击者可以利用漏洞对相关现网设备发起拒绝服务攻击。另外,VMWare vMA本地权限提升漏洞,Drupal多个模块存在的多个安全漏洞,WHMCS软件零日漏洞也对使用上述产品的企业和个人用户造成较为严重的威胁。

CNVD提醒使用相关产品的用户注意加强防范。