网络诈骗是常见的利用网络进行的不法活动,案件数量多,具有手段新颖、组织性强、易诱发关联犯罪等特点,司法办案中存在不少难题。5月12日,由中国人民大学法学院和中国犯罪学学会联合举办的“网络诈骗案件认定问题”学术研讨会在京举行,70余位专家学者及司法实务部门人员就查办网络诈骗案件的实体、程序、证据以及预防、惩治等问题展开深入的探讨。

主观故意难认定

研讨会上,有学者认为,随着网络的发展,网络诈骗花样翻新,对行为人主观故意认定的难题也浮出水面,比如,关于电信诈骗,行为人有的不直接参与实施,而是为实行人提供帮助,创造条件;有的专门从事、生产、销售电话改号软件;有的提供伪基站设备等,这类行为人主观上是否具有诈骗的故意,在司法实践中尚难以认定。此外,在其他主犯尚未归案的情况下,部分在案行为人往往表示被欺骗参与团伙工作,这种情况下认定行为人是否存在主观故意较为困难。这类问题亟待解决。

中国人民大学法学院副教授刘品新表示,在传统犯罪中,对主观故意的认定主要是靠口供或者其他证据。网络诈骗出现以后,行骗行为往往表现为电子的行为或者账号的行为,而非本人的行为,但电子数据可以记录、反映行为人的行为。虽然不能依靠电子数据对行为人主观故意作出直接判断,但可以通过电子鉴定、行为鉴定、痕迹鉴定、案件事实重建等,由司法机关认定行为人是否具有主观故意。刘品新认为,这将是解决电信诈骗犯罪主观故意的很好思路。

主犯与从犯难区分

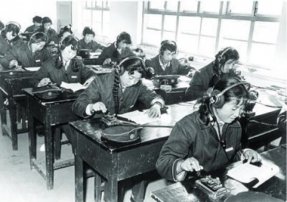

当前,网络诈骗犯罪绝大多数是共同犯罪。与会人员认为,一个团伙实施电信诈骗基本上是一条龙服务。该团伙的一线人员,先冒充司法工作人员等拨打电话,说被告人涉及刑事案件,被害人把电话转到二线人员;由二线人员通知被害人涉嫌洗钱等,骗取对方的账户信息;再将电话转到三线人员,通知被害人办理银行转账,四线人员安排转账,从而达到非法占有他人财产的目的。那么,后介入者对先行者的行为是否承担共同责任,也是实践当中需要解决的问题。

有学者认为,网络诈骗犯罪中最突出的问题就是共同犯罪问题。传统犯罪中的帮助犯、工具犯一般是从犯,但是在网络犯罪中,工具犯是最典型的犯罪形态,最高人民法院会同公安部的调研结果显示,现在很多电信诈骗犯罪的工具是由第三人提供的,第三人能够帮助数以万计、甚至更多的犯罪分子从事违法犯罪活动。应当注意的是,第三人帮助的对象可能没有构成犯罪,比如第三人帮助5000人诈骗,每个人只诈骗了100块钱,但是依照约定受助对象必须给予第三人50块钱作为报酬,对此,能不能单独追究第三人即帮助犯的刑事责任值得商榷。对此,有学者建议在司法解释中明确帮助犯、工具犯可作为主犯认定。

在现阶段,网络诈骗团伙除策划者、组织者之外,具体的实行行为人主要有两种行为模式,即平行式诈骗和分工式诈骗。平行式诈骗是指多个行为人受同一个人指使或者经共谋后,针对不同的犯罪对象分别完成诈骗的过程。分工式诈骗是指多个行为人按照事先策划的诈骗方法,针对相同的犯罪对象,分别负责其中某一阶段的行为,分工合作,共同完成诈骗犯罪。国家检察官学院教授吴飞飞认为,实践中并不要求共犯之间都有共同的、明确的意思联络,无论是分工式诈骗还是平行式诈骗,每一个阶段的具体行为人,应该认识到其行为在整个案件中是发挥作用的,因此,对行为人应当按照共同犯罪进行处理,为实施诈骗提供转账等帮助行为,与直接实施诈骗的行为并不是一一对应的关系,是主犯还是从犯,还要根据其在共同犯罪中所发生的作用来判断。

网络诈骗管辖难确定

在传统诈骗犯罪案件中,犯罪行为发生地或者犯罪结果发生地一般与被害人所在地一致,因此被害人向当地公安机关报案,一般不会出现管辖上的争议。但是网络诈骗犯罪会出现被害人所在地与犯罪行为发生地,特别是行为人实际取得财产的犯罪结果发生地不一致的情况。

有学者表示,一些网络诈骗案件,被害人大部分在北京,而犯罪行为发生地和获取、转移赃款所在地在福建、浙江等东南沿海、台湾甚至国外,如果要求被害人到犯罪行为发生地或者行为人实际取得财产的犯罪结果发生地报案,不利于被害人行使诉权维护其合法权益。

中国人民大学法学院物证鉴定中心副主任谢君泽认为,在网络犯罪日益多发的情况下,应当树立大管辖与大侦查的观念。一方面,网络犯罪具有跨区域和多节点的特性,任何一个网络节点都可能成为案件查办的重点。因此,任何一个网络节点的所在区域都可以取得管辖权。另一方面,由于大管辖存在“谁都管,谁都不管”的问题,因此,有必要指定管辖。

中国人民大学法学院教授、刑事法律科学研究中心主任戴玉忠提出,刑事诉讼法第18条明确规定,刑事案件的侦查由公安机关进行,法律另有规定的除外,即法律没有明确规定管辖的都应由公安机关管辖,因此,网络犯罪应该由公安机关管辖。司法实践中,公安机关应增强管辖此类案件的责任意识,加强案件管理,必要时可成立专门机构办理此类案件。

(责任编辑:安博涛)