付款结构:Vitaliy开始的两个漏洞的付款协议大约是按照50%/ 25%/ 25%的支付方式。也就是一开始Vitaliy获得50%,如果漏洞没有被修复接下来两个月再获得剩下的25%。在销售第三个漏洞时,Vitaliy想一次性获得全款,如果在后面两个月 出现被修复的情况,则提供一个替代的漏洞。但由于沟通的问题以及信任的问题。最终也是分开付款的。

漏洞利用:Vitaliy在2013年底开始卖漏洞给hacking team,包括3个Flash远程执行代码漏洞,两个Safari的远程执行代码漏洞和一个Silverlight漏洞。Hacking Team还向Vitaliy要权限提升的和沙盒逃逸的。但是一直都没有得到回应。

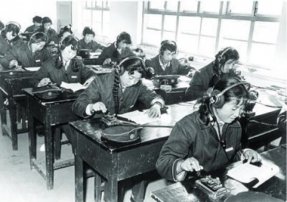

下面是Vitaliy的漏洞出售信息:

关于Adobe security:Vitaliy出 售两个相似漏洞给Hacking Team后,Hacking Team担心一个漏洞有补丁后,Adobe 将修复另一个相似漏洞,导致他们两个购买都没有作用,但是Vitaliy声称Adobe的安全做得很差,已他的经验adobe是不会发现相似漏洞。结果实际上Adobe在四月份修复了CVE-2015-0349,缺没有发现第二个CVE-2015-5119漏洞,直到Hacking Team被黑了,邮件信息曝光后,adobe才修复第二个漏洞。

2) Netragard

美国公司:由Adriel Desautels运营的Netragard是一家信息安全顾问商和漏洞中间商。Hacking Team与Netragard第一次接触是2011年7月,但是直到2013年才确立合作关系。按Adriel Desautels的说法1999年就已经开始做漏洞贩卖商。他在Hacking Team 被入侵后 就关闭了他的贩卖计划(ExploitAcquisition Program)。

客户关系:Netragard的ExploitAcquisition Program声称并不向美国以外的的买家销售。所以HackingTeam利用Alex Velasco的CICOM USA作为代理和Netragard沟通,以此满足Netragard的条款。但是随着HackingTeam与CICOM USA关系恶化,后来(2015年3月)Netragard就直接和HackingTeam合作了。从邮件中显示Netragard声称要和更多的国际买家合作。不过像西欧的卢森堡想向Netragard买漏洞,Netragard表示更愿意以HackingTeam作为中间商。由此可见在地下0day交易市场其实还是很看重已建立的互相关系。

买家合同:Hacking Team与Netragard之间签订了一个买家合同。其中有一些有意思的条款。比如金额等于或低于4万美元的漏洞可以在一个月之后一次性付款,不然将分开按照50%/25%/25%的方式。

购买历史:2014年6月,HackingTeam表示希望购买STARLIGHT-MULHERN一个针对AdobeReader11客户端的漏洞,附带整合了绕过沙盒的功能。开始的价格是$100k,但后来最终价格是$80.5k,似乎是由于没有绕过沙盒的功能。另外,也曾经有在测试漏洞利用代码期间,HackingTeam发现在Windows8.1/x64上不生效的情况。后来经过Netragard的协商,开发者可以提供针对windows8.1的功能,但是需要增加$30k,这个价格已经比单独提供有优惠,但是从泄露的邮件看,并没有显示HackingTeam为此买账。最后这个漏洞在2015年5月份的时候被Adobe修复。

3) Qavar

新加坡公司,2014年4月HackingTeam参加了在新加坡举行的SyScan 大会,希望招募一些新的漏洞开发人员。因为HackingTeam相信像VUPEN这样的“军火商”通常都是简单的倒卖一下就大大提高了漏洞利用代码的价格,如果可以与研究人员直接联系,可以拿到更低的价格。而这次大会上,HackingTeam就成功挖到Eugene Ching(亚洲人,linkedin上也有他的资料)。Eugene Ching的PoC演示另HackingTeam的安全防御团队印象很深。并且Eugene Ching表示有意离开目前的D-crypt's Xerodaylab 去成立一个新公司。于是在2014年8月的时候EugeneChing成立了Qavar Security Ltd公司。并和HackingTeam签订了为期1年的合同,明确规定了$80kSGD(约$60k美元)的补偿。合同还包含三年的非竞争和竞业禁止协议。经过几个月的开发,在2015年4月的时候,Eugene准备好给HackingTeam交付针对windows32和64位,上至windows8.1有效的漏洞利用代码。Eugene为此获得$30SGD(大约$20k美元)奖金。

4) VUPEN

法国,一家国际性的漏洞开发商和中间商。2009年开始与HackingTeam有联系。VUPEN提供零日漏洞信息,但是是提供旧漏洞的存档和POC。

不信任:

开始HackingTeam跟VUPEN的合作就不是太好,他们得到的漏洞利用代码都只是针对一些不常见的,旧的,特定的软件。虽然他们在2011年合同里 面协商过交叉促进,但是并没有实质性的提高。HackingTeam抱怨VUPEN并没有拿出和其名声(多次Pwn20wn大赛得奖者)匹配的的漏洞利用 代码。同时HackingTeam还担心VUPEN与其竞争对手Gamma International之间的亲密关系。VUPEN声称高质量的漏洞利用代码每个成本要$100k,所以不值得以$50k的价格卖给 HackingTeam的客户。

虽 然他们曾经讨论过对合同重新谈判,但是双方都对彼此不信任。HackingTeam还曾经因为VUPEN的漏洞利用代码而备受伤害,一份卡巴斯基的报告 称,发现HackingTeam使用的payload,而实际上是通过追踪VUPEN的漏洞利用代码包发现的。VUPEN还为HackingTeam提供 过几个针对Android平台的不同的远程执行代码和本地提取漏洞,但是并不是所有都是0day,而HackingTeam认为这些漏洞的价格太高。虽然 他们对iOS的漏洞很感兴趣,但是VUPEN表示只能限于特定的客户(很可能是政府单位)

(责任编辑:安博涛)