在好莱坞大片中,黑客就像是使用计算机的黑魔导士,可以通过利用计算机炸毁房屋,关闭公路,释放 瘟疫引发混乱。也许很多人并不相信,但事实上,电影中的这些桥段总是不断上演!某国山寨Facebook网站刚上线便被一名18岁的苏格兰大学生黑 掉,Facebook CEO小扎自己的Twitter和Pinterest帐户双双被盗……在现实中,黑客行动的刺激程度绝对不亚于电影。

尤其是在数字经济的浪潮下,黑客的任何行动造成任何信息的失窃,都等同于企业资产的流失。数据安全成为一个极为重要的挑战!

不信?!举个小栗子~

在现实生活中,黑客是在不断成长的!现在,黑进企业的网络只是黑客的第一步,做法之一就是,他们会把网络内的一个主机当做跳板,从用户的数据库中拖取数据。这个数据读取过程通常会传输大量数据,时间长短不一。而这个漫长而且危险的过程,网络边界的防火墙却是看不到的。

好怕怕,那该怎么办?

思科的 NaaS 方案实现安全“面布防”

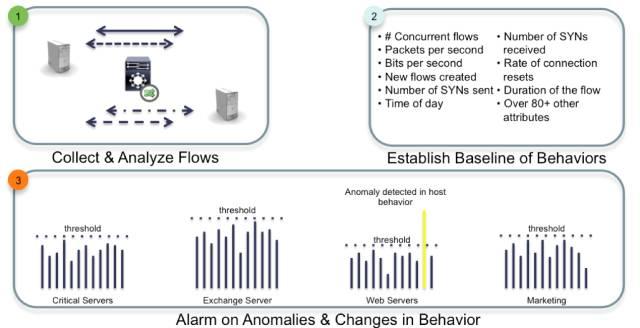

思科NaaS方案通过网络来收集网络传送的所有信息,然后利用Netflow协议发送至数据采集设备,这样所有利用网络的传输将一览无余。接下来,数据分析设备对采集的数据进行大数据分析,从数据中发现安全隐患。例如,发现异常流量主机,发现违规访问,发现蠕虫病毒传播,发现数据窃取行为。利用此方案可以对网络的流量及所有的访问行为一览无余,真正做到无死角网络监控,安全“面布防”。

思科正是利用路由交换设备部署位置的特点,结合了思科路由交换设备的功能,推出了“Network as a sensor”方案。完美的解决了这个问题。

思科NaaS实现主机异常行为检测

千 万不要小看一个ACK数据包!千万不要小看一个ACK数据包!千万不要小看一个ACK数据包!一旦重复大量发送,这种数据流就会对网络设备造成影响,特别 是网络中的4-7层设备对此类异常流量抵抗能力弱,轻的造成设备高CPU利用率,网络处理速度变慢时延变大。严重时候直接会导致网络设备瘫痪,从而网络瘫 痪。

所以,每个数据包的正常并不代表主机就正常!

思科NaaS 方案中,数据采集分析设备Stealthwatch Management Console在收集到Netflow信息后,会对信息进行存储,然后进行大数据分析。针对网络中出现流量的主机进行流量行为建模,每个主机的流量统计特征都不一样。

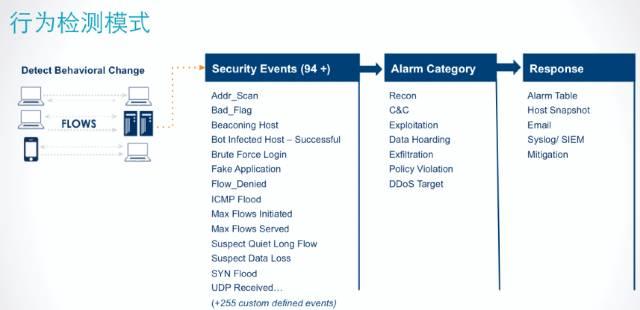

思科NaaS方案中,数据分析设备Stealthwatch对自身收集的网络访问大数据进行整理建模后,进一步在数据中进行大数据分析来发现各类违规。Stealthwatch 设计了大量的异常行为事件模板,从数据中提取安全事件。这些安全事件包括地址扫描、暴力破解、各类泛洪攻击、以及平时非常难检测的隐藏超长连接等等。内置 超过100个安全异常行为,同时用户还可以定制自己的异常行为模板,让NaaS帮用户进行数据分析并告警。利用这些异常行为分析,能够帮用户发现网络渗 漏、数据窃取以及DDOS等恶意行为。

在产生事件告警后,管理人员还可以通过Stealthwatch进行相应设定,通过调用第三方设备对安全事件进行自动响应。例如:调用思科的路由器下发null0路由,将产生异常的主机对网路的攻击进行阻断。或者调用ISE,将网络中接入的异常主机物理端口进行关闭。

通过Network as a Sensor方案,思科真正将网络作为防御威胁的有力工具,通过网络的覆盖,做到真正的“安全无死角”。

(责任编辑:宋编辑)