面对与日增长的物联网连接设备,越来越多的人开始担心物联网的安全性。如今高速、低延迟、大容量的5G网络即将落地,其将和物联网擦出怎样的火花?又将如何保证物联网的安全?

物联网为各个企业提供了大量机遇,可以帮助他们提高整体效率,降低运营成本,同时也有可能在应用中埋下祸患的种子。然而,高层管理人员开始意识到,物联网安全领域与当今的安全环境有很大不同。5G将带来高速、低延迟的大容量网络,但是很明显,对于寻求5G网络与物联网安全相结合的最佳方式的高管来说,前方的道路危机四伏。

在物联网的世界里寻求物联网安全

为了量化所有行业高管所面临的风险与机遇,最近物联网世界大会与展览会(于5月中旬在美国加利福尼亚州圣克拉拉市举行)采访了100多名物联网高管,试图了解他们面临的问题、顾虑以及难题。这篇题目为“夜幕下物联网的驱动因素”的报告发现,各位高管的顾虑主要集中在三个方面:技术实现(34%的受访者提到了这个问题),网络安全(25%)以及最初的采购成本(17%)。我们惊讶地发现只有3%的受访者提到了“持续的成本”,可见对很多人来说这算不上重大问题。

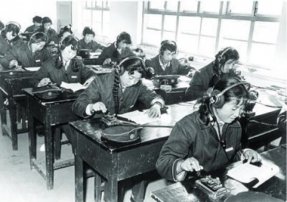

鉴于物联网的安全是各位高管的第二大关注点,不难预见到,许多组织已经开始实施保护其网络和数据中心安全的新流程、计划和策略了。例如,近一半(46%)的受访者表示他们引入了内部培训系统,目的是为了员工快速了解物联网安全等主题。还有近一半(45%)的受访者表示,他们计划在专用网络上部署物联网设备,以降低这些部署的风险。

管理人员计划在部署新的物联网系统后,引入保持这些系统正常运行所需的所有“小工具”。例如,68%的受访者表示他们愿意定期更新固件和软件。43%的受访者表示,他们会定期检查边缘设备的物理访问(例如,部署在企业安全范围之外的传感器)是否存在被黑客入侵的风险。还有35%的受访者表示,他们会将网络中所有新设备默认设置为数据加密。

5G在物联网安全中的作用

参照“最佳实践清单”的做法肯定有助于提高组织的整体物联网安全性,但是这种预防措施充分吗?在如今的4G时代,也许这些措施就足够了,但是越来越多的组织正在为5G的未来做准备,大家都充分认识到5G会彻底改变局面。

毕竟,5G网络不仅仅是更快、更大容量的问题,5G会从根本上改变潜在的机遇。特别是那些受益于5G网络的技术创新,比如自动驾驶汽车和远程手术等。自动驾驶汽车能够通过5G网络实时联网,及时地解决交通管理等问题。在5G技术的帮助下,纽约市的某位外科医生能够实时地为世界各地的医疗测试、扫描以及治疗提供建议。

与此同时,在未来几年内联网的设备数量将呈现指数级的增长。根据Statista的数据显示,截止到2020年将有310亿个物联网设备,到2025年将有740亿个连接设备。仅通过这些数字,我们就能看出黑客潜在攻击的可能性将会彻底发生改变。由于通过庞大的隐形无线网络相互连接的设备如此之多,因此我们应该高度重视5G网络安全的工具。这些工具对于保证设备的安全至关重要。截止到2015年,黑客将有机会在安全链的740亿个“薄弱环节”中进行选择。如果你觉得如今发生的僵尸网络攻击是物联网安全的祸害,那么请想想未来几年内可能发生什么。黑客不仅能够攻克基础设施和能源网络,而且还能够破解医疗设备,并让联网汽车网络陷入停滞状态。

5G时代保证物联网安全的新方法

那么,物联网应当如何应对移动网络进步带来的新威胁呢?目前广泛流传的一个说法是,基于5G的物联网网络将在人工智能(AI)和机器学习方面发挥非常重要的作用。人工操作员无法跟踪大型5G网络中的所有安全威胁,但是机器可以。网络可以通过机器学习“学习”新的安全威胁,实时识别这些威胁,并启动自动修复策略。

此外,由于5G能够实现更大的网络容量(即更多设备同时共享同一个的带宽),物联网安全可能会采用诸如“网络切片”之类的策略,这些策略能够更有效地消耗可用资源。而且,与当前的“开发-运营”的模型相比,5G时代的新物联网安全模型可能会转变为“开发-安全-运营”模型,这里的“安全”会从一开始就直接加入到联网设备中。我们最好采用完整的端到端加密,而不是设法事后加密所有的5G网络流量。

最后,物联网安全专家表示,各个组织可能需要采用新的安全框架。当前的模型(即“点防御”模型 )基本上假设所有企业网络都基于中心辐射方法。新的5G模型将更像是一种“安全织网”模型,其中的设备可以轻而易举地采用集成网络、自动化系统、开放API和常见物联网安全标准。

5G时代物联网的未来

显然,对于各行各业以及各种规模的组织来说,物联网设备既是机遇也是挑战。我们需要仔细考虑挣扎在边缘的物联网安全性,以及新兴技术(尤其是AI)帮忙减轻物联网网络安全重担的新方法。到2022年的时候,世界上将近15%的人口都将步入5G网络时代,因此现在就应该考虑采取必要的措施,为这个即将到来的时代做好准备。

(责任编辑:安博涛)