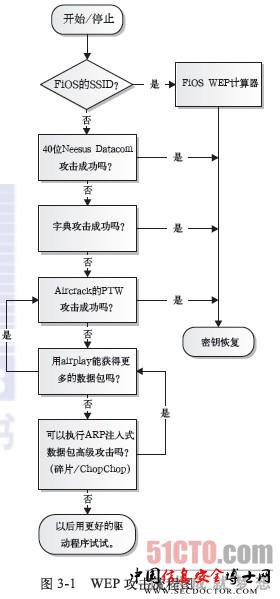

当人们说到破解WEP的时候都会认为这些就是他们所指的攻击。下面的各节详细介绍多种恢复WEP密钥的方式。当攻击者恢复WEP密钥时,他就完成了对网络的访问。这意味着他已经阅读了每一个人的通信数据包,以及发送给他自己的数据包。所以有许多恢复WEP密钥的独立方法,在图3-1的流程图中描述了每种恢复WEP密钥方法的最简路径。

FiOS的SSID WEP密钥恢复

流行性 9

难易度 10

影响力 8

危险级 9

正如在图3-1中所看到的,破解WEP密钥最简单的方法是与FiOS路由器相结合。FiOS是Verizon公司光纤到户(fiber-to-the-home)因特网服务。最近的FiOS部署使用Actiontech MI-424WR路由器。默认情况下,这些设备启用了WEP,并且其中的很多设备中,SSID和WEP密钥之间的关系很简单。第一个记录这种破解方式的是Kyle Anderson,他把一个简单的JavaScript SSID输入到网上的一个在线WEP密钥发生器中,该网址为:http://xkyle.com/2009/03/03/verizon-fios-wireless-key-calculator。

至少在某些FiOS光纤路由器中,WEP密钥是没有第一个字节的BSSID。这些路由器以明文的方式从字面上广播每个数据包的私有密钥。

也可以使用从上面网页上下载的bash版本,下面将对其进行详细介绍:

$ ./fioscalc.sh Usage: fioscalc.sh ESSID [MAC] $ ./fioscalc.sh 2C6W1 1801308912 1f90308912

bash脚本已经将密钥缩小到了两种可能性。现在所要做的就是把它们拿出来试试,然后看哪一个是正确的。一定注意,在要尝试的攻击中,SSID的值是由5个大写字母数字值组成,如2C6W1或3A65B。

Kismet的最新版本可以通过(autowep)模块,自动推导出WEP密钥。

防御Verizon公司的FiOS WEP恢复技术

如果安装了FiOS服务,并且没有重新配置无线安全,那么你可能很容易受到这种攻击。登录到管理界面,切换到WPA/WPA2模式,然后选择一个强密码短语。

针对WEP的Neesus Datacom 21位攻击

流行性 8

难易度 9

影响力 8

危险级 8

Neesus Datacom公司创建了用于将密码短语转换为WEP密钥的第一批算法之一。这种算法也因黑客对其发动的攻击而众所周知的。Newsham 21位攻击算法是由Tim Newsham发现的。很难说该算法的最令人吃惊的方面是什么,然而它被创造出来了,并且得到了广泛采用,现在仍然在使用。

基本上,Neesus Datacom算法接收用户输入的密码短语,并开始对各个ASCII字节统一进行“异或”操作(XOR),然后生成一个WEP密钥(这是一个简化的过程,但你应该能明白)。针对它的攻击是著名的,因为它可以将据称是40位密钥的密钥空间减少到21位,减少后的密钥空间采用暴力破解只需要几秒钟。

该破解算法也有其他问题。虽然,通常将它称为Newsham 21位攻击算法,但同样的攻击,当针对104位密钥进行时,也能显著地降低其密钥空间的大小。但减少后的密钥空间仍然因为太大而使暴力破解方法鞭长莫及。当使用这种算法来生成一个104位密钥时,其最大的问题是它产生的碰撞次数。

例如,要检查你自己的AP是否使用这种算法,你可以生成一个使用cat作为密码短语的40位的WEP密钥,然后再尝试用catt。Neesus Datacom 算法的AP将创建相同的密钥。当使用104位模式时,这个问题仍然存在,它只是不容易挑选发生碰撞的单词。

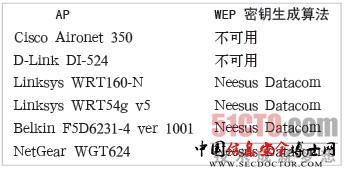

如前所述,仍然采用这种算法的AP的数量是令人吃惊的。一个对临近的AP所做的快速测试,所得到的结果如下:

在OS X上的Newsham 21位攻击

KisMAC已集成了对这种攻击的支持。简单地选择要攻击的无线网络,然后单击Network(网络)|Crack(破解)|Bruteforce(暴力破解)| Newshams 21 Bit Attack(Newshams 21位攻击)。 KisMAC就会尝试每个可能的密钥,如果恢复了密钥值就会让你知道。届时你可以看到如下图所示的提示。

你可以通过File(文件)|Import(导入)| Pcap Dump(Pcap文件保存),让KisMAC破解无论在哪儿捕获的pcap文件。

(责任编辑:)