安全区的定义在建立安全网络过程中起着至关重要的作用。DMZ (Demilitarized Zone)是网络安全中最重要的分区术语之尸。因为DMZ包含设备性质,所以将其同网络的其他部分分隔开来。这些设备通常是需要从公共网络上访问的服务器,不允许在它们所在的区域实现太严格的安全策略,因而需要分离开来。

DMZ通常是驻留于专用网络和公共网络之间的一个子网,从公共网络的连接到DMZ设备终止:这些服务器也经常被相对安全的专用网络设备访问。

创建DMZ的方法有很多,怎样创建DMZ有赖于网络的安全需求,创建DMZ的最常用的方法如下4种。

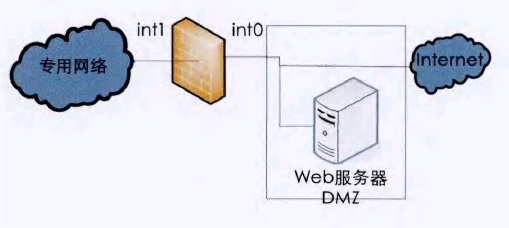

一、使用防火墙创建DMZ

这种方法使用一个有3个接口的防火墙去创建隔离区,每个隔离区成为这个防火墙接口的一员。防火墙提供区与区之间的隔离。这种机制提供了许多关于DMZ安全的控制。图1显示了怎样使用一个防火墙创建DMZ一个防火墙也可以有多个接口,允许创建多个DMZ。此种方式是创建DMZ最常用的方法。

图1使用防火墙创建DMZ

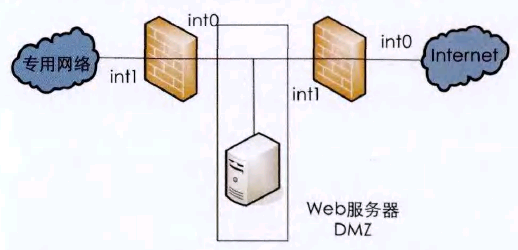

二、在防火墙之外的公共网络和防火墙之间创建DMZ

在这种配置中,DMZ暴露在防火墙的公共面一侧。通过防火墙的流量,首先要通过DMZ。一般情况下不推荐这种配置,因为DMZ中能够用来控制设备安全的控制非常少。这些设备实际上是公共区域的一部分,它们自身并没有受到真正的保护。图2显示了创建DMZ的方法。

图2 防火墙之夕随公共网络和防火墙之间创建DMZ

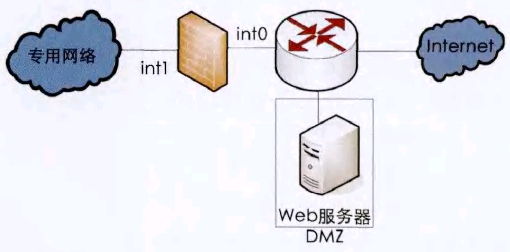

三、在防火墙之外且不在公共网络和防火墙之间创建DMZ

这种类型的配置同第二种方法类似(如图3所示),仅有的区别是:这里的DMZ不是位于防火墙和公共网络之间,而是位于连接防火墙同公共网络的边缘路由器的一个隔离接口。这种类型的配置向DMZ网络中的设备提供了非常小的安全性,但是这种配置使防火墙有从未保护和易受攻击的DMZ网络的隔离性。这种配置中的边缘路由器能够用于拒绝所有从DMZ子网到防火墙所在的子网的访问。并且,隔离的VLAN能够允许防火墙所在的子网和DMZ子网间有第二层的隔离。当位于DMZ子网的主机受到危害,并且攻击者开始使用这个主机对防火墙和网络发动更进一步攻击的情形下这类型的配置是有用的。

图3 在防火墙之外且不在公共网络和防火墙之间的创建DMZ

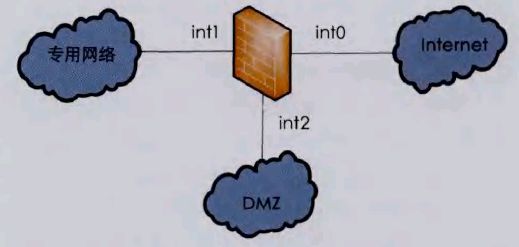

四、在层叠防火墙之间创建DMZ

在这种机制(如图4所示)下,两个防火墙层叠放置,访问专用网络时,所有的流量必须经过两个层叠防火墙,两个防火墙之间的网络用作DMZ。由于DMZ前面的防火墙使它获得了大量的安全性,但是它的缺陷是所有专用网络到公共网络之间的数据流必须经过DMZ,一个被攻陷的DMZ设备能够使攻击者以不同的方法阻截和攻击这个流量。可以在防火墙之间设置专用VLAN减轻这种风险。

分区是安全设计中的一个重要概念,使用设计良好的DMZ隔离方法,在一个低安全区设备受损时,包含在替他区域设备受损的风险也很小。

图4 在层叠防火墙之间创建DMZ

(责任编辑:安博涛)