何长龙 李伟平 魏明欣

摘要:计算机系统网络最大的安全风险是敏感信息泄密,内部人员有意或无意的违规操作是敏感信息泄密的重要根源。用户行为跟踪技术通过记录计算机操作人员的行为动作及系统的重要事件,为这一安全问题提供重要的解决办法。本文在提出一种行为跟踪模型的基础上,定义了一种基于HASH链技术安全、可验证、抗否认的行为跟踪记录格式,并给出了基于该记录格式的分布式用户行为跟踪系统的设计及HASH链实现建议。通过该系统可以监视和记录系统操作者的行为,为风险分析及责任认定提供有力证据支持。

关键词:行为跟踪;责任认定;行为分析;HASH链;电子签名;分布式

1. 引言

计算机网络系统的安全威胁主要来自系统外部的非法攻击和内部合法用户的越权使用、失误操作等。当前,在系统建设时更多将重点放在防御外部攻击,因而为系统配置了防火墙、防病毒系统等安全设备,有的网络还零散部署了入侵检测系统等技术手段,而对系统内部的安全一般仅提简单的身份鉴别及访问控制。这种网络安全配置,虽能较好的防御外部的非法入侵,但对系统内部操作者的失误和故意破坏则缺少有效的监督发现机制。而据相关组织研究结果表明安全事件更多是由于内部人员的失误和故意破坏引起的。这种基于防外不防内的思想建设起来的信息系统存在着巨大的安全隐患。重视和加强内部安全机制建设,构建完善的、内外兼顾的信息安全基础设施是一个非常值得探讨的问题。

用户行为跟踪技术为我们提供了一种记录、分析系统过去和现在所处状态的手段。通过用户行为跟踪记录用户在信息系统中的操作行为和重要事件,使得我们能够在发生安全事故和需要认定重大责任事件时,重现事件的真实过程,为安全事件的发现、分析、报警、预防、责任认定等提供有效的技术支持手段。

本文简要介绍了行为跟踪的目标和行为跟踪模型,讨论了作为责任认定基础的行为跟踪数据必须满足的基本要求,并重点分析保障行为跟踪数据的真实性、完整性和连续性的技术关键点的基础上,定义了一种安全、可验证的行为跟踪记录格式。最后分析了应用需要重点跟踪的关键环节及关环节的主要内容,给出了一种用户行为跟踪系统实现参考。

2. 行为跟踪

2.1. 行为跟踪目标

行为跟踪系统收集和记录操作者的行为和事件,并保存到安全的存储设备中。可通过分析回放检查可疑的操作和事件,为监督和管理提供有力支持。

行为跟踪的主要目标可以归纳为以下两点:

(1)问题发现和预警。通过收用户的操作及系统事件,为我们能够进行事件分析从而发现问题和安全风险的可能。可依据分析结果制定有效的防范措施,并修改系统配置或采取合适的手段减轻或阻止问题和安全事件的发生,从而将问题解决在未发生之前。

(2)行为分析及责任认定。通过分析用户的行为跟踪记录,能够清楚再现问题发生前用户在系统中的操作及系统的重要事件,以及由此引发的安全、责任等问题,明确事实确定责任。如,对于电子交易过程中订单、支付等关键的事件进行记录,在发生交易争执时,可以通过分析、回放电子交易过程,明确相关方应负的责任,为交易争执的解决提供可靠电子证据支持。

2.2. 行为跟踪模型

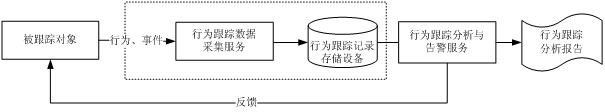

如图1所示,行为跟踪数据收集服务接收或采集被跟踪对象的行为、事件,并将其记录到行为跟踪记录存储设备中,行为跟踪分析与告警服务依据安全策略对记录进行分析形成行为跟踪分析报告或将反馈信息,并将反馈信息通知被跟踪对象。

图1 行为跟踪模型

被跟踪对象是指安全策略确定的需要对其操作或运行状况进行记录并分析的目标。包括:用户、应用系统、网络设备等。

行为跟踪数据采集服务是指接收或收集被跟踪对象的行为、事件并使用密码技术保障其收集的数据完整性、机密性、不可否认并安全存储该数据的服务。

行为跟踪记录存储设备是指能够长期、稳定、安全存储行为跟踪记录数据的设备。

行为跟踪分析与告警服务是指能够根据行为跟踪数据再现用户操作过程及系统运行过程,并能依据安全策略对行为跟踪记录进行分析,确定被跟踪实体行为是否符合安全策略要求的服务。

行为跟踪数据主要有两种获得方式一种是行为跟踪数据采集服务主动取得,另一种方式是由被跟踪实体发送过来。根据行为跟踪数据取得方式的不同,行为跟踪模型的工作流程可以分成主动收集型和被动接收型两种形式。

被动接收型行为跟踪模型工作流程如下:

(1)被跟踪对象按照安全策略的要求将运行期间发生的关键行为、事件发送给行为跟踪数据采集/接收服务;

(2)行为跟踪数据采集服务使时间戳、电子签名等技术处理接收到行为跟踪数据;

(3)行为跟踪数据采集服务将接收到的数据保存到行为跟踪记录存储设备中;

(4)行为跟踪分析与告警服务按照安全策略定义的规则分析行为跟踪记录,按照要求形成分析报告,对于违反安全策略的行为、事件发出告警信息;

(5)被跟踪对象响应告警信息并进行相关的处理;

主动收集型行为跟踪模型工作流程与被动接收型的工作流程的区别是:被跟踪实体的行为、事件数据是由行为跟踪数据是通过采集服务主动收集取得的,而不是由被跟踪对象发送的获得。

2.3. 行为跟踪数据安全要求

行为跟踪为认定责任提供了电子证据支持,因而对行为跟踪数据的有严格的要求。本部分将重点分析作为行为跟踪数据必须具备关键特性,它主要包括以下几点:

·防篡改。首先除了行为跟踪记录创建者之外,其他主体不能创建行为跟踪记录;其次,行为跟踪记录一经创建就不能再被任何实体修改;再次,行为跟踪记录应采用密码技术保护其完整性。

·机密性。行为跟踪记录包含大量的业务敏感信息,因而必须保障行为跟踪数据的机密性,不因使用行为跟踪后而导致其业务系统的安全性降低。同时满足法律法规对隐私的保护。

·不可否认。必须采用密码技术保障行为跟踪记录的有效性,使当事人不能否认其行为。

·连续性。行为跟踪记录上应提供连续性机制。也就是不能使用任何方法改变已存在的行为跟踪记录。行为跟踪记录不能被插入、删除等,如果发生这些改变应能被使用者检测出来。

·可搜索。由于行为跟踪记录采用密码技术保障其机密性,因而在记录格式设计时应考虑提供必要数据搜索支持。

2.4. 行为跟踪数据格式

1. 行为跟踪记录格式定义

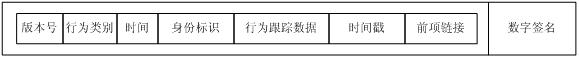

根据2.3的要求本部给出了如图2所示的安全可验证的行为跟踪记录格式。

图2 安全行为跟踪记录格式

安全行为跟踪记录格式各项说明如下:

·版本号:行为跟踪记录格式语法的标识。

·行为类别:指出行为跟踪数据的性质、可根据实际情况可扩充,主要分为身份鉴别、数据操作等,可用于数据检索目的。

·时间:指行为、事件发生的准确时间。

·身份标识:指行为跟踪记录采集者的身份标识。

·行为跟踪数据:经编码后的行为或事件。行为跟踪数据内部的格式与被跟踪实现的业务功能相同,不同性质的行为、事件可能有各自的特定格式。

·前项链接:HASH信息,通过该信息形成链状结构可阻止对行为跟踪数据的非法插入、删除等。

·数字签名:用于保证整个消息的完整性和行为、事件的不可否认性。

2. 行为跟踪记录处理

行为跟踪记录使用时间戳来记录事件发生的顺序,并采用数字签名保障数据的完整性。其处理流程如下:

1)将从被跟踪实体那时采集到行为跟踪编码;

2)在行为跟踪数据上附加版本号、采集者身份标识;

3)生成时间戳并将其附加到行为跟踪数据上;

4)将前项行为跟踪数据的摘要值附加到行为跟踪数据上;

5)生成数字签名信息并将其附加到行为跟踪数据上形成行为跟踪记录。

3. 行为跟踪系统设计与实现

3.1. 概述

随着网络的发展,网络安全问题日渐严重,而目前的网络发全防护手段基本都属于“被动防御”的范畴。这些防护手段虽然在一定程度上将外部攻击挡在网络之外,但无法解决大量因内部原因而引起的安全问题,因而我们需要一种主动有威慑力的安全防范手段,保障系统的安全。

本节首先将用户的行为和重要事件进行了分类,给出每一类事件的关键信息的基础上给出一种能够支持网络、系统、应用三个层面的用户行为跟踪系统实现参考。

3.2. 行为跟踪内容

|

行为类别

|

主要操作

|

行为跟踪内容

|

|

身份鉴别

|

登录

|

时间、身份标识、来源(例如:终端标识)、结果

|

|

注销

|

||

|

数据操作

|

添加

|

时间、身份标识、操作、数据内容、结果

|

|

删除

|

||

|

修改

|

||

|

查询

|

||

|

系统互连

|

对外连接

|

时间、外连者身份、目标、协议、请求数据、结果

|

|

对内访问

|

时间、请求者身份、来源、协议、请求数据、结果

|

|

|

管理操作

|

系统配置

|

时间、身份标识、操作、操作内容、结果

|

|

|

数据备份/恢复

|

时间、执行者身份、操作、操作内容、结果

|

|

其它事件

|

屏幕保护

|

屏幕保护程序启动和退出的审计时间、登录者身份

|

3.3. 行为跟踪系统框架

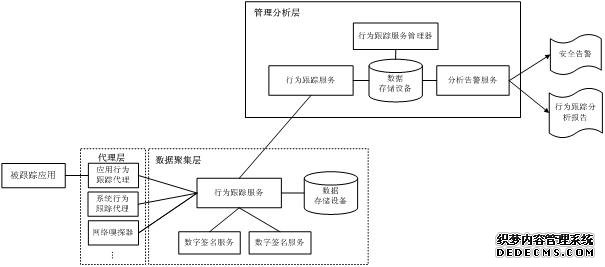

如图3所示,用户行为跟踪系统框架采用代理层、数据聚集层和管理分析层的分布式体系结构。管理分析层负责制定行为跟踪策略、安全策略等配置管理工作,并部署分析告警服务完成整理、分析、回放、告警等功能。

图3 用户行为跟踪系统框架

(1)应用行为跟踪代理器

要对应用系统内部行为跟踪,必须要在适当的安全控制级上获取有关操作者、操作时间、操作对象、操作行为等信息,应用行为跟踪代理器主要功能是采集行为跟踪数据。行为跟踪数据包括用户登录/使出系统时系统身份鉴别用户相关信息(如:时间、终端标识、身份鉴别的结果等)、用户在应用系统中的数据操作信息,如:对数据的添加、删除等;系统管理员对系统的维护等内容。

应用行为跟踪代理器应随系统启动而启动,并且需要设置自我保护措施,以防止有意的终止其运行的操作。

(2)系统行为跟踪代理

系统行为跟踪代理负责收集用户在操作系统中的重要操作和安全事件等。

(3)网络嗅探器

网络嗅探器负责探测流经网络的数据包,并进行分析、重组。

(4)行为跟踪服务

行为跟踪服务的主要功能是对行为跟踪数据进行处理并将数据保存到安全的存储设备中。行为跟踪服务接收由应用行为代理或网络侦听代理发送过来的行为跟踪数据,并按照2.4节要求请求时间戳服务和数字签名服务制定时间戳和对行为跟踪数据进行签名。

对于分布式应用,行为跟踪服务还应负责完成行为跟踪数据的聚集。也就是行为跟踪服务可以将自已接收到的行为跟踪数据向上级行为跟踪服务传递。通过这种机制能够完成行为跟踪数据的聚集,从为用户所有访问行为的分析提供数据。

(5)行为跟踪服务管理器

行为跟踪服务管理器主要进行系统配置、行为跟踪策略和安全策略定义以及报警显示、数据查询以及可能的安全的建议等。

(6)安全分析告警服务

安全分析告警服务依据安全策略对行为跟踪数据进行分析,找出存在的问题并告警。

3.4. 哈希链实现方法

哈希链最初由Lamport在1981年提出。其特点是运算速度快、所需存储资源少,能够满足数据源认证、数据的连续性验证等领域,被广泛用于一次口令、电子支付、网络安全多播通信等应用。传统长度为N的哈希链是通过将单向哈希函数H迭代作用在随机种子s上N次,形成一个由N个节点构成的链状结构即哈希链,如下:

Hⁿ(s)= H(H(…H((s)…))(N次)

哈希链继承了所使用哈希函数的优点,具有单向可认证性。通过公开其链尾,并依次逆序出示链节点充当验证材料,被出示的节点可使用相同哈希函数由链尾进行验证。在实际应用中,由于传统的哈希链有长度限制,当哈希链消耗完毕后,需要产生新链,并重新签发,更新、验证十分繁琐,不适合大规模应用。

本文采用由Bicakci等人提出无限长哈希链(Infinite Length Hash hains,ILHe)。其基本思想是使用非对称密码算法取代哈希算法,并该算法迭代作用于一个随机种子s上,每次迭代结果构成哈链的一个节点。可以看出哈希链上每个节点均为上一个节点私钥加密结果,验证者可使用公钥e验证其有效性。形式化描述如下:

设A是一个非对称密码算法(如RSA),其中d是私钥,e是公钥。令:s和c构成一对,并符合:A(s,d)=c 且 A(c,e)=s

Aⁿ(s,d),表示应用算法A使用私钥d迭代N次作用在种子s上,输出结果则为一无限长度的哈希链,如下:

s,A(s,d),A²(s,d),…,Aⁿ(s,d),…

注:公钥e和随机种子s应被保存到安全环境。

4. 结束语

用户行为跟踪系统适用于有计算机网络应用的各个领域特别是对于政府机关,银行、证券公司,大型企业、科研院校等对信息安全要求高的地方,系统的作用将更加明显。使用本系统后,能够实时对用户行为动态进行监视、记录安全事件、发现安全隐患、对安全事故及时告警。可极大地增强网络安全防范能力,并能提高网络管理水平。

信息系统安全是不断发展的,用户行为跟踪系统作为网络安全策略中的一部分也要不断发展,再准确收集用户行为、事件的基础上,需要不断完善行为分析、安全告警、应急响应等理论研究,以提高行为跟踪系统自身的智能水平来满足实际应用的需要。并加强与主动式和被动式信息安全部件的协调,形成综合防控能力,以提信息系统的安全防护水平。

5. 参考文献

[1]卢少峰.网络安全审计系统的设计与实现.西安:西北工业大学.

[2]N.B. of Standards. Secure hash standard. Technical Report FIPS Publication 180, National Bureau of Standards, 1993.

[3]DCE 1.1 Auditing Strategy and Design. 1992-12

[4]B.Schneier and J.Kelsey. Cryptographic support for secure logs on untrusted machines. In Proceedings 7th USENIX Security Symposium (San Antonio, Texas), Jan 1998.

[5]B.Schneier and J.Kelsey.Minimizing bandwidth for remote access to cryptographically protected audit logs.In:Web Procof the 2nd Int'l Workshop on Recent Advances in Intrusion Detection.San Diego:USENIX Press,1999

[6]Kemal Bicakci and Nazife Baykal Infinite Length Hash Chains and Their Applications.

(责任编辑:adminadmin2008)