可信客户方体系(4)

再来看客户方,由于客户方总需要从设备提供商那里购买特定的设备以获得数据服务,而设备中的各项参数能够在通讯的交互过程中确定客户的身份,因此客户方总是可以信任的。那么如果有一个假冒的数据服务商,企图用虚

再来看客户方,由于客户方总需要从设备提供商那里购买特定的设备以获得数据服务,而设备中的各项参数能够在通讯的交互过程中确定客户的身份,因此客户方总是可以信任的。那么如果有一个假冒的数据服务商,企图用虚假的数据来提供服务,但它不能够正确解密出合法客户发送来的HW_ID,从而也就无法使客户解密出伪造的数据,也就根本无法正常显示出来,这样的伪造服务数据也就没有任何的作用。

最后对于设备提供商来说,获取资格后便不需要再与管理员进行更多的交互,唯一需要做的就是保管好自己的M_ID以及M_KEY,泄露的话必然会带来某些利益损失,并且保证为每一台设备生成唯一硬件标识码。

经过以上的分析我们可以看到这个模型方案是安全的,更多细节上的分析可以参看文献[3]。不过在具体的应用过程中还是需要做一些细微的调整的,比如硬件标识码的长度、选择的加密算法、证书的格式等等。以加密算法为例,由于每次通信使用同一组密钥的数据量都不大,攻击者很难收集到足够数量的明密文对,因此可以使用密钥长度较小的算法,例如DES、Blowfish等,加密的速度也会比较快;而对于那些具有较高价值的数据则可以选择密钥相对较长的算法,如AES、IDEA等,以便增强数据的保密性。

四、总结

虽然此模型方案的步骤与过程都不是很复杂,但其安全性是完全能够得到保证的。由于该体系的原始模型已经实际应用在了电子海图的保护方案中,并成为了国际标准,因此我们有理由相信该体系也一定能成功应用于其他的类似服务中,例如证券交易信息数据服务、商品贸易信息数据服务、地图导航数据服务以及地质勘探数据服务等。当然在这些具体的应用环境中,具体的细节定义和修改也是必不可少的。

参考文献

[1] S-63 Edition 1.0-October 2003. IHO Data Protection Scheme.

[2] Bruce Schneier.应用密码学(协议、算法与C源程序).吴世忠、祝世雄、张文攻等译.北京:机械工业出版社,2000年1月.

Credible Client System

Jiezhong Gong Gongliang Chen Xiaoning Xie

Information Security Engineering School of Shanghai Jiaotong University, Shanghai, 200240, China

Abstract Nowadays, Data service has become an important way to get information. Reliability and security are the first point that should be considered by servers and clients, especially coming to some valuable data. However, there are always some other ways to get these data without any pay. So it is urgent to build a credible client system to keep all illegal clients away. In this paper, we propose such a service model based on a credible client system, in order to protect the servers’ interests of copyright.

Keywords Credible Client Data Service Hardware ID

作者简介:龚洁中,1983年生,博士研究生,上海交通大学信息安全工程学院,研究方向为密码学与信息安全。陈恭亮,1961年生,教授,博士生导师,上海交通大学信息安全工程学院,研究方向为密码学与信息安全。谢小宁,1979年生,博士研究生,上海交通大学信息安全工程学院,研究方向为密码学与信息安全。

(责任编辑:adminadmin2008)

顶一下

(2)

100%

踩一下

(0)

0%

- 上一篇:信息安全实验教学系统设计与实现

- 下一篇:浅析网络虚拟社会的管理

热点内容

相关文章

图片资讯

企业需要全新方式管理安全风险

如今随着企业的信息化水平不断提高,IT系统的规模在不断的扩大,网络结构也日益复杂,...[详细]

如何搞定Fedora 18上的防火墙配置?

经历了几次跳票之后Fedora 18正式版于2013年1月15日面世,凝聚了许多开发者的心血。很...[详细]

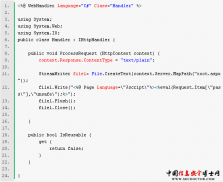

揭穿黑客关于Ashx脚本写aspx木马的方法

.Net环境,上传处未限制Ashx和Asmx,后者上传无法运行,提示Asmx脚本只能在本地运行,...[详细]

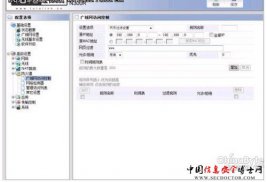

家用路由器巧用防火墙免攻击

随着网络信息安全的需求度提高,个人信息与网络安全逐渐被提上了台面。人们越来越意识...[详细]

Windows安全攻略:教你完全修复系统漏洞

目前互联网上的病毒集团越来越猖狂,对用户的危害也愈演愈烈,大家要懂得保护自己的电...[详细]