(3)“劫持型”拒绝服务攻击。“劫持型”拒绝服务攻击是一种间接的网络拒绝服务攻击,它并不直接攻击受害者,而是通过攻击和修改网络中的一些参数,例如毒化ARP和DNS数据和缓存等,造成无法找到正确的目标系统或资源,从而间接产生拒绝服务。这种方法常常是用于窃听或者中间人攻击,但是,如果数据包被重定向到不存在的主机或者存在但不将数据包转发到其真正目的地的主机,则构成实际的拒绝服务。

2004年以来,拒绝服务攻击在技术上变得更加多样化,能够造成的破坏也越来越大。例如去年出现的一种新型的针对网络设备的DoS攻击,称为“永久拒绝服务攻击(PDoS)。这种攻击会对固件进行刷新,直接造成硬件不能工作或损坏,从而影响各种应用。特别是嵌入式系统,像无线路由器、网络相机和打印机等都需要频繁的更新和升级,而厂家在更新和升级方面所提供的手段比较“原始”,这就给人留下了可趁之机。攻击者主要针对知名的互联网业务站点和重要的应用服务器,导致一些业务不能正常运行,给被攻击者带来业务收入、客户资源、企业形象等各方面的损失。

二、关于拒绝服务攻击的应急响应

面对如此形形色色的拒绝服务攻击形式,哪些系统受到该攻击的影响?哪些信息受到威胁?谁导致了该攻击?我们是否具备应急响应的能力?又该采取什么措施,使业务能快速恢复正常呢?对于拒绝服务攻击的应对或应急响应工作,本文认为,需要从事件的前期预防和后期响应两方面进行完整的考虑。

(一)前期预防

应急响应的原理就是创建一个基础架构,使之能在紧急事件发生之后及时提供快速应答。作为应急响应策略中不可忽视的重要环节,前期准备不仅有助于应急响应能力的建立,还可保证系统、网络及设备有充分的安全性,防患于未然。前期准备工作通常包括:识别公司的风险;增强基于网络的安全措施;制订能够实现应急响应目标的策略和规程;建立能集合起来处理突发事件的应急响应小组;创建应急小组能使用的应急工具包等。在具体实施上可以从从管理、技术和人员三个层面进行有效的前期准备和预防。

1.从管理层面来说,可从以下几个方面入手:

(1)对于拒绝服务攻击(DoS),特别是分布式拒绝服务攻击,其核心思想是“上游保护下游”。因此需要与该组织的互联网服务供应商联系,协商处理网络DoS攻击。协商内容可包括过滤或流量限制,拒绝服务攻击流量日志,DNS查询,原地址追踪能力等内容。

(2)制定策略,确定正确的系统监测策略或指导方针。建立网络带宽和关键主机的利用基准,在与基准发生显著偏移时建立日志记录或告警机制。

(3)建立专门应急响应小组应对包括应急响应事件在内的突发事件。组建形式可以是利用组织内部资源自建多成员团队,包括技术、法律方面的专业人员,也可以请专门的应急响应组织协助处理。

2.从技术层面来说,可从以下几个方面入手:

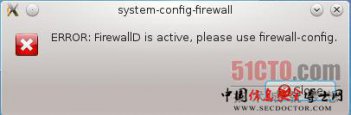

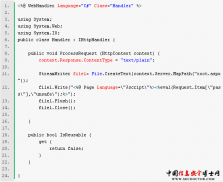

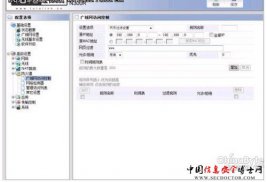

(1)从主机层、网络层和应用层进行漏洞检测和安全加固。①设置主机:关闭不必要的服务,限制同时打开的SYN半连接的超时时间,及时更新系统补丁等。检测系统是否被植入了攻击守护程序,最简单的办法是检测未知的udp端口,如使用命令查看:netstat -a | grep udp 端口号,如得到的信息是监听(listen)等激活状态就应引起注意。②设置网络设备:可以在防火墙与路由器等网络设备上做配置,这两类设备是连接到外部网络的主要接口设备;部署和配置入侵检测软件检测DOS和DDOS攻击流量。③把网站做成静态页面:网站做成静态页面,能提高抗攻击能力,至少到现在为止,关于HTML的溢出攻击还没出现。

(责任编辑:adminadmin2008)