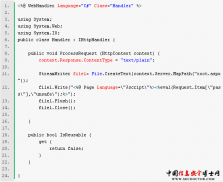

特征检测技术的核心在于建立和维护一个知识库,涉及的特征包括:简单的数据包头域信息,高度复杂的连接状态跟踪,以及可扩展的协议分析。一个经典的特征定义:明显违背RFC793规定的TCP标准,设置了SYN和FIN标记的TCP数据包。这种数据包被许多入侵软件采用,向防火墙、路由器以及IDS发起攻击。

为了规避NIDS的检测,攻击者往往会将恶意流量进行分片、压缩、编码等各种处理。此时,传统的特征检测技术,遇到了一定的技术瓶颈,需要引入智能协议识别和处理技术。

协议分析是在对网络数据流进行重组的基础上,深入分析网络报文的协议特征,发现其所在协议,然后递交给相应的协议分析引擎进行处理,对相关字段进行规则检测,实现4-7层深度协议解码。

只有准确理解事物的本质,才能对症下药,木马检测亦是如此。通过融合端口分析、协议特征判断、行为分析等技术,借助动态升级的木马特征库,先进的NIDS能够准确检测出运行在任意端口的木马,以及运用Smart Tunnel技术的其它恶意程序。

构建和维护一套可用的攻击特征库,需要花费大量的精力,面对浩如烟海、种类繁多的攻击手段,特征检测模型只能发挥有限的效能,要更好地检测出未知的攻击,还要使用到异常检测技术。

基于行为分析的异常检测技术

异常检测技术通常先构建一个正常的用户行为集合,再比较被监测用户的实际行为模式,和正常模式之间的偏离程度,来判定用户行为的变化,最终确定是否属于入侵。

异常检测技术不需要过多依赖系统缺陷的相关知识,具有较强的适应性。无论攻击者如何变换攻击策略,通过检测行为模式之间的差异来判定是否异常,从而检测出未知的,甚至更为复杂的攻击。

异常检测技术主要用到"模式比较"和"聚类"两类算法,本文主要介绍模式比较算法在NIDS木马检测过程中的应用。

在模式比较算法中,首先通过关联规则和序列规则建立正常的行为模式,然后通过行为比较判定攻击。

关联规则挖掘是数据挖掘最为广泛应用的技术之一,也是最早用于入侵检测的技术。关联规则从用户定义的"支持度"和"可信度"两个维度出发,设定用户合法行为的阈值,通过和用户实际行为的比较来发现攻击。同时,关联规则还会进一步分析一种行为与其它行为之间的相互关联性或相互依靠性,如从被挂马页面下载木马服务端程序的同时,接受远程客户端程序控制的可能性。

序列分析和关联分析类似,其目的也是为了挖掘出数据之间的关系,不同的是,序列规则增加了时间的概念,在检测分布式攻击和插入噪声的攻击时,这种方法比较有效。

下文将结合经常被僵尸网络(Botnet)利用的一种蠕虫(W32/IRCBot-TO)的特征和行为分析,介绍网络侧NIDS检测方法。

僵尸网络是指采用一种或多种传播手段,将大量主机感染僵尸程序(bot程序),从而在控制者和被感染主机之间所形成的一个一对多控制的网络。僵尸网络是一种恶意行为,拥有这些Botnet的人极不愿意让其他人登录到他的服务器中去,同时也为了防止其他黑客夺取其Botnet,他们会有意地隐藏服务器的基本信息,如连入的用户数、可见的用户数、服务器内所建立的频道等,这些信息本来是需要公布给聊天者的,现在却被攻击者有意隐藏了。

但是,由于加入到Botnet服务器中的所谓用户nickname是由bot程序自动生成,所以这些bot的nickname 应该符合一定的生成算法,也就具有了某些规律,通常有IP地址表示法和系统表示法两种"命名规范"。

n IP表示法:将被感染了bot程序的主机(IP)归属国家的三位缩写放在开头,然后在后面加入指定长度的随机数字,如USA|8028032,CHA|8920340;

n 系统表示法:将被感染bot程序的主机的系统类型作为开始的字母,然后在后面加上指定长度的随机数字,如xp|8034,2000|80956

这些nickname的规律性和正常IRC Server中的nickname的随意性是不相同的,其命名特征可以从得到的bot源码中发现并总结出来。

(责任编辑:)