【eNet硅谷动力网络安全】调查局在最近的一份报告中指出2010年是僵尸网络(Botnet)年,全球遭遇攻击数量中僵尸网络名列第一。不久前,台湾当局就破获了一起国家级的僵尸网络;该僵尸网络连接台湾的主控台(CNC),以2万多个病毒,对30多个国家同时发动拒绝式服务的攻击。

僵尸网络(Botnet)到底是怎么发动攻击的?以下这篇深入剖析文章是由趋势科技Sr. Dev Manager Arther Wu所撰写。

Botnet 僵尸网络:

无声的主流威胁 恐使电脑使用者成罪犯

你是否曾经想过自己的电脑会是攻击他人系统的帮凶?或是成为助长地下经济的一员?2003年在美国奥勒冈州的Clark,利用botnet 僵尸网络(或称为傀儡网络),同时两万多台电脑对ebay发动DDoS攻击;2005年一月美国一位20岁的年轻人,使用botnet 僵尸网络瘫痪西雅图-西北医学中心的医疗系统,造成约一百五十万美金的损失,并危害到该院病人的生命。2008年,中国的黑客发动botnet 僵尸网络大军,DDoS攻击著名的巴哈姆特游戏社交网站,要求该网站配合其宣传,否则将继续阻断其服务;美国联邦调查局指出,全球约有一百多万台的电脑遭受bot控制成为botnet 僵尸网络一员,在不知不觉中黑客已经利用你的电脑为所欲为了。

Bot 的威胁

FBI: Botnet 僵尸网络受害者超过 1 百万人

全台有三分之一电脑遭植入僵尸程序

每10部电脑就有1.1部成为非自愿的僵尸电脑

约7.5成 IT安全人员,没有意识到僵尸网络威胁

Gartner估计在本年度末大概会有75%的企业会感染上僵尸病毒

根据 Marshal 的报导,有六个 Botnet 必须为现今 85% 的垃圾邮件与网络钓鱼电子邮件负责。

Bot 怎么植入我的电脑?

如果一台操作系统和浏览器有漏洞的PC访问了一个含有恶意程序的网站或是博客,可能在不知情的情况下就感染了。尤其是许多人喜欢在网络上交换影音或音乐文件,但下载同时可能不知不觉就让电脑中毒了,黑客藉此远端端控制你的电脑,不只会窃取个人隐私、监控上网活动,电脑还会像僵尸一样被控制,变成黑客窃取他人电脑资料的帮凶!

根据趋势科技 TrendLabs 统计指出在平均每月至少有超过 1 百万台 PC 遭僵尸网络相关恶意程序感染。

在介绍botnet 僵尸网络行为之前,我们先来了解其历史;1988年时,Jarkko Oikarinen在芬兰的欧芦大学(University of Oulu)设计出一套在线聊天系统,称之为Internet relay chat (IRC),隔年Greg Lindahl在IRC架构上撰写了GM (Game Manager for the Hunt the Wumpus game),这是第一个IRC bot,当初的bot只是一个方便管理系统的工具,并未有任何恶意的行为,然而现今的bot已经成为网络安全的一大隐患,也成为黑客赚钱的有利工具。

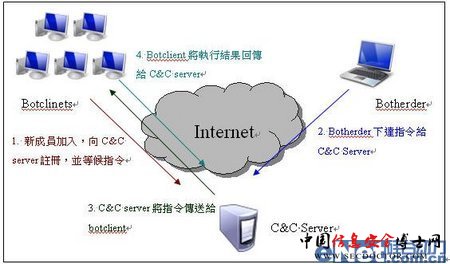

一般的Botnet 僵尸网络组成可分为三部份:

botherder: 下达指令给botnet 僵尸网络成员的司令官,为黑客本身

botclient: 被遥控的受害者电脑,受害者通常不会察觉自己已经遭受感染,而成为botnet 僵尸网络的一份子。

Command and control server (C&C server): 负责管理控制整个botnet 僵尸网络的server,并将botherder的指令传递给botclient

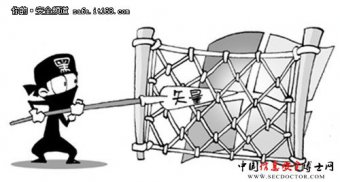

其架构如图1;当一台电脑被感染而成为botnet 僵尸网络新成员时,先向连向C&C server注册,并等候它的指令,而botherder透过C&C server得知目前botnet 僵尸网络的情况,有多少botclient成员?各分布在哪些国家?可进行什么样的攻击?如果botherder想要进行DDOS攻击,只需下达指令给C&C server,C&C server再传送给等待的botclient,此时所有的botclient将攻击目标电脑,并将执行结果回传给C&C server;由此可知,黑客可躲在幕后假借他人之手达到己之所欲。

图1 简易Botnet 僵尸网络架构图

(责任编辑:)