从BSI 7799标准,以及其他信息安全理论中可以明确看出,信息安全风险评估是信息安全保障工作的基础,是实现信息安全保障工作的重要环节,也是信息安全保障工作的重要核查手段。同时,信息安全风险评估是加强信息安全建设和管理的关键环节。通过开展信息安全风险评估工作,可以发现信息安全存在的主要问题和矛盾,找到解决诸多关键问题的方法。

一、风险评估是信息安全保障工作的基础

安全来自于风险,因此信息安全保障工作的基础和出发点就是要确定安全风险的来源、种类、破坏程度、发生可能性、产生的后果等内容。

1. 信息安全风险评估是信息安全建设的起点和基础

信息安全风险评估是风险评估理论和方法在信息系统中的运用,是科学分析理解信息和信息系统在机密性、完整性、可用性等方面所面临的风险,并在风险的预防、风险的控制、风险的转移、风险的补偿、风险的分散等之间作出决策的过程。所有信息安全建设都应该是基于信息安全风险评估,只有在正确地、全面地理解风险后,才能在控制风险、减少风险、转移风险之间作出正确的判断,决定调动多少资源、以什么的代价、采取什么样的应对措施去化解、控制风险。

2. 信息安全风险评估是需求主导和突出重点原则的重要体现

如果说信息安全建设必须从实际出发,坚持需求主导、突出重点,则风险评估(需求分析)就是这一原则在实际工作中的重要体现。从理论上讲不存在绝对的安全,风险总是客观存在的。安全是安全风险与安全建设投入的综合平衡。不计成本、片面地追求绝对安全、试图消灭风险或完全避免风险是不现实的,也不是需求主导原则所要求的。坚持从实际出发,坚持需求主导、突出重点,就必须科学地评估风险,有效地控制风险。

二、信息安全风险评估是实现信息安全保障工作的重要环节

目前,信息安全保障工作主要是通过信息安全风险管理,建立信息安全管理体系来实现。因此,有必要从安全体系和风险管理业务角度,分析信息安全风险评估在的作用。

1. 信息安全风险评估是建立信息安全管理体系工作的重要步骤

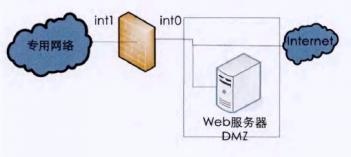

《ISO/IEC27001 2005(BSI 7799-2)信息安全管理系统要求》详细说明了建立、实施和维护信息安全管理系统(ISMS)的要求,指出实施组织需遵循某一风险评估来确定最适宜的控制对象,并对自己的需求采取适当的控制。这个体系可以用图1-3所示的PDCA模型来说明(P:Plan,D:Do,C:Check,A:Action)。PDCA模型提出了应该如何建立信息安全管理体系的工作方法。

图1 应用于ISMS过程的PDCA模型

在《ISO/IEC27001 2005(BSI 7799-2)信息安全管理系统要求》中,出现“评估”之处多达36处,可见“评估”工作在其中的重要性和工作量,尤其在“规划(建立ISMS)”阶段,其中主要的工作就是信息安全风险评估。

以下为《ISO/IEC27001 2005(BSI 7799-2)信息安全管理系统要求》对信息安全风险评估的要求:

4.2.1 c)确定组织的风险评估方法

1)识别适合ISMS、已识别的业务信息安全、法律法规要求的风险评估方法。

2)制定接受风险的准则,识别可接受的风险级别(见5.1f)。

选择的风险评估方法应确保风险评估产生可比较的和可再现的结果。

4.2.1 d) 识别风险

1) 识别ISMS范围内的资产及其责任人1;

2) 识别资产所面临的威胁;

3) 识别可能被威胁利用的脆弱性;

4) 识别丧失保密性、完整性和可用性可能对资产造成的影响。

4.2.1 e) 分析和评价风险

1) 在考虑丧失资产的保密性、完整性和可用性所造成的后果的情况下,评估安全失误可能造成的对组织的影响。

2) 评估由主要威胁和脆弱性导致安全失误的现实可能性、对资产的影响以及当前所实施的控制措施。

3) 估计风险的级别。

4) 确定风险是否可接受,或者是否需要使用在4.2.1 c)2)中所建立的接受风险的准则进行处理。

(责任编辑:adminadmin2008)