ΑΥΦΦ«…Φ”ΙΧΆχ¬γ”Π”ΟΑ≤»ΪΓΘ¥ΪΆ≥ΒΡΖάΜπ«Ϋ±ΜΤ’±ι”Ο”Ύœό÷Τάΐ»γ80ΓΔ443ΕΥΩΎΖΟΈ Θ§“‘ΦΑ”Ο”ΎHTTPΚΆSSLΘ®Α≤»ΪΧΉΫ”Ή÷≤ψΘ©ΒΡΆ®―ΕΓΘ»ΜΕχΘ§Β±‘Ύ’β÷÷Ν§Ϋ”÷–≥ωœ÷ΙΞΜςΒΡ ±ΚρΘ§ΖάΜπ«ΫΡήΉωΒΡΖάΜΛΨΆœ‘ΒΟΖ«≥Θ–ΓΓΘURL≤ι―·Ή÷Ζϊ¥°≤ΌΉςΘ§Αϋά®SQLΉΔ»κΓΔ–όΗΡCookie÷ΒΓΔΗ…»≈±μΒΞ÷–ΒΡ ΐΨίΓΔΗώ Ϋ“Σ«σΦΑΤδΥϊΗς÷÷ΕώΝ”ΒΡ ÷ΕΈΆυΆυΕΦΡή«αΥ…ΒΡΆ®ΙΐΦλ≤ιΓΘ

WEB”Π”ΟΖάΜπ«Ϋ‘ΎΟφΕ‘“‘…œ ¬Φΰ ±Θ§Ω…“‘”ΠΕ‘WEBΖΰΈώΤςΦΑWEB”Π”Ο÷–ΒΡΑ≤»Ϊ¬©Ε¥ΓΘ‘ΎΕ‘Τσ“ΒΆχ¬γ≤…»ΓΑ≤»Ϊ¥κ © ±Θ§Έ“Ο«±Ί–κΥΦΩΦ“Μ–©Τσ“Β ΒΦ –η«σΓΘ±ΨΈΡΘ§Έ“Ο«ΫΪΈΣ”ΟΜßΫι…ήΆχ¬γ”Π”ΟΑ≤»ΪΒΡ8ΗωΙΊΦϋ ¬œνΓΘ

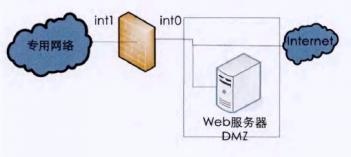

Ψς«œ1ΘΚ≤Μ“Σ«α“Ήœύ–≈

»γΙϊΡψ «‘ΎΗΚ‘π…ηΦΤΜρΙήάμ“ΜΗωΙΪΙ≤Άχ’ΨΘ§Ρψ≤ΜΒΟ≤ΜΟφΕ‘ «Ζώœύ–≈ΡψΒΡ”ΟΜßΓΘ»γΙϊΡψ «ΧΊ±πΤΪ÷¥Θ§ΡψΩ…ΡήΜαΑ―’βΗωœκΖ®¥χ»κΒΫ’ϊΗωΆχ’Ψ÷–ΓΘΒΪΈ Χβ «Θ§≥ΐΖ«”ΟΜß‘ΎΆχ’Ψ÷–Ϋχ––Ή‘Έ“―ι÷ΛΘ§Ζώ‘ρΡψΨΆ≤Μ÷ΣΒάΥϊΟ« «Υ≠“‘ΦΑΥϊΟ«“ΣΉω ≤Ο¥ΓΘ

ΉςΈΣΆχ’ΨΒΡΙήάμ‘±Θ§Έό¬έΚΎΩΆ»γΚΈΈ±ΉΑΉ‘ΦΚΒΡIPΘ§Ρζ «ΖώΡήΙΜΖ÷±φ≥ωΡΡ–© «ΚœΖ®ΝςΝΩΘ§ΡΡ–© «Ζ«Ζ®ΝςΝΩ¬πΘΩΒ±ΖΰΈώΤς»’÷ΨΙΐΕύ≥ωœ÷404¥μΈσ ±Θ§ «Ζώ”–»Υ’ΐ‘ΎΩζΧΫΡζΒΡΆχ¬γΑ≤»ΪΖά”υΘΩΉςΈΣΙήάμ‘±±Ί–κ ±ΩΧ±Θ≥÷Ψ·ΧηΘ§Ε‘Άχ¬γ÷–ΒΡ“λ≥Θ––ΈΣΫχ––―ι÷ΛΓΘ

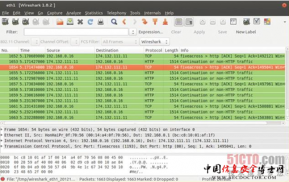

Ψς«œ2ΘΚ±Θ≥÷ΒΆΒς

Ε‘“ΜΗω«±‘ΎΒΡ»κ«÷’Ώά¥ΥΒΘ§ΥϊΟ«“ΣΉωΒΡΒΎ“Μ≤ΫΨΆ «Υ―Φ·”–ΙΊΡψΒΡWebΖΰΈώΤςΚΆ»ΈΚΈ÷ςΜζ”Π”Ο≥Χ–ρΓΘ≤Μ“ΣΫΪ»ΈΚΈ–≈œΔ±©¬ΕΗχΟΜ”–œύ”Π»®œόΒΡ÷’ΕΥ”ΟΜßΘ§≤ΔΩΦ¬« Β ©“‘œ¬Ζ¥’λ≤λ ÷ΕΈΘΚ

¥”ΡζΒΡWHOISΦ«¬Φ÷–…Ψ≥ΐΗω»Υ–≈œΔΕ‘”ΎΖά”υ…γΜαΙΛ≥Χ―ßΙΞΜς °Ζ÷÷Ί“ΣΘΜ

»Ζ±ΘΡζΒΡΒγΡ‘÷–ΟΜ”–ΡήΙΜœ‘ ΨΒγΡ‘ « ≤Ο¥œΒΆ≥ΦΑΑφ±ΨΒΡΈΡΦΰΟϊ≥ΤΘΜ

¥”ΖΰΈώΤςœλ”Π÷–…Ψ≥ΐΖΰΈώΤς…œΒΡ±ξΧβΘΜ

÷Ί–¬”≥…δΕ·Χ§Άχ“≥ΒΡΈΡΦΰά©’ΙΟϊΘ§»γJSPΒΫSHTMΘΜ

ΧμΦ”Ή‘Ε®“ε¥μΈσ“≥ΟφΘ§”–÷ζ”Ύ“ΰ≤ΊΖΰΈώΤςΜρœύΙΊΩΣΖΔΤΫΧ®ΒΡ”–Φέ÷Β–≈œΔΘΜ

¥”HTMLΓΔCSS―υ Ϋ±μΓΔ“‘ΦΑJavaScript‘¥¥ζ¬κ÷–Θ§…Ψ≥ΐΉΔ ΆΘ§ΧΊ±π «Ρ«–©ΡήΙΜ±μΟς Β ©–≈œΔΜρΆχ’ΨΦΑΙήάμ»Υ‘±ΒΡ–≈œΔΘΜ

≤Μ‘Ύrobots.txtΈΡΦΰ÷–±©¬Ε≥ωΟτΗ–ΒΡΈΡΦΰΜρΡΩ¬ΦΟϊΓΘ

ΡζΩ…“‘Βς’ϊΡζΒΡΆχ¬γΖάΜπ«ΫΚΆΖΰΈώΤςΙΊΝΣ…η÷Ο¥”ΕχΫχ––Ζ¥’λ≤λΘ§’βΖΫΟφΩ…“‘≤ΈΩΦΒΡΙΛΨΏ»γNMAPΘ®www.insecure.orgΘ©Θ§Ά®ΙΐTCPΜΊ÷¥ΡήΙΜΑοΡζ Ε±πΡζΒΡΖΰΈώΤςΓΘ‘Ύhttp≤ψΘ§ΡψΩ…“‘ΩΦ¬«ΗΡ±δΡζΒΡWebΖΰΈώΤςΒΡΜΊ”Πά¥Έ±ΉΑsession cookieΒΡΟϊ≥ΤΘ§≤Δ…Ψ≥ΐΤδΥϊœνΡΩΒΡΜΊ”ΠΓΘ¥Υάύ≤ΈΩΦΙΛΨΏ»γServerMaskΘ§ΡήΙΜΑο÷ζ”ΟΜß÷¥––Εύ÷÷―Ύ±ΈΖΫΖ®ΓΘ

œ‘»ΜΘ§Α≤»Ϊ≤Δ≤ΜΡήΫωΫωΩΩ“ΜΗω≥Τ÷ΑΒΡWEBΙήάμ‘±ά¥»ΪΟφΖάΖΕΘ§Α≤»Ϊ «ΖάΜΛ «±Ί–κΒΡΘ§ΒΪ“Μ–©ΙΪΥΨ―ϊ«κ≤ΩΖ÷ΚΎΩΆΫχ––ΙΞΜς“‘≤β ‘Άχ’ΨΒΡΖάΜΛΙΠΡή « °Ζ÷”ό¥άΒΡΘΜΙΞΜςΒΡ’φ ΒΡΩΒΡ « Ι«±‘ΎΒΡΙΞΜς’Ώ‘Εάκ’φ’ΐ–η“Σ±ΘΜΛΒΡΆχ’ΨΘ§»ΟΥϊΟ«»ΞΙΞΜς”Οά¥Ήω”’ΕϋΒΡΆχ’ΨΜρΖΰΈώΤςΓΘ

Ψς«œ3ΘΚ’œ―έΖ®±ήΟβ–≈œΔ–Ι¬Ε

»γΙϊ”––©–≈œΔ–η“ΣΙ≤œμ ±Θ§Ιήάμ‘±–η“ΣΩΦ¬«≤…”Ο’œ―έΖ®ά¥±Θ÷ΛΑ≤»ΪΓΘΆ®≥ΘΈ“Ο«Ω…“‘ΫΪΖΰΈώΤςΫχ––Έ±ΉΑΘ§ΦΌΉΑ Ι”Ο”κ’ΐ≥Θ“ΒΈώ≤ΜΆ§ΒΡΦΦ θΜρΗχ”ηΟ§ΕήΒΡ–≈œΔΘ§ά¥”’ ΙΙΞΜς’Ώ≤…”Ο¥μΈσΒΡΙΞΜς ÷ΕΈ≤Δ±ξΉΔΤδ“βΆΦΓΘάΐ»γΘ§ΡψΩ…“‘‘ΎΆχ’ΨΒΡrobots.txtΈΡΦΰΓΔΉΔ ΆΜρ¥μΈσΆχ“≥÷–ΧμΦ”Έ±‘λΒΡ≤Μ ήœόΒΡΡΩ¬ΦΜρΈΡΦΰΘ§’β―υΒ±ΙΞΜς’ΏΜρ’ΏΕώ“β»μΦΰ‘ΎΫχ––Φύ≤βΜρΙΞΜς ±Θ§ΨΆΜᱩ¬ΕΤδ“βΆΦΓΘΤδΥϊΈ±ΉΑ±ΘΜΛΒΡάΐΉ”Αϋά®ΘΚ

‘Ύœλ”Π ΐΨίΑϋ÷–Φ”»κΥφΜζΆχ¬γΚΆHTTPΖΰΈώΤς«©ΟϊΘΜ

Ά®Ιΐ Β ©ΤέΤ≠–‘ΒΡΙήάμ‘±’ Κ≈ΚΆΆχ¬γ»’÷ΨΘ§Ω…“‘ΦΑ ±ΖΔœ÷…γΜαΙΛ≥Χ–ηΙΞΜςΒΡΖΔ…ζΘΜ

”’≤ΕΖΰΈώΤςΜρΟέΙόΘ®www.honeypots.orgΘ©Μλœΐ»κ«÷’ΏΓΘ

œρ»κ«÷’ΏΖΔΥΆ≤ΜΆ§ΒΡ¥μΈσΒΡœύ”ΠΜρ “500 Server Error”ά¥Έ±ΉΑΖΰΈώΤςΙ ’œΓΘ

’œ―έΖ®‘ΎΑ≤»Ϊ”Π”Ο÷–”Β”–Κή¥σΒΡ―”’ΙΩ’ΦδΓΘΆ®Ιΐ¥¥Ϋ®Φ·»ΚΜ·ΒΡ”’≤Ε…η±ΗΚΆ’ΨΒψά¥≤ΜΕœΒΡΦλ≤βΘ§’βΕ‘«±‘ΎΒΡΙΞΜς’ΏΕχ―‘Έό“… «Ψό¥σΒΡΖ≥Ρ’ΓΘ»ΜΕχ±ΨΖ÷ΙΪΥΨ≤Δ≤Μ÷ß≥÷’β÷÷ΙέΒψΓΘ

±Ί–κ»œ ΕΒΫΘΚΈ±ΉΑ≤Δ≤ΜΡή”––ßΫβΨωΈ ΧβΘ§Εχ«“”–Ω…Ρή¥ΧΦΛΙΞΜς’ΏΓΘ‘Ύ–μΕύ«ιΩωœ¬Θ§ΟφΕ‘ά¥Ή‘ΜζΤς»ΥΓΔ»δ≥φΜρΫ≈±Ψ–ΓΉ”ΒΡΙΞΜς ±Θ§’β–©≤Ώ¬‘ΫΪΈόΖ®ΖΔΜ”Ής”ΟΓΘΙΞΜς’Ώ≤Δ≤Μ‘ΎΚθΥϊΟ«ΙΞΜςΒΡΡΩ±ξΘ§“ρ¥ΥΙήάμ‘±”–±Ί“Σ≈Σ«ε‘ΎΙΞΜς’ΏΖΔΤπΙΞΜς––ΈΣ«ΑΩ…“‘¥ΠάμΡΡ–©Έ ΧβΓΘ

(‘π»Έ±ύΦ≠ΘΚψΤ–Γγς)