首先从三个方面讨论了应急响应的概念,然后给出了应急响应在网络安全的生命周期模型中的位置以及和其他各种安全措施的关系及其意义。

1.1应急响应概念

应急响应的开始是因为有“事件”发生。所谓“事件”或“安全事件”指的是那些影响计算机系统和网络安全的不当行为。网络安全事件造成的损失往往是巨大的,而且往往是在很短的时间内造成的。因此,应对网络事件的关键是速度与效率。应急响应技术在“事件”方面的内容包括事件分类、事件描述和事件报告等。

所谓应急响应即通常指一个组织为了应对各种意外事件的发生所做的准备以及在事件发生后所采取的措施。在本文中,网络安全事件的应急响应指的是应急响应组织根据事先对各种可能情况的准备,在网络安全事件发生后,尽响应、处理、恢复、跟踪的方法及过程。下面依次简述应急响应的对象、作用、行为和必要性。

1.1.1应急响应的对象

本文中网络安全事件应急响应的对象泛指针对计算机和网络所处理的信息的所有安全事件,事件的主体可能来自自然界,人、故障或病毒与蠕虫等。除了传统的针对保密性、完整性和可用性的分类外,应急响应的对象广义上还包括扫描等所有违反安全政策的事件,它们也称为应急响应的客体。一般的应急响应过程中会出现至少三种角色:事件发起者、事件受害者和进行应急响应的人员。我们将他们简称为“入侵者”、“受害者‘和”响应者“。入侵者泛指一切造成事件发生的角色。受害者是承受事件的一方,在事件中也是保护的对象。响应者有可能是与受害者同属一个实体晚;但更多情况下,响应者来自专业的响应组织。

1.1.2应急响应的作用和行为

应急响应的作用主要表现在事先的充分准备和事件发生后采取的措施两个方面的作用。

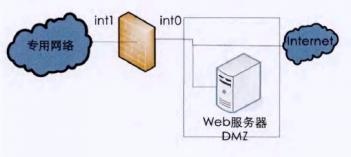

一方面是事先的充分准备。这方面在管理上包括安全培训、制订安全政策和应急预案以及风险分析等,技术上则要增加系统安全性,如备份、打补丁了,升级系统与软件,有条件的可以安装防火墙,入侵检测工具(IDS)和杀毒工具等。

另一方面事件发生后的采取的抑制、根除和恢复等措施。其目的在于尽可能的减少损失或尽快恢复正常运行。如收集系统特征,检测病毒、后门等恶意代码,隔离、限制或关闭网络服务,系统恢复,反击,跟踪总结等活动。

以上两个方面的工作是相互补充的。首先,事前的计划和准备为事件发生后的响应动作提供了指导框架,否则,响应动作将陷入混乱,而这些毫无章法的响应动作有可能造成比事件本身更大的损失。其次,事后的响应可能发现事前计划的不足,吸取教训。从而进一步完善安全计划。因此,这两个方面应该形成一种正反馈的机制,逐步强化组织的安全防范体系。

1.1.3应急响应的必要性

应该注意到,应急响应是一种被动性的安全体系。它是持续运行井由一定条件触发的体系。与此相反,加密、认证等行为则具有更多的卞动性。那么为什么业界要对这种被动性的体系投入越来越多的精力呢?

首先,发生过的安全事件已经造成惊人的损失井显示出巨大的危害性。而且随着系统和软件的功能越来越强大,它们也变得越来越复杂,再加上软件行业的不规范与整体的发展滞后,这些遗憾造成了目前软件系统漏洞百出的现状。同时,网络发展日新月异,带宽迅速增加。这为恶意代码的传播和肆虐创造了便利条件,人们可以随意下载攻击工具,蠕虫的影响也可以更快的显现。但与此对应的是,人们一直所期待的”入侵检侧系统“(IDS)还远没有设想的成功。虽然现在的IDS工具已经在网络安全实践中发挥着重要的作用,然而到目前为止,IDS的实现与运行原理中仍然存在着若干不现实性,这限制了IDS从设想到实现的脚步,漏报、误报一直是IDS所无法克服的问题,从某种意义上讲”今夭的入侵检测工具离完善还很大的距离“。而且在安全管理的角度上考虑,井非所有的实体都有足够的实力进行安全的网络管理。因此,作为补救性的应急响应是必不可少的。另外,从法律上讲,应急响应是将安全事件诉诸法律的必要途径。

1.2应急晌应与安全生命周期

有学者认为,计算机信息安全实践中必须包括应急响应。我们把计算机信息系统的安全系统看作一个动态的过程,它包括制定风险评估,实施事前的预防措施,实施事中的检测措施,以及事后的响应。这四个阶段形成了一个周期。其中,风险分析产生安全政策,安全政策决定预防、检测、和响应措施。应急响应在这个模型中,不仅仅是预防和检测措施的必要补充,而且可以发现安全政策的漏洞,重新进行风险评估、修订安全政策、加强或调整预防、检测和响应措施。

这个生命周期全面、实际地概括了网络安全体系。可以看出,应急响应是不能独立于其他技术之外地。相反,它对整个网络安全体系地依赖性很强。因此,应急响应必须放在这个网络安全体系中研究,作为其中重要的一环。

1.3应急响应的关健技术

应急响应技术是一门综合性的技术,几乎与网络安全学科内所有的技术有关。

以下仅简单提出一些公认的与应急响应密切相关的关键技术。

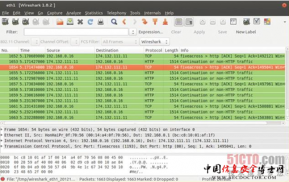

1.3.1入侵检测

应急响应由事件触发,而事件的发现主要依靠检测手段,入侵检测技米则是目前最主要的检测手段。由系统自动完成的检测则称为入侵检测系统(IDS)。目前比较热的焦点之一是自动入侵响应,它赋与IDS系统自动响应的能力。但也有学者认为,”由于检测技术并不成熟,在实际环境中使用这些自动响应技术是相当危险的“。

1.3.2事件隔离与快速恢复

对于安全性、保密性要求特别高的环境,在检侧与收集信息的基础上,尤其是确定了事件类型和攻击源之后,一般应该及时隔离攻击源,这是制止事件影响进一步恶化的有效措施。

另一方面,对于对外提供不可中断服务的环境,如移动运营商的运营平台、门户网站等,应急响应过程就应该侧重考虑尽快恢复系统的正常运行,或是最小限度的正常的运行。这其中可能涉及事件优先级认定、完整性检测和域名切换等技术。

1.3.3网络追踪和定位

即确定攻击者的网络地址以及辗转攻击的路径,由于攻击发起者可能经过了多台主机才对受害者发起间接的攻击,因此在现在的TCP/IP网络基础设备之上网络迫踪和定位是相当困难的。

(责任编辑:闫小琪)