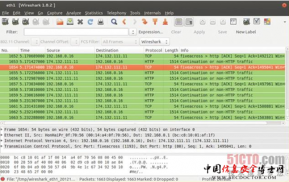

信息在传输过程中容易丢失或老受损,而有效的数据传输应该首先数据的完整性,通常在数据加密问题上,VPN设备具有实现数据完整性传输的功能。通过对信息的鉴别能够反应出其信息的真实性和有效性,数据加密采用了一种数学函数的力一式,即HASH,数据在解密的时候通过HASH的函数运算,不过在这个数据包的传输过程中,如果通过对载体信息的比对发现,其关键词或者摘要并不相同后者有所出入,则此信息比对产生数据误差,需要对信息的传输进行反馈,同时指定该数据在传输过程中已经被盗或者失去完整性,不再具有参考价值。上面通过这样一种方式来阐述数据加密解密的一种过程,无论采用何种方式或者设备对数据进行传输或者加工,都需要在设备的安装以及数据的算法上进行精密的核准,从而保证数据的有效性。

1设备加密

设备是企业级的存储加密系统,这种基于硬件的系统旨在获得高可用性和可扩一展性。

性能。DataFort硬件提供AES-256加密、集成密钥管理以及策略执行,对性能的影响儿乎可忽略不计。

可扩展性。初始部署后易于扩展,能够用一个管理界面管理企业数百个设备。

简单性。DataFort是-种成套设备,对于应用程序/操作系统是透明的。

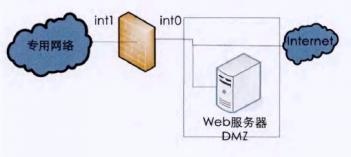

DataFort是一种网关式应用服务器型产品,典型的部署方式是采后端加密方式运作,将DataFort直接接上IP交换器或光纤信道交换器,透过交换器将前端送来的数据指向DataFort,经DataFort加密后才会送到储存装置。在比较大型的SANS中也可采取前端加密部署,将前端的服务器分组分别接上DataFort,然后再将数据经交换器送到储存装置上。DataFort提供的加密机制为AES256与SHA-1与SHA-256,产品有支持IP网络环境的E系列、支持光纤SAN环境的FC系列,以及专门针对SCSI磁带机的S系列。另外还有称做Lifetime Key Management的密钥管理应用服务器,可为网络中的多部DataFort提供自动化的密钥管理。图1的典型部署网络环境使用的基于硬件的加密设备使用的就是DataFort F系列:SAN/磁带的2Gbit光纤通道。

2服入式加密设备

2.1设备

嵌入式加密设备在点对点的解决方案下,使得其扩展的难度比较大,成本较高。在存储设备的服务器和数据加密请求的服务器之间运行的存储区域网是嵌入式加密设备的所在,其工作方式是可以保护静态数据,在对存储设备的数据进行加密的同时,保证能对返回的数据进行解密。

为了缩小成本,通常跨分布式存储安装不再是成批量的硬件设备,对于整体而言,需要对每个设备进行单独安装,对于每个单独安装的设备都必须进行各自的配置和管理,从而保证能够减小运行负担,并且在运行上处于成本较小。

(责任编辑:闫小琪)