解决内部威胁风险的实用方法

对于大多数的信息安全方法来说,需要实施分层防御手段来减少内部威胁的发生。技术上,可以用先进的日志及日志过滤技术来监控高风险的员工。要监控的活动包括传输或是邮寄的大文件,给竞争对手的邮件、发往他们个人邮箱地址的大量邮件和文件,以及发往不合情理的国家或是异常站点的文件。

对于此类监控行为必须再次重申,所有的活动需要遵守法律规定。

以下是组织内不同部门的其它工作思路的列表,能够用于保护组织的数据免于内部威胁:

人力资源部门

• 对所有可能的员工、承包商和分包商进行背景检查。确保包括工作经历验证、犯罪记录检查以及相关的推荐人验证。

• 对于任何将要处理金钱、金融设备、高价值资产等等的员工进行信用检查。坦率地说,随着所有人关注我们艰难的经济,对新员工、承包商、分包商进行信用检查也许是有用的审核过程。这能确保新员工不是高风险的,因为他们绝对不会需要金钱来还债。

• 监控异常的财务状态变化。

• 为监督人/经理以及员工建立关于内部威胁的定期培训机制,并且培训秘密地报告可疑行为或是个人的方法。

• 监控并报告捣乱的或是可疑的活动。甚至在雇用期间对涉及任何破坏行为的人进行背景检查。

• 对可能影响工作场所的负面消息或是谣言提前采取行动并管理。

• 一旦雇用关系中止,则禁用员工的计算机访问和远程访问。值得注意的是,一些公司一旦收到辞职申请后就立刻禁用计算机访问,以便更好地保护数据和系统免于伤害。

• 制定内部威胁事件的应急预案。这可能是你的工作场所破坏计划中的一部分。

• 报告外部人员在工作场所的可疑联系。这可能是有组织的罪犯或是间谍代理人在收集/移动数据或资金。

管理部门

• 创建清晰明了的文档并强制执行策略、流程以及控制措施来防范内部偷窃/威胁。

• 强制执行职责分离和最小权限。不允许员工访问没有理由查看、获取或是下载的信息。同样,确保财务上的任务是分隔开来的,例如保持对应付账款和应收账款的访问是分隔和不同的。简单来说,组织不想让某人根据以欺骗手段写的账单来开发票。

• 限制使用便携媒体,或是在某些环境下禁止使用。

• 提醒员工——并且让他们签署确认声明:他们创建、管理、使用的知识产权属于公司而不是员工。

• 审计关键的行为(例如支票和支付准备工作以及邮件),并且审计任何可能用于操纵带走资金的异常过程。

• 对IT资产和数据实施并强制执行恰当的使用策略。强调对敏感或是有价值的信息进行恰当的处理和管理。

技术实践

• 从技术上限制员工只能访问系统上完成工作需要的文件和数据。

• 最小化或是限制管理员的权限,并且不使用共享的用户名和密码。

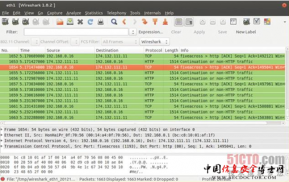

• 记录、监控和审计员工线上的行为。同样要确保此类活动的合法性。

• 实施安全备份和恢复机制,并且确保备份数据没有被破坏。

• 阻拦对个人邮箱、web邮箱和竞争对象邮箱的访问。

• 自动标识不匹配的数据(例如给某公司的付款与发票的数额)。

未来的挑战

我们必须面对的事实是,内部威胁可以(很可能已经)在每个企业内发生。随着不断增长的业务竞争全球化本质,内部威胁挑战的增长不会让我感到惊讶,同样还有对于我们的IT系统来说,不断增长的外部信息安全威胁。组织必须始终保持对内部威胁的警惕,包括为系统不可避免的风险制定计划。熟知这些风险,并为这种可能性做好准备,良好的组织将受益于知晓如何快速地响应,以便减少或是防范内部威胁的发生。

(责任编辑:)