下面这张图会看的更清晰一些:

本图中就是数据库的结构,其中简单攻击只要猜测数据库名、表名、列名、字段名就可以,一般程序员的开发都是见名知意的方式进行开发,由其具有通用性的程序。一般把数据库、表、列的名字起的比较有创新时会防御这种攻击。

但是,除了猜表外,数据库提供一种坐标查询的方法,以横坐标和纵坐标的方式查询。既:

0,1 0,2 0,3 0,4

1,1 1,2 1,3 1,4

2,1 2,2 2,3 2,4

3,1 3,2 3,3 3,4

4,1 4,2 4,3 4,4

黑客只要知道坐标位置,既可以从数据库中获得目标的数值。

通过以上程序,黑客们一步步抽丝剥茧地把一个个门槛给破解,直至将对方的数据库裸露在它的视线之下,毫无隐私可言。

其实针对SRL注入漏洞已经有很多解决方案进行阻击,以下就清华同方磐迅应用安全网关解决方案进行详细拆解。

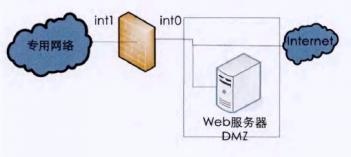

磐迅应用安全网关针对防火墙和UTM的问题,实现透明串入在防火墙、UTM、负载均衡设备之后,或使用WCCP协议旁路在交换机同级,在内容过滤方面保护信息系统的访问安全。

由于和防火墙等设备连动可以有效的避免数据传输中七个层间的所有问题,同时在应用方面应用了先进技术架构,避免了UTM性能不足的尴尬。具体到SRL注入漏洞,磐迅应用安全网关主要有三种安全解决方案进行阻击,它们各有优缺点,对于厂商和政府来说可具体考虑用那种方案。

解决方案一:使用黑盒测试程序检测网站安全性问题,然后连同程序员一起分析修改源程序,重新编译再发布。

清华同方专家认为此方案最大的优点是发现问题并彻底解决问题。

但是同样有一些不足:例如费用和时间成本昂贵。不确定是否能发现所有问题、检测费时、修复费时、容易引起非授权的其他修改、容易改错、修复问题再检测还要重新检测功能和性能、跟不上业务升级需求的时间、发生问题时会影响业务的连续性。

对已经被攻陷的系统,如不及时中断服务可能会引起更严重的安全事件、可能在安全事件暴露前已经引发黑客攻击,潜在存留了各种其他层面的安全问题,如,增加隐藏帐号、增加了端口反弹器、重定向了操作系统权限、篡改了数据包信息、监听了内部消息等。

此外,在实际实施过程中也遇到一些问题:

程序研发人员的岗位变动和时间间隔,基本造成原有代码很难处理,重新开发又受限于业务逻辑要重新整理,没有完善的文档和研发管理者,很难修复系统。

解决方案二、在服务器上安装软件应用防火墙,代理访问服务分析协议中止SQL注入攻击。

清华同方专家认为此方案的特点是发现问题并非彻底解决问题,费用少、速度快能及时阻断黑客攻击。但它不能彻底的解决问题,只是建立了防御系统,问题本身还要结合第一种方案来修复。部署在服务器上的软件受到操作系统的安全性影响,同时受到拥有操作系统维护权限人员的影响风险比较高,受误操作、系统兼容性和软件兼容性影响较大,内存管理方面优先级和分配成为制约,处理性能较差,维护复杂。

在实际实施中遇到的问题是找不到针对该操作系统和服务器程序的专用程序,管理人员较多篡改了合理设置而难以追究,已经被攻击过的系统很难根除黑客进入的途径。

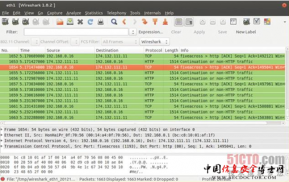

解决方案三、在防火墙后面串入或旁路应用安全网关,代理访问服务分析协议中止SQL注入攻击。

(责任编辑:闫小琪)