网络化后的银行信息安防系统都会存在一些或大或小的问题。银行在安全防范中采用了人防、物防和技防三种防范手段,建立了初步的安防系统,为确保银行业务的安全运行发挥了作用。但由于技术水准及网络安全维护的限制,存在以下网络安全防御问题。首先是银行内外信息互不相通问题,网络化下原本应该畅通八达,但事实上信息孤岛现象严重,,安防管理信息也散布于各个子系统中,没有办法充分运用;再来则是系统功能不统一、不规范,缺乏整体规划和统一的建设标准,技术水准参差不齐等等。

银行界约从1982年开始陆续推动存款系统连线作业,但那个年代还未出现因特网,整个银行联机都在一个封闭网络进行,所谓的信息安全问题只在乎临柜的作业层面的安全控管。因此信息安全范围局限于传统信息安全概念的银行内部。

网络化后银行信息安全的范围就不一样了。随着科技的发展,负责资安的银行IT人员对U盘的控管倍感压力。U盘用于存取数据,具备便于携带的特点、储存量也不小,若不控管,数据可能很容易就外泄,对于银行不管是客户个人资料还是监控录像都难以控管,加上网络普及,数据外泄时有可闻。同时伴随网络黑客的攻击,网络攻防越演越烈,银行防御难以落实。

因而,银行对信息安全应有更多的关心与责任,信息安全的范围应更清楚的跨越出银行内部,达到监控以外的客户及金融信息安全部份。这些信息安全必须要做到以下三项银行信息安全防御方可达成。

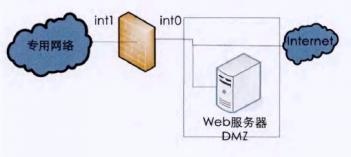

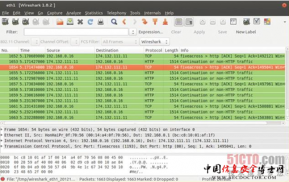

银行端信息安全的防御。银行端的防御包括建立安全防护、提高系统可靠性之措施及制定作业管理规范等三方面。建立安全防护上银行可以采取建设安全防护软硬件:如防火墙(Firewall)、安控软件(弱点扫描机制PortScan、安全评估机制SecurityAssessment或渗透测试PenetrationTesting)、侦测软件(入侵检测机制IDS,IntrusionDetectionSystem或入侵防御机制IPS,IntrusionPreventionSystem)等。设计存取权控制(AccessControl):如使用密码、身份证字号、磁卡、IC卡等机制。系统提供各项服务功能时,应确保个人资料保护措施,如因特网联机通道安全机制(SSL,SecureSocketLayer)或虚拟专用网络(VPN:VirtualPrivateNetwork)。此外近年来,较受银行采用的还有内容保护(ContentProtection)相关安全机制:如文件管制机制、垃圾邮件过滤机制、邮件安全机制、网络内容过滤机制、实时通讯软件(InstantMessenger,简称IM)过滤机制、网页内容实时保护机制等。

客户端的防御

客户端的防御也就是身分识别(Identification)。客户签入(Login)是网络银行身分识别的方法,目前银行客户签入采“用户代号”及“密码”进行身份识别,根据《金融机构办理电子银行业务安全控管作业基准》之规定,“用户代号”不得使用客户之显性数据(如统一编号、身份证号及账号),密码与用户代号不应相同,原则上密码效期一年,变更密码不得与前一次相同,首次登入时,应强制变更默认密码,而且用户代号及密码均有复杂性之要求,如不得少于六位,不可订为相同的英数字或连号数字,若连续错误达五次,不得再继续执行交易等等安全设计规范。

客户端的信息安全防御是交易认证(Authentication),金融界从1993年开始提供“税费EDI服务”(EDI,ElectronicDataInterchange,电子数据交换,系指透过共享的标准数据格式,经由电子传递方式,不同公司不需重复键入,让计算机能够自动传送处理数据的作业),当时EDI作业的安全核心就是使用PKI(PublicKeyInfrastructure,公共钥匙基础结构)技术,PKI系指传送方与接收方使用非对称性密钥方式,以一对公钥(PublicKey)和私钥(PrivateKey)来进行交易之电子签章(DigitalSignature),在执行交易的过程中,提供一个安全严密之平台。

(责任编辑:闫小琪)