而对于由政府发起的网络战DDoS攻击,易受袭击的就不止是政府目标了。这些攻击也可能瞄准提供关键基础设施、通讯和运输服务的关联供应商,或者试图损坏关键业务或金融交易服务器。

基于云的服务现在也特别容易遭受针对性的攻击。因为需要进行过量计算或事务处理的网站(比如综合性的搜索引擎或数据挖掘网站)非常迫切地需要资源,它们也是DDoS攻击的首选目标。

IT部门能做什么

显然,IT部门需要提高警惕,先发制人,抵御DDoS攻击。行业分析公司加特纳(Gartner)指出,“当企业依赖于互联网连接的可用性时,DDoS攻击防护应该成为商业连续性/灾难恢复规划的一个标准部分,并纳入所有的互联网服务采购计划。”2 要有效做到这一点,一家企业必须在面对DDoS攻击时得到预先示警,做好准备充分,并具备应对的弹性。

IT部门需要得到预警

简单来说,IT部门应该知道谁是网络服务提供商(ISP)。IT部门应该与服务提供商携手合作,制定好有效的应急预案。在许多情况下,网络服务提供商可能成为抵御DDoS攻击的第一条防线。

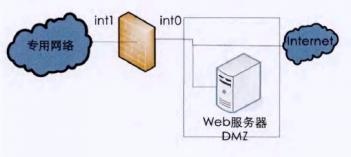

IT应该清楚自身的薄弱环节。一个准备充分的IT组织应该能够识别最容易被DDoS攻击覆没的网络部分,比如互联网管道、防火墙、入侵防御(IPS)、负载平衡器或服务器。此外,IT部门需要密切监视这些可能在攻击下陷入瘫痪的部分,并且评估是否需要升级或优化其性能和弹性。

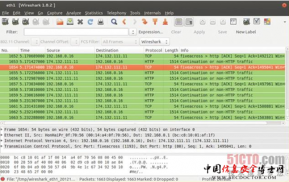

最后,IT部门应该了解自身的通信情况。IT部门无法控制其无法看到的事物。因此,IT部门应该扫描和监视进出流量,以便看到异常的通信量或模式,并通过这些异常确定目标网站或发现网络内的僵尸网络。为了做好充分准备,IT部门也需要查看7层的通信流量,以确定和控制混合的、应用程序层的DDoS攻击。

IT部门需要常备不懈

IT组织应该在评估和部署适当的应对产品和服务上大力投资。例如,一些下一代防火墙具备集成入侵探测和应对已知DDoS攻击预防对策,只需有持续提供最新签名,就能自动更新。

理想情况下,IT部门需要防火墙深入扫描出站和入站的通信流量——包括查看应用程序——并且监控可疑模式,以及向管理层示警。IT部门应该确定防火墙解决方案可以根据识别的模式、通信量或特征,通过阻断、过滤或重新定向,对DDoS攻击实施补救。

为了综合性通信智能,IT部门也可以考虑安装流量分析软件,这些软件能够按照不同应用程序或用户检查使用数据、在不同的时间段查看数据,并且关联多个来源的通信数据,比如NetFlow和IPFIX。

展望未来,IT部门的领导应该时时关注新兴技术,以便将其纳入武器库。例如IP地理定位,这种技术可以帮助识别入站数据包的可疑地理来源。

IT部门应该具有弹性

如上所述,拒绝服务攻击是建立在系统覆没和堵塞上的。只要有可能,IT部门应该凭借高冗余、高性能的组件,以及基于政策的带宽管理,提高网络的弹性。

例如,某些下一代防火墙可以结合大规模扩展多核设计和近线速深层数据包扫描技术,实现多重威胁和应用同步扫描、对所有大小文件的分析和数千兆速度的连接。这类防火墙可以针对的受到攻击进行最佳性能和灵活性配置,带有主动/主动高可用性(HA)故障转移、应用智能和控制,以及带宽优先化。

结束语

如果一家组织的业务遍布互联网,那么,它成为DDoS攻击的目标将不是会与不会的问题,而是何时的问题。不过,IT部门有很多可以采取的措施,尽量减少和避免这种影响。IT组织应该与公司领导层密切配合,提早警示自身的薄弱部分,准备好相应的对策,并凭借高性能、高冗余的网络安全组件来灵活地抵御攻击。

(责任编辑:闫小琪)