在今天这场IT变革中,正如英特尔中国研究院首席工程师吴甘沙在2013年全球大数据技术峰会上所提出的那样,大数据是本,云计算是术,物联网和移动互联网是用。大数据让旧有IT和业务运营模式发生极大变化,它也同样影响着信息安全的未来走向。今年在美国RSA大会上,RSA执行主席亚瑟·科维洛在主题演讲中甚至将演讲题目定为:大数据重新定义信息安全。

提到大数据安全,其实需要从两个维度去理解,一个是大数据本身的安全,包括数据中心、存储等的安全,另一个是利用大数据来提升安全能力。如果说前者意味着更大挑战,那么后者则是更好的机会。

大数据是否会重构信息安全产业,对这个问题,安全界仍然存在争议。但可以肯定是,大数据正在为安全从业者提供一个更宽广的新视角,帮助他们更加前瞻性地发现安全威胁。

利用大数据分析提前发现威胁,这在APT(高级持续性攻击)日益猖獗的今天显得尤为可贵,但这究竟怎么实现?华为安全智能中心高级架构师李鑫在大数据技术峰会上介绍了他们的做法。他表示,把安全检测技术与大数据处理的过滤、筛选等技术相结合,就能够发现互联网中存在的威胁数据及所在区域,提升应对威胁的能力,揭示安全威胁的模式与发展趋势。

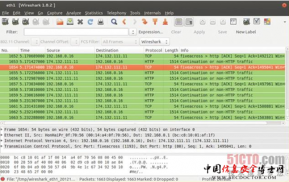

将安全检测与大数据技术相融合,第一步是收集数据,包括:可执行文件、压缩包、图片、页面、流量等,那些长尾数据往往有着重要的价值;第二步是提炼数据,对上一步收集上来的数据进行分类、关联分析和挖掘;第三步是检测,这个过程会用到安全分析技术和数据挖掘技术。通过这三步,最终发现威胁。

在数据提炼的环节,华为安全智能中心将千亿级的数据按照多个维度进行了分类处理,如:按照内容可分为黄赌毒、金融理财和体育竞技;按照功能可分为 bbs/论坛等交互性站点、门户和代理服务器;按照平台可分为操作系统和平台软件。这种分类,是基于威胁出现的频率来进行,比如:黄赌毒内容的网站,出现恶意软件的风险明显要高出其他。数据提炼还包括对亿级URL/IP数据进行生命周期评估,即:通过数据监测的历史结果来预判未来的威胁。

大数据环境下,安全分析模式正在发生改变,数据采集、数据提炼、安全分析、安全态势判断,这已经形成一个新的完整链条。李鑫坦言,安全分析模式的改变,也凸显出海量的待分析数据和目前相对有限的分析能力之间的矛盾。

如何提高对海量数据的分析能力?李鑫并未给出明确答复。不过,惠普在上个月推出的大数据安全解决方案也许能给我们一些启示。惠普将HP ArcSight的安全信息与事件管理(SIEM)功能与HP Autonomy IDOL内容分析引擎进行了整合,通过解读原始安全数据的含义,扩大了企业安全监视功能的覆盖范围;通过对与数据相关的人力情绪(如行为模式等)进行跟踪和分析,企业能够更迅速地识别之前被忽视的威胁。值得注意的是,ArcSight是全球领先的安全信息和日志管理产品,而Autonomy以IDOL(智能数据处理平台)见长,2年前,正是因为看好其对非结构数据的处理技术,惠普以高达110亿美元的价格收购了这家公司。

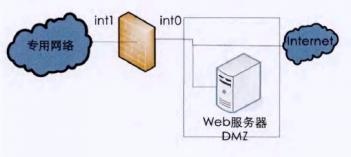

在应对BYOD“颠覆性”的安全管理挑战中,很多企业都在与BYOD繁琐的部署与管理模式苦苦抗争,希望找出一套足以确保移动安全的管理策略,因为高成本的安全维护实在让他们苦不堪言。2013年3月份,WatchGuard 正式发布了AP产品及一体化安全解决方案,将传统的无线网络控制器AC与WatchGuard可扩展的下一代防火墙XTM系列产品进行了整合,让管理者可以用更简化的方式维护BYOD环境的安全。WatchGuard将传统的路由、VPN、防火墙、IPS、防病毒、应用控制、无线控制AC甚至是日志管理等功能都集中到XTM产品中,通过强大易用的WatchGuard管理控制台,无论是AP、AC还是其他的安全功能,都可以做关联分析和策略统一调度。

在大数据时代的背景下,依靠堆积大量单功能产品形成的所谓“整体安全解决方案”,无论从网络效率、管理控制、策略配置,还是整体拥有成本、系统可靠性、节能环保等各个方面来说,都不是一种理想的选择,更像是一种对技术不完善的“妥协”,不仅不能起到高效的安全防护作用,反而使得整个安全体系“笨重”繁复。WatchGuard从1996年成立至今,一直以最领先的技术闻名于全球网络安全领域。现在,WatchGuard希望以全新的产品和技术,让企业的安全防护体系轻量化、简单化、帮助用户一扫过去的阴霾,在安全威胁面前“不再妥协”。

(责任编辑:安博涛)