信息安全风险评估研究(3)

评价 安全 风险就是通过分析威胁发生的可能性P及威胁发生的可能后果I,确定 安全 风险大小及其优先控制顺序。因此,式3-1可写成:? R=g (P, I)〖JY〗(3-2)? 3.3 信息 安全 风险评价实施流程 ? 信息 安全 风险评价的

R=g (P, I)〖JY〗(3-2)?

在实施的过程中,首先对风险进行识别,明确描述出系统所面临的威胁。 在此过程中,需要制定一个使信息系统遭受攻击的潜在威胁列表,运用到的方法有故障树分析法、层次分解法、聚类分析法等。其次,根据被评估信息系统的实际情况确定安全风险的后果属性,并对后果属性的权重赋值。对于风险可能造成的后果,不同的信息系统侧重点不同,如有的被评估方可能重视收入的损失,而有的被评估方可能更注重关键操作能否正常进行。因此要充分考虑不同后果属性的权重。其三,对每种威胁发生的可能性和可能造成的后果值进行分析。第四,运用多属性决策原理,将风险概率、风险后果属性值、后果属性权重结合起来,得到各个风险的威胁指数。把风险发生概率和风险损失后果这两个因素综合考虑,用某一指标表示其大小,如期望值、标准差、风险度等。最后,根据历史数据、实际情况进行确定,人为经验带有的主观性通过灵敏度分析,可以得到主观判断误差对最终结果的影响程度,由此得到结果的稳定性和可靠性

图3.1安全风险评价实施步骤

(责任编辑:adminadmin2008)

顶一下

(3)

60%

踩一下

(2)

40%

- 上一篇:入侵检测系统检测能力度量方法分析

- 下一篇:网络信息安全内容审计系统及相关技术研究

热点内容

相关文章

图片资讯

桌面安全 需采用“深层防御”方法

深层防御方法代表了一套全方位安全哲学,帮助保护计算环境免受许多攻击手法的攻击。 ...[详细]

网络安全巧设置 Win2008 R2 防火墙详解

针对一般中小企业型来说,如果希望对企业网络进行安全管理,不一定非得花高价钱购买专...[详细]

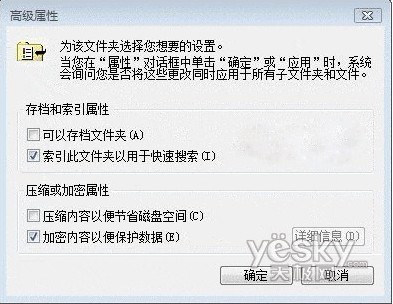

Windows Vista中如何加密文件或文件夹

要在Windows Vista加密文件或文件夹,可按下面的操作步骤进行:。 ...[详细]

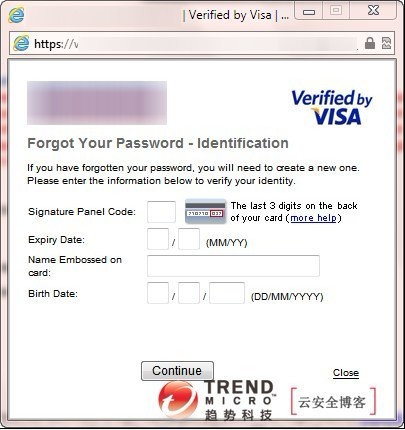

信用卡背后的安全隐患

Visa组织在2001年推出一个他们称为3DS的安全协议,也就是3 Domain Secure的缩写。试图...[详细]

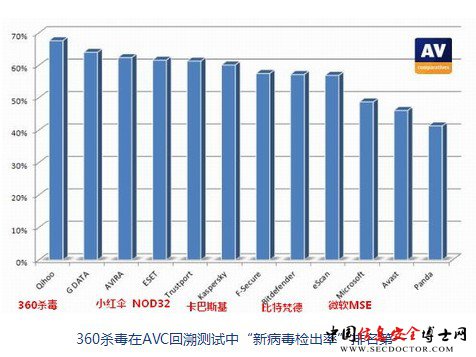

周鸿祎:AVC证明360杀毒具有世界级技术

曾令中国杀毒业难堪的AV-Comparatives国际权威评测传来喜讯:在最新公布的AVC回溯测试...[详细]