信息系统正在逐渐改变人们的生活。几乎所有企业都开始重视网络安全的问题,纷纷采购防火墙/VPN等设备希望堵住来自Internet的不安全因素。但是大多数企业网络的核心内网还是非常脆弱的。虽然一些企业也对内部网络实施了相应保护措施,如:安装动辄数万甚至数十万的网络防火墙、入侵检测软件等,并希望以此实现内网与Internet的安全隔离,然而情况并非如此!企业中经常会有人私自以Modem拨号方式、手机或无线网卡等方式上网,而这些机器通常又置于企业内网中,这种情况的存在给企业网络带来了巨大的潜在威胁。从某种意义来讲,企业耗费巨资配备的防火墙已失去意义。这种外联的接入方式的存在,极有可能使得黑客绕过防火墙而在企业毫不知情的情况下侵入内部网络,从而造成敏感数据泄密、传播病毒等严重后果。

另一方面,在当今这个多样化的、动态的全球环境中,对于试图接入企业网络的可管理或不可管理的设备,网络管理员根本无法在其接入网络前知晓它们的来源。尤其是,移动VPN用户的增多,使网络上班族和频繁出差族通过IPSec VPN 客户端软件接入内网带来的安全隐患受到关注。如果用户可以从一台主机通过VPN 接入内网,但主机本身不安全,如已被病毒感染或另有不安全的网络连接(split tunnel)等,将对内网带来极大威胁。而且,攻击者可以利用VPN的加密技术穿透防火墙,躲避防火墙对其行为的检测和控制。

另外,绝大部分现有的内网安全或者是内网行为控制,仅仅考虑了内部局域网的行为安全,即对局域网内的主机访问行为进行监视和控制,还没涉及到大规模跨地域的企业全网的安全问题。

这一切都呼唤着可信专用网络TPN(Trusted Private Network)的安全技术的出现,综合网关安全和通信端点安全技术,以及全局的统一管理来部署全方位、多层次的安全。

2. TPN网络

在TPN系统中,任何一个接入网络的主机都必须通过用户验证和主机验证的强制验证机制。只有在某个主机归类为受信任主机后才可以访问相应的系统资源。基本上,受信任意味着主机的风险受到管理。这种受管状态由负责配置主机的IT管理员和用户负责。如果受信任主机管理不当,很可能成为整个解决方案的弱点。

当主机被视为受信任主机时,其他受信任主机应该可以合理地假定该主机不会发起恶意操作。例如,受信任主机应期望其他受信任主机不会执行攻击它们的病毒,因为所有受信任主机都要求使用一些用来缓解病毒威胁的机制(如防病毒软件)。

使主机达到受信任状态需要下面的技术:

计算机或用户的身份未被盗用。

所需的资源不论驻留在受管环境中的什么位置,都安全而且可用。其中,“安全”的资源是指不会被篡改、没有病毒且不会受到未经授权的访问的资源。“可用”的资源是指达到或超过承诺的正常运行水平并且没有安全漏洞的资源。“受管”环境是指这些计算机经过适当地配置并安装了补丁程序。

数据和通信是专用的,这意味着只能由期望的接收人阅读和使用信息。

所有受信任主机都必须运行特定的网络管理客户端,以便对安全策略、配置和软件进行集中式管理和控制。

设备所有者/操作员了解并将遵守策略,确保环境保持可信度。

另一方面,受信任状态不是不变的,是一个过渡状态,随企业安全标准更改而更改,并且要符合那些标准。新的威胁和新的防御措施不断出现。因此,组织的管理系统必须经常检查受信任主机,以保持与标准相符。此外,在需要时,这些系统必须能够发布更新或配置更改,以帮助维持受信任状态。持续符合所有这些安全要求的主机可被视为受信任主机。

可信专用网TPN系统对经过强制验证的主机和用户,使用“用户—角色—资源”的授权机制,实现“内网威胁”、“边界威胁”、“主机威胁”和“接入威胁”的统一管理。

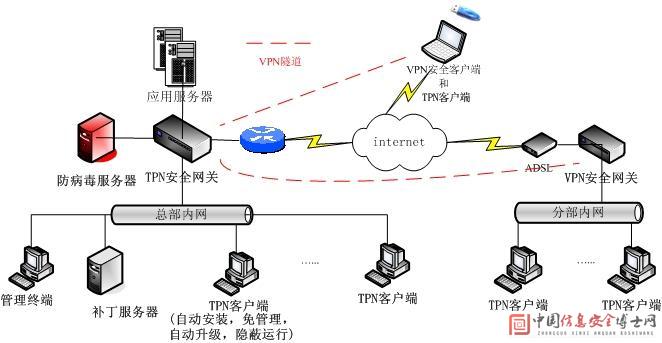

可信专用网TPN系统由“TPN安全网关”和“”(即:TPN客户端)组成。下图为可信专用网TPN系统的典型部署示意图:

2.1接入威胁管理

在网络接入控制架构中,执行网关只允许通过网络控制服务器验证的用户或设备接入企业网络,从而为企业网络提供保护。

客户端程序可预装或下载到用户设备上,通常使用 API 或插件来收集关于用户设备安全状态和安全产品状态的信息,然后决定用户设备是否感染了恶意软件或其他恶意应用。

(责任编辑:adminadmin2008)