ISO27001是国际上通用的信息安全管理体系标准,我们以这个标准要求为例,来简单解释一下建立信息安全管理体系以及以后还需要做的工作:首先要获得管理层的支持并确定建立信息安全管理体系的范围,企业还需要做好各种准备和策划工作,包括教育培训、制定计划、现状调研,以及人力和资源方面的调配;然后在这个范围内收集信息资产以辅助风险评估,识别出风险后选择适用的风险处理措施并进行处理,从整体和全局的视角,从信息系统的所有层面进行整体安全建设,并将其文档化,保持文件化的信息安全管理体系,作为组织实施风险控制、评价和改进信息安全管理体系、实现持续改进必不可少的依据。信息安全管理体系文件编制完成以后,组织应按照文件的控制要求进行审核与批准并发布实施,在得到领导层对残余风险的批准和对实施运行ISMS的授权,并准备适用性声明(SoA),在体系运行一段时间后进行内审、有效性测量和管理评审,并制定纠正预防措施,此后需要对资产进行不断的更新,并不断地进行风险评估、处理……以及其后的各种工作。传统我们都是靠管理体系本身来支撑这一系列工作的,ISMS建设的实施人员,除了要具备必要的知识技能和管理意识外,还要面临大量具体、繁琐和枯燥的工作,例如对信息资产的收集和维护过程,以及对其进行风险评估时的大量文案工作等等。如果能辅助以信息管理系统对风险评估过程进行管理,将是一种趋势,现代企业管理中ERP已经得到广泛认可和应用,生产制造、质量监控、财务管理、商务管理、人力资源管理、客户关系管理、电子商务等,已经可以整合在一套基于网络的、开发平台统一的、灵活配置业务流程的信息系统当中,而信息安全管理体系建设与维护,同样也可以通过类似的方式进行管理。

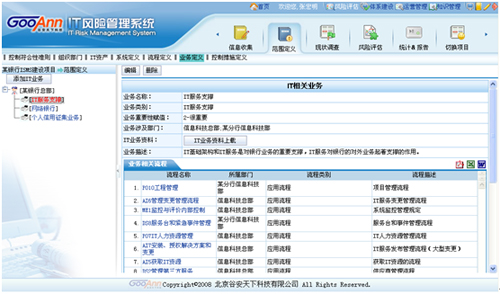

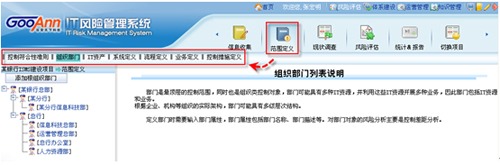

目前谷安天下研发的IT风险管理系统(ITRM)正是能够满足体系维护需求的一款软件:将建立和维护ISMS的过程固化在软件中,内置多行业多准则知识库,对ISMS范围轻松管理,例如准则范围、组织架构、资产清单、流程定义、业务定义等,支持安全检查和差距分析,全面支持风险评估、体系建设、内审、有效性测量、管理评审等一系列工作,保证这一系列工作的持续运行和不断改进,并产生丰富的报表和报告。

下面就简单谈谈维护信息安全管理体系过程中几项关键的工作与ITRM系统的结合之道:

一、识别业务的变化

世界环境瞬息万变,因此一个组织的业务随着市场、政治、科技等方面的发展而变化是非常正常且必然的。然而我们在建立信息安全管理体系时所划定的管理范围是一定的,后续在体系运维过程中首先应该关注的就是业务的变化,然后才是后续其他细节的工作。在一个组织内维护信息安全的目的就是保障业务的安全运行,因此从终极意义上说业务是我们保护的对象。而业务的变化对信息安全管理体系的影响是巨大的,可能会导致安全指导方针层面的根本性变化,所以笔者把业务放在第一位。

ITRM系统将业务作为一个控制对象进行识别和维护,正是为了满足信息安全体系维护的基本要求:

二、识别组织架构的变化

组织外部环境会发生变化,相应的组织内部同样可能根据业务的变化而发生变化,尤其是决策层的变化,可能会影响到对管理体系的支持力度等方面。

组织架构是ITRM系统在进行风险评估时的基础,系统支持对组织架构的灵活调整,并且对后续风险评估等一系列工作都将产生重大影响。在ITRM系统中组织架构是项目范围的因素之一。

三、识别资产、技术、场所、新威胁等方面的外在变化

这些是做资产风险评估的基础,也是标准中所要求的。资产清单需要保证一定的实时性和准确性,这可能需要一定的工作量,通常大家都是使用文档(Excel格式)对资产清单进行管理,一开始收集资产时,这种方式是非常方便的,但在日后更新时会显得比较麻烦。

(责任编辑:adminadmin2008)