随着信息化的发展,互联网变得四通八达,人们的生活进入了高速的信息化时代。同时网络信息安全问题也成为了信息化发展中必须面对的经常性难题。网络信息安全问题不仅制约了信息化的发展,还可能被不法分子利用,给单位或个人带来巨大损失。据统计,网络信息安全问题在全球都呈现出高发态势,不仅有针对个人的诈骗、窃取等一般犯罪,更有针对政府、科研机构的网络攻击、机密窃取等高科技犯罪。可以说,网络信息安全危机重重,各国政府纷纷加大在网络信息安全解决方案上的投入,确保在网络信息安全领域打一场漂亮的攻坚战。

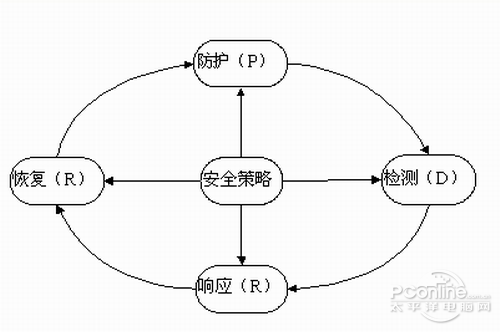

PDRR模式是一种最常见的计算机网络信息安全模式,它是基于网络信息安全服务的基本标准而制定的完善的网络信息安全解决方案。PDRR模式的网络信息安全解决方案把网络信息安全保障分为四个环节,包括P保护、D检测、R响应、R恢复,形成了一个计算机网络信息安全周期。PDRR模式是一种公认的比较完善也比较有效的网络信息安全解决方案,可以用于政府、机关、企业等机构的网络信息安全解决方案的策略部署。

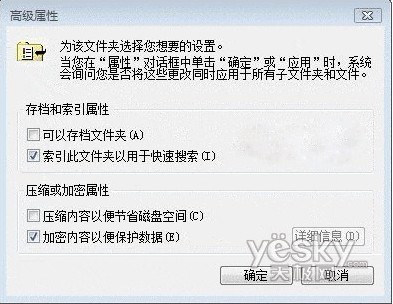

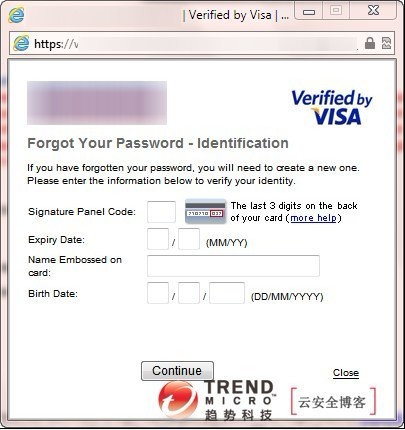

网络信息安全防护就是根据系统已知的所有安全问题做出防御的措施,如打补丁、访问控制、数据加密等等。此环节是PDRR网络信息安全模式的第一步也是最重要的部分,它预先阻止攻击可以发生的条件产生,让攻击者无法顺利入侵。目前,采用较多的防护措施就是安装防病毒软件和防火墙,这在很大程度上能抵御网络攻击,但对于某些安全要求更高的系统来说,制定访问控制和数据加密是必要的措施。

PDRR网络信息安全模式的防护系统可以阻止大部分的网络攻击事件的发生,但是它不能阻止所有的网络攻击,特别是那些利用新的系统缺陷、新的攻击手段的入侵,网络信息安全仍然受到威胁。因此,PDRR网络信息安全模式的第二个安全屏障就是检测,即入侵检测系统(IDS)。国内的IDS入侵检测系统厂商主要有北京启明星辰、上海金诺网安、中联绿盟等公司,这些厂商进入IDS市场较早,经过市场的磨砺和推广,产品在国内市场被广泛应用。

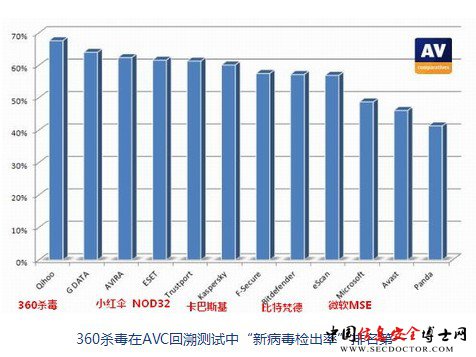

响应就是已知一个攻击(入侵)事件发生之后,对其进行处理。在一个大规模的网络中,响应这个工作都是有一个特殊部门负责,那就是计算机响应小组。世界上第一个也是最著名的计算机响应小组CERT,于1989年在美国建立。从CERT建立之后,世界各国以及各机构也纷纷建立自己的计算机响应小组。我国第一个计算机紧急响应小组CCERT,于1999年建立,主要服务于中国教育和科研网。响应除了对已知的攻击采取应对措施,还提供咨询、培训和技术支持。我们最熟悉的响应措施就是采用杀毒软件,国内的瑞星、金山等品牌拥有广大的客户群,产品在国内市场也能和世界品牌一争高下。

恢复是PDRR网络信息安全解决方案中的最后环节,是指攻击或入侵事件发生后,把系统恢复到原来的状态或是比原来更安全的状态。恢复包括了系统恢复和数据恢复。系统恢复主要是对系统的缺陷和黑客留下的后门做处理,而数据恢复是指把丢失的数据找回来,数据恢复是对攻击或入侵最有效的挽救措施。目前,国内的数据恢复权威是国家高新企业、专业数据恢复技术研发机构效率源科技,其产品技术已经达到国际一流水平。效率源推出的“第五代数据恢复平台”集合大量硬盘原厂指令,不仅能有效解决逻辑层、物理层数据恢复问题,还能解决固件层数据恢复及磁盘阵列数据重组和数据提取,被广泛应用于司法系统、军工涉密单位、政府机关、大型企业的网络信息安全部署系统。

小结:PDRR网络信息安全解决方案是网络信息安全的理想状态,是保障网络信息安全的目标体系。由于资金、管理等各方面原因,我国大部分的网络信息安全体系并不完善,存在着很大的风险。随着网络信息安全风险的加剧,完善网络信息安全体系成为当务之急。PDRR网络信息安全解决方案为完善网络信息安全提供了标准。

(责任编辑:)