设置用户登录认证方式

[H3C] user-interface vty 0 4

[H3C-ui-vty0-4] authentication-mode scheme

# 设置用户接口上支持SSH 协议。

[H3C-ui-vty0-4] protocol inbound ssh

[H3C-ui-vty0-4] quit

# 指定用户admin 的登录协议为SSH,设计登陆密码,并指定访问的命令级别为3。

[H3C]local-user admin

[H3C-luser-admin]password cipher 4>KVP>Y*QBKQ=^Q`MAF4<1!!

[H3C-luser-admin] service-type ssh level 3

[H3C-luser-admin] quit

[H3C] ssh user admin authentication-type password

管理员完成以上配置,就可以在与交换机连接的终端上,运行支持SSH2.0 的客户端软件(SecureCRT),以用户名admin和设置的密码登陆,远程管理交换机。

管理机房上网行为

公共机房的IP地址段为:172.18.0.0/16。软件学院的服务器IP地址属于222.192.238.0/24地址段内,用于师生上传和下载学习资料。公共机房用户上网策略为:默认机房用户可以连接Internet,如果中断连接Internet,则机房用户只能访问软件学院服务器。

在二层交换机上,使用ACL访问控制列表,对机房用户上网控制。交换机配置如下:

#定义扩展的访问控制列表

[H3C]acl number 3000

!允许机房用户访问服务器网段,过滤访问其他网络的数据

[H3C-acl]rule 0 deny ip

[H3C-acl]rule 1 permit ip destination 222.192.238.0 0.0.0.255

如果机房用户需要访问Internet,不需要使用该ACL。如果只允许该机房用户访问软件学院的服务器,禁止访问其他网络,在E328交换机级连光纤端口(GigabitEthernet1/1/1)上,应用定义的ACL访问策略,方向为outbound。配置如下:

[H3C]interface GigabitEthernet1/1/1

[H3C-if]packet-filter outbound ip-group 3000 rule 0

[H3C-if]packet-filter outbound ip-group 3000 rule 1

防病毒策略

划分VLAN缩小病毒广播域

计算机病毒一般会通过在内网广播的方式进行传播。通过对软件学院公共机房机器的IP地址段(172.18.0.0/16)做进一步的子网划分,设计每个机房使用一个24位掩码的地址段,如表2所示,为方便物理连接维护,记录每个机房二层交换机所连接的科技楼三层交换机的光纤端口。这样通过广播方式传播的病毒只会在Vlan内部,即机房内部传播,大大降低了病毒感染其他机房机器的可能性。

过滤病毒传播使用的端口

通过在机房二层交换机E328上应用ACL,过滤病毒传播所使用的端口,这些端口主要有:TCP 135、139、445、593、1025 端口和 UDP 135、137、138、445 端口,一些流行病毒的后门端口(如 TCP 2745、3127、6129 端口),以及远程服务访问端口3389。

公共机房ARP病毒防范

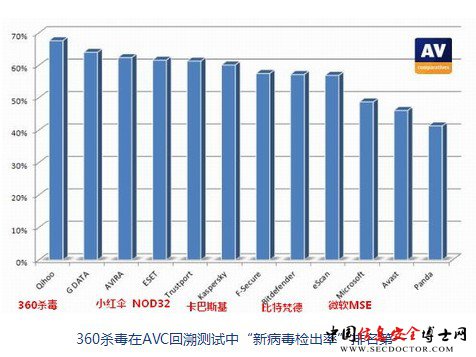

在机房主机上安装360安全卫士,开启360安全卫士ARP防火墙功能,将网关的IP与MAC地址进行手动绑定,选择“手动指定网关/DNS”,在“ARP主动防御”中选择“始终启用”。

防止用户U 盘病毒的传播

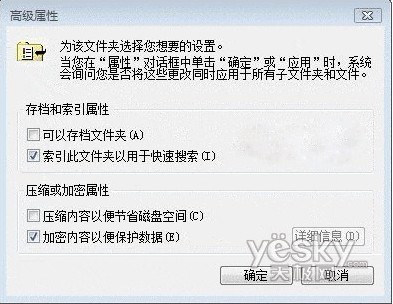

关闭U盘(包括其他设备)自动播放的功能。电脑设置成自动播放功能,但是自动播放还是有缺点的,有些病毒藏在U盘里会通过自动播放运行使电脑中毒。关闭“自动播放”的方法:选择“开始”—“运行”—输入gpedit.msc,在“用户配置”—“管理模板”—“系统”选择“关闭自动播放”,然后选择“已启用”,点击“确定”。

开启360杀毒软件自动扫描U盘功能。确保360安全卫士“实时防护”—“U盘防火墙”功能处于“开启”状态。

使用系统还原卡保护主机系统

还原卡的基本工作原理:把硬盘(或网络上另一部电脑)的其中一部分分割出来,用以备份硬盘的重要资料(例:操作系统、应用程序等),以便随时可以还原。还原卡不会对硬盘资料进行备份,只是记录硬盘的读写操作。当用户设定还原点以后,不管在操作系统上安装上新的程序还是删除文件,都记录在还原点之外,不会影响原有的硬盘资料,当需要还原时,还原卡根据记录,把还原点内的资料恢复,并删除还原点以外的资料。

会话控制与带宽管理策略

会话数控制

使用校园网出口防火墙,通过单用户会话和流量控制功能进行相关管理。通过应用防火墙设置新建连接阀值,可以对网络中每个用户会话连接数进行控制,当阀值被触动后,动态地将非法用户添加到黑名单,直接将非法用户连接阻断,并且可以灵活的设置控制黑名单的有效时间。通过单用户会话数限制,可以做到:当校园网内机器病毒爆发时,阻止大量数据包对外建立连接,耗费网络资源;阻止黑客对网络的扫描;阻止黑客进行DDOS攻击。

带宽管理

目前很多学校都使用城市热点认证计费管理系统,为减轻防火墙负担,运用城市热点认证计费系统的带宽管理功能。在管理工具“计费策略”—“服务策略设置”定义科技楼公共机房单用户下行带宽与上行带宽的数值。

上网行为记录管理

通常,学校会使用城市热点认证计费系统中的“专线”方式让公共机房用户不需要登录即可免费上网,这样虽然达到免费上网目的,但是在上网日志中只能根据IP地址记录登录和上网情况,由于IP地址可以更改,所以这种方法不能实现实名制上网需求。

为了使公共机房用户也需要采用实名制上网,使用城市热点认证计费系统对机房用户不采取“专线”上网方式,仍然需要用户进行上网认证。使用“源地址资源策略”对机房用户免费,如图3所示,在管理工具“计费策略”-“源地址资源策略”中,定义策略组“ruanjianxueyuan”,将软件学院公共机房IP地址段(172.18.0.1—172.18.254.254)输入到“源地址清单中,并将“时长折扣”设置为0%。这样机房用户虽然需要登录,但认证计费系统在做计费的时候,上网时长始终为0,以达到免费上网目的。

图3 源地址资源策略定义

自公共机房网络安全方案在软件学院实施以来,通过规范化的机房网络运行管理,减少了软件学院公共机房维护人员工作量,机房病毒、木马爆发次数明显减小,机房网络运行稳定,为公共机房的正常运转提供了有力保障,将公共机房网络安全威胁降低至较低水平。

在今后的工作中,还需要在以下两方面继续努力:首先,机房网络安全策略进一步细化。随着机房发展规模扩大,服务功能多样化,网络服务对象将更加丰富,需要定义更细致的安全策略。其次随着网络迅速发展,木马和病毒种类将不断增多,针对不断遇到的安全新问题,及时更新网络安全策略。

(责任编辑:闫小琪)