年度数据

2015年,卡巴斯基实验室检测到的内容如下:

•2,961,727个恶意安装包

•884,774个新的恶意移动项目——数量较前一年增长了三倍

•7,030个移动银行木马

今年的趋势

•用户无法删除的恶意附件正在增加。

•更多网络罪犯将网络钓鱼窗口隐藏到合法应用程序中。

•勒索软件的规模正在增长。

•程序使用超级用户权限来展示攻击性广告。

•针对iOS的恶意软件数量正在增加。

盈利的主要方式

移动恶意软件继续朝着货币化的方向发展,恶意软件制造者试图从受害者处获得收益。

从用户的银行账户窃取钱财

以用户银行账户为目标的移动木马正在持续发展——2015年,我们发现7030个新的手机银行木马。一些恶意移动程序与基于windows的木马结合,从而捕获用于授权银行事务的mTAN密码 (用于双因素身份验证的一次性密码)。

一些移动恶意软件能够覆盖合法的银行应用程序的屏幕,显示一个网络钓鱼的窗口。最显著的例子是Trojan-SMS.AndroidOS.OpFake.cc和Trojan-Banker.AndroidOS.Acecard。OpFake.cc可以伪造超过100家合法银行和金融业应用的界面。

2015年我们提到过:Trojan-Spy.AndroidOS.SmsThief.fc的恶意代码是嵌入在一个合法的银行应用程序中的,不影响其实际功能,因此也很难被用户注意到。

手机恶意软件的制造者正在使用一种综合的方法窃取钱财:以银行应用程序为目标时,他们不再局限于使用特定的银行木马。

这种方法的一个例子是Trojan-SMS.AndroidOS.FakeInst.ep。用户会看到一条自称来自于谷歌的消息,要求他们打开谷歌钱包,进行一次“识别”,这种所谓的识别包括输入他们的信用卡信息。受害者必须输入他们的信用卡信息,否则窗口是无法删除的。

用户输入所需的数据后,数据会被发送给攻击者,窗口随之关闭。与此同时,木马会继续窃取智能手机中的信息。

专业银行木马程序的增长速度虽然减慢,但可以窃取用户的钱的应用程序正在增多。与此同时,当银行木马变得越来越复杂和多用途,它们通常能够攻击位于不同的国家的数十家银行的客户。

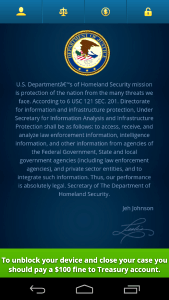

勒索软件

2015年,Trojan-Ransom的数量比前一年多了一倍。这意味着一些罪犯已经转而使用勒索软件窃取钱财。

在大多数情况下,当这些木马控制设备后,用户就需要支付赎金来打开设备——赎金的数量大概在12美元至100美元间。当设备受限无法正常工作时,用户只能看到勒索赎金的一个窗口。一些木马能够覆盖系统对话框,甚至是用于关掉手机的窗口。

在2015年年底,我们在系统中检测到了一些Trojan-Ransom.AndroidOS.Pletor的木马下载者。这些木马下载者利用系统中的漏洞在设备上获得超级用户权限, 并在系统文件夹中安装恶意软件。一旦安装完毕,这些木马就几乎无法清除了。

短信木马仍然是一个严重的威胁。这些程序在用户不知道的情况下发送付费短信,尽管它们的威胁正持续下降,但数量仍然很庞大。

一些短信木马不仅会发送收费短信,还能让用户为订阅付费。在2015年,我们观察了Trojan-SMS.AndroidOS.Podec的发展。这个木马拥有一个不同寻常的特点:其主要的盈利方法是付费订阅。

攻击性的广告

在2015年,我们观察了以广告为主要盈利手段的程序的数量增长趋势。今年的趋势是越来越多的木马开始使用超级用户特权。在2015年第一季度, 移动恶意软件前20名中只有一个这种类型的木马,到今年年底,这种木马超过了一半。由于这些木马是在用户不知情的情况下进行下载安装的,因此会导致很多问题。一旦安装完毕,它们会试图root系统的设备,安装他们自己的组件,从而使它们难以去除。它们中的一些即使在恢复出厂设置后仍然存在。

(责任编辑:安博涛)