6月23日,安全公司FireEye发布了一份关于利用Adobe Flash Player 18.0.0.160零日漏洞(cve - 2015 - 3113)对目标进行攻击的报告。该安全公司表示,一些用户会收到一份特殊的钓鱼邮件,这份钓鱼邮件中包含一个链接,可以链接到一个含有0-day exploit网站。

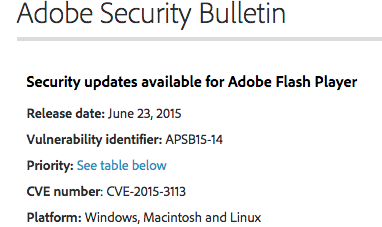

在FireEye发布这份安全报告的同时,Adobe发布安全公告,并且宣布已经对该漏洞进行了修复。

Adobe表示:

这次更新对该漏洞进行了修复,或者说在正常环境下对于一个给定的产品和平台通过利用该零日漏洞(cve - 2015 - 3113)exploit攻击目标用户的风险和成本都会更高。Adobe建议各位管理员尽快安装更新。(比如说,在72小时内)

这个漏洞的修复是非常及时的,就好比一个战士还没来得及学习这个新型武器,没有及时的整合到装备库中。然而事实却不是这样,只过去了不到四天的时间,MalwareDontNeedCoffee宣称他们已经发现,该漏洞exploit已经活跃在流行的漏洞利用工具dubbed Magnitude中。

对于许多用户来说,dubbed Magnitude对该漏洞的收录无疑没有给他们对Adobe Flash Player的升级打补丁提供足够的时间。毫无疑问,这个新的exploit将摧毁大量最弱的机器。

恶意程序清理软件Anti-Exploit的用户已经可以有效抵御这种威胁,即使它们没有对该漏洞做出及时的修补。

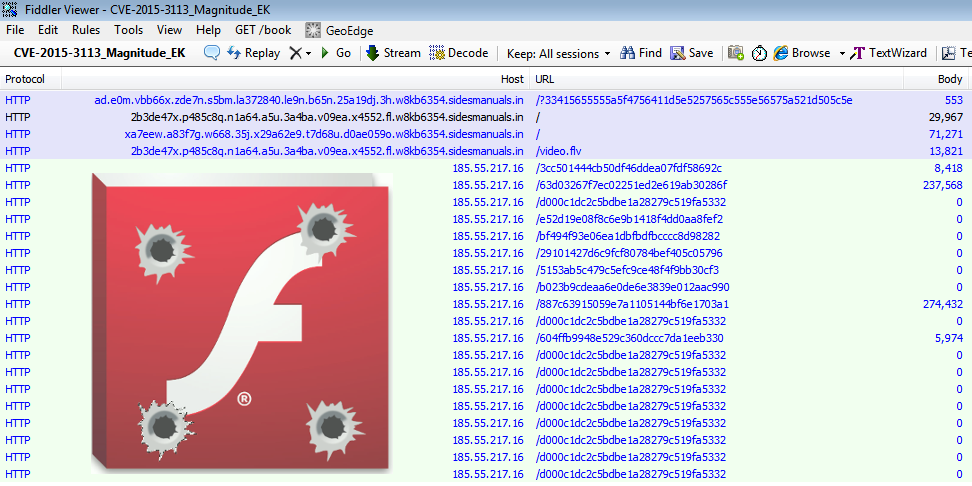

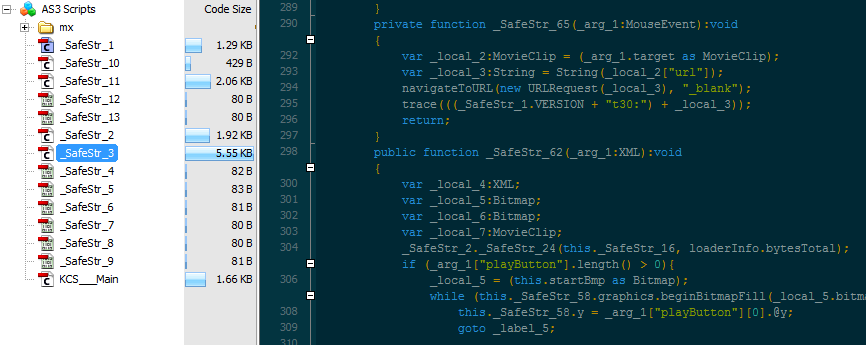

Magnitude EK使用了一般的手法收集了SWF,紧随其后又发现了一个恶意FLV文件(Flash视频)。

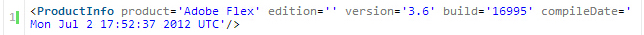

SWF file:

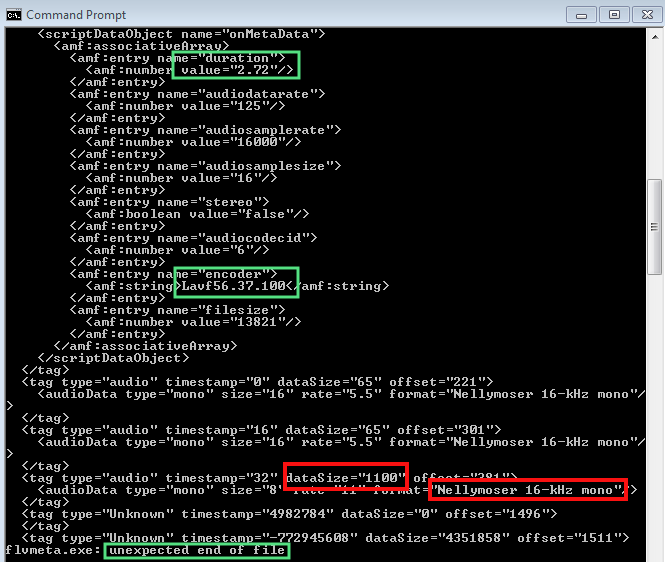

FLV file (metadata):

这个 Flash Video File exploit 是利用Nellymoser音频解码器堆中的代码超过它的最大限制长度造成缓冲区溢出漏洞。这个bug很早以前在CVE-2015-3043(Trend Micro)也被使用。

由于巨大的用户群,和可重用的安全漏洞插件是黑客最喜欢利用的地方。事实上,攻击者有很多优势,在没有完全解决一个不安全的或复杂的编码实现之前,他们可以重构一个exploit绕过前面的补丁。

继续还是不继续?

我们可以期待其他的exploit工具包很快效仿,开始传递最新的漏洞信息。毫无疑问,对于这一年爆出的Flash 0-days,许多安全研究人员建议采取极端的保护措施,比如说完全卸载插件。

这是一个有效的入门指南,对于那些不确定的“有用或者没用”的方法,有一个折中的手段是很有效的,执行浏览器的的功能“click-to-play”,有效控制插件的运行。

无论如何,我们仍然强烈建议大家尽快更新Flash播放器或者采用深度防御策略利用anti-exploit技术主动缓解漏洞。

(责任编辑:安博涛)