本周互联网网络安全整体评价为中。恶意代码传播、网页篡改、网页挂马、高危漏洞爆发等事件是互联网用户遭遇的主要威胁。其中境内被木马控制的主机IP地址数目为4237个,与前一周相比持平略降;境内被僵尸网络控制的主机IP地址数目为13226个,与前一周相比下降17%;境内被篡改政府网站数量为91个,与前一周相比下降27%,其占境内被篡改网站总数的比例也下降为12.4%。

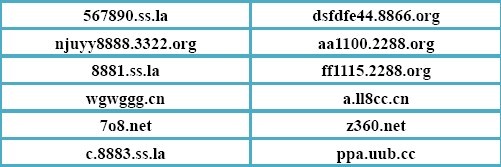

本周活跃恶意域名

注:根据华为、奇虎、知道创宇、启明星辰等企业报送的网页挂马信息整理。

本周监测发现的活跃恶意域名与上周有较多重复,且多为动态域名,如:567890.ss.la、8881.ss.la、ppa.uub.cc等。此外,CNCERT还发现,一个被挂马网站中常常被嵌入或跳转多个相同恶意域名链接,如:c.8883.ss.la与dsfdfe44.8866.org、7o8.net与z360.net等大量同时出现在多个被挂马网站,表明黑客注册域名行为与对网页挂马之间存在较强的活动关联性。

本周被挂马的重要网站

CNCERT本周重点关注某行政区域内政府网站被密集挂马的情况,其中,浙江省丽水市某县五个政府部门网站、浙江省某小商品城市三个政府部门网站、江苏省南通市四个政府部门网站、江苏省淮安市某区十四个政府部门网站和辽宁省葫芦岛市九个政府部门网站被挂马。政府网站密集挂马呈现以下几个特点:1、黑客选择政府网站密集挂马的地区主要是信息化建设较好、政府信息化公开程度较高的地区;2、同一行政区域内政府网站被密集挂马原因多为相关部门网站使用同一架构或选择同一站点接入,因网站存在漏洞而被批量挂马。各级政府部门在电子政务信息化过程中,考虑统一建设、统一接入的便利化同时也需进一步重视网络安全问题。

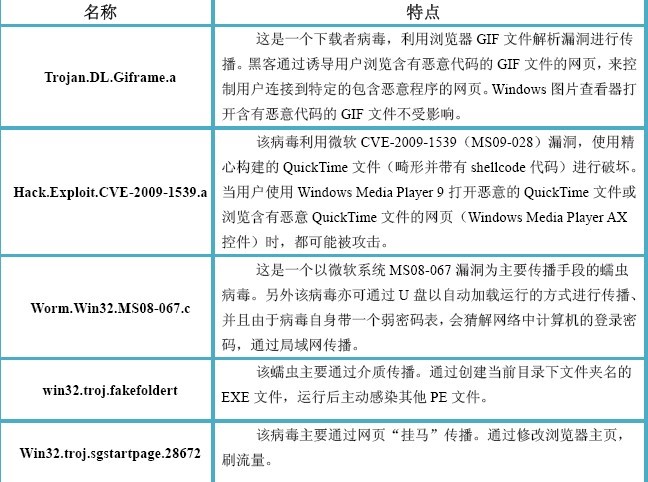

本周活跃恶意代码

注:根据瑞星、金山等企业报送的恶意代码信息整理。

可以看到,当前较为流行的恶意代码的主要特征有:1)利用操作系统及应用软件漏洞广泛传播;2)加强通过介质和局域网内的传播;3)修改浏览器页面,为指定网站刷流量。CNCERT提醒互联网用户一方面要加强系统漏洞修补加固,另一方面要加装安全防护软件。

本周重要漏洞

本周,国家信息安全漏洞共享平台(CNVD)整理和发布以下重要安全漏洞信息。

1、Adobe Reader/Acrobat 'newplayer()' JavaScript方法远程代码执行漏洞

Adobe Reader/Acrobat是一款处理PDF文件的流行软件,其'newplayer()' JavaScript方法存在远程代码执行漏洞。攻击者可利用该漏洞诱使用户打开一个恶意构造的PDF文件,执行恶意代码或使受影响的PDF查看器崩溃。该漏洞为0day漏洞,建议广大用户临时关闭Adobe Reader/Acrobat中JavaScript功能。

2、Firefox存在多个内存破坏漏洞

Firefox是一款流行的互联网浏览器软件,其所使用的浏览器引擎、JavaScript引擎和liboggplay媒体库中存在多个内存破坏漏洞。当用户打开攻击者构造的恶意网页或媒体文件链接时,可能导致浏览器崩溃或者执行任意代码。目前产品厂商不完全提供相关的补丁,建议广大用户关注自身Firefox的系统提供商网站补丁信息。

3、Oracle E-Business套件多个认证绕过及代码注入漏洞

Oracle E-Business Suite是一款电子商务套件,其认证功能存在HTML代码注入等漏洞。攻击者利用该漏洞绕过认证执行特定操作,或者利用代码注入漏洞在访问的客户端浏览器上执行任意脚本代码。

4、Winamp JPEG和PNG整数溢出漏洞

Winamp是一款流行的媒体播放软件,其所包含的"jpeg.w5s"和"png.w5s"过滤器处理媒体文件中的畸形JPEG或PNG数据时存在整数溢出漏洞,攻击者通过构建恶意MP3诱使用户解析,可导致以应用程序权限执行任意指令。

5、HP OpenView Storage Data Protector备份客户端服务栈溢出漏洞

HP OpenView Storage Data Protector是可扩展的数据管理解决方案,用于实现基于磁盘或磁带的高性能备份和恢复功能,其备份客户端服务守护程序存在栈溢出漏洞。远程攻击者可以通过提交恶意请求触发该溢出,导致以服务的权限执行任意代码。

6、IBM DB2 9.5 FP5更新修复多个安全漏洞

IBM DB2数据库的9.5 FP5更新修复了多个安全漏洞,这些漏洞允许本地或远程用户发起拒绝服务攻击、窃取敏感信息或者获得非法授权访问。

7、Cisco WebEx WRF文件解析多个缓冲区溢出漏洞

Cisco WebEx WRF文件解析存在多个缓冲区溢出漏洞,可能导致WRF Player应用崩溃,或在某些情况下导致远程执行代码;如果要利用这个漏洞,用户必须要打开恶意的WRF文件。攻击者可通过直接向用户提供恶意的WRF文件(如通过e-mail)或诱骗用户访问恶意站点来实现。用户参加WebEx会议不会触发这个漏洞。

8、Cisco ASA WebVPN书签功能绕过安全限制漏洞

Cisco ASA为管理员提供的无客户端SSL VPN会话用以访问公司资源的选项中可以通过向登录页面添加书签来自定义WebVPN portal页面,书签中的链接(URL)使用ROT13替换进行混淆,将ASCII字符转换为16进制,存在安全限制漏洞。拥有有效账号但没有URL entry的用户可以使用ROT13加密URL,将ASCII字符转换为16进制并将这个字符串附加到Cisco VPN SSL URL就可以访问任意内部或外部资源。该漏洞为0day漏洞。

小结:本周CNVD所整理的安全漏洞信息中,最大特征是普通用户广泛使用的应用软件如PDF、MP3等出现重大安全漏洞,可能导致大规模恶意代码传播。其中,第1条和第8条漏洞均为0day漏洞,互联网上已出现攻击代码,厂商尚未提供补丁程序,建议用户随时关注厂商主页以获取补丁程序;特别是第1条漏洞属于高危漏洞,建议用户临时关闭Adobe Reader/Acrobat中JavaScript功能防止被攻击。其它漏洞信息已有相应的安全补丁,用户可自行到相应网站上下载更新补丁,避免受漏洞的影响。

注:CNVD是CNCERT联合国内多家重要信息系统用户、安全厂商、软件厂商、互联网企业等共同建立的国家信息安全漏洞共享平台,旨在国内建立统一收集、发布、验证、分析等信息安全漏洞应急处置体系。

二、业界新闻速递

政府监管和政策法规动态

1、工业和信息化部开展手机治黄专项行动

工业和信息化部成立手机治黄专项行动领导小组,开展从2009年11月1日至2010年12月31日为期1年零2个月的手机治黄专项行动。手机涉黄主要有6个重点环节,分别是:业务推广渠道、手机网站内容接入、服务器的层层转包、手机代收费、域名跳转、手机定制(终端定制)。专项行动则针对这几个业务环节漏洞,分3个阶段开展手机治黄,并着眼于建立长效治理机制。

2、美国将爱因斯坦计划向州推广,US-CERT负责监测和分析

12月15日,据美新闻办公室报道,美国国土安全部部长和密歇根州长向外界宣布将在密歇根州互联网络部署由联邦政府开发的爱因斯坦计划1号。美国计算机应急响应小组US-CERT将负责监测密歇根州网络可能存在的异常行为活动,分析探讨关键网络基础设施所面临的安全威胁,整体上加强密歇根州网络及其网络资源遭受网络攻击的防御能力。爱因斯坦计划1号的技术可以自动收集和分析计算机网络安全信息,参与政府网络紧急事件处置,帮助分析识别和打击可能威胁到政府网络系统、数据保护和通信基础设施等的恶意网络行为活动。

3、美、俄和联合国展开谈判,加强网络安全

12月15日,据《纽约时报》报道,美国、俄罗斯已和联合国武器控制委员会展开谈判,希望能够加强网络安全,并能限制军用网络空间。据悉,美、俄与联合国的这项谈判将于2010年1月份在纽约进行复谈。此外,美俄双方还计划在由俄罗斯赞助的、在德国举行的常年互联网会议上继续磋商。

4、德国将为公民建设恶意网络清除专线

12月上旬,德国政府在该国IT峰会上宣布将成立恶意软件清除服务中心,于2010年启动,拟招聘40多名专业人员提供电话支持服务。届时,德国信息安全办公室将联合各大互联网服务提供商(ISPs)、德国互联网行业联盟一起为本国公民建设一条恶意网络清除专线,帮助用户免受僵尸网络等恶意活动侵害。

5、澳政府拟让ISP安装过滤软件,封杀含有犯罪内容的网站

12月15日,据国外媒体报道,澳大利亚政府计划让互联网接入商(ISP)安装过滤软件,阻止网民访问含有犯罪内容的网站,此前澳大利亚通信部已经对该过滤系统进行了为期七个月的测试。据悉,澳政府预计花费1年的时间部署该过滤系统,并且澳国会将于2010年8月制定上网内容过滤的相关法律法规。被封杀网站的名单参考民众对网站的投诉意见,并由独立机构拟定。然而,这一举措在澳大利亚网民群体中引发不少争议。

网络安全事件与威胁

6、5·19六省网络瘫痪案宣判

12月中旬,一起因攻击私服导致六省网络瘫痪案被宣判。5名涉案人员被常州市天宁区法院,以涉嫌破坏计算机信息系统罪,分别判处有期徒刑八个月至一年零三个月不等的刑期。

7、专家称Twitter被黑与伊朗政府无关

12月17日,Twitter遭遇黑客攻击,访问者被重新定向到一个被篡改的页面上。攻击者自称是“伊朗网络部队”(Iranian Cyber Army),并附带有反美言论。本次攻击仅针对Twitter网站而非Twitter用户,Twitter用户的账户未受到损害。由于Twitter在伊朗大选抗议期间充当了重要的信息传播渠道,美国国防部还在伊朗大选抗议期间要求Twitter推迟系统维护时间,以方便伊朗抗议者发布信息,因此外界普遍认为此事与伊朗政府有关。安全专家表示,本次攻击不太可能与伊朗政府有关,有可能是支持伊朗政府的团体发起的攻击。

8、“网络黑社会”操控舆论,五成网民成了“打手”

12月20日,据央视《经济半小时》报道,近几年来,一些以“公关公司”或“营销公司”名义注册的公司,不仅能为企业提供品牌炒作、口碑维护等服务,甚至也能按客户要求操控论坛,并雇佣“水军”(临时在网上召集来发帖的人)进行密集发帖,用于诋毁、诽谤竞争对手。50%的网民因不明真相成为“网络打手”。一条潜伏于水下的灰色产业链正悄然诞生。

业界动态

9、Websense发布2010年安全趋势预测

Websense发布2010年安全趋势预测,称未来一年Web威胁的变化趋势是以全面混合的安全威胁为主体,同时包含多种攻击手段,其目标是侵害无辜的计算机并将其变成僵尸网络的一部分,同时窃取有价值的关键信息。研究人员认为,黑客正在疯狂寻找新的入侵平台,如智能电话、新兴操作系统和计算平台(如Windows 7、苹果电脑和移动设备等)等,并通过破坏搜索结果的完整性和攻击合法广告来传播恶意内容。

关于CNCERT

国家计算机网络应急技术处理协调中心(简称国家互联网应急中心,CNCERT/CC)成立于1999年9月,是工业和信息化部领导下的国家级网络安全应急机构,具体负责协调我国各计算机应急组织(CERT)共同处理国家公共互联网上的紧急安全事件,为国家公共互联网、重要信息基础设施以及关键部门提供计算机网络安全监测、预警、应急、防范等服务和技术支持,收集、核实、汇总、发布有关互联网网络安全的权威信息,组织国内网络安全应急组织参与国际网络安全合作和交流等事宜。

网址:www.cert.org.cn

邮箱:cncert_report@cert.org.cn

电话:010-82990999

(责任编辑:adminadmin2008)