前言:

斯诺登事件已过一年有余,情报组小编翻看众多公布的材料,挑选其中一篇2012年时候的“NSA的内部帖子”,来看看一个NSA黑阔如何利用“大数据”拿下网络系统管理员的攻击思维。

“情报”是攻击的最终目的

在NSA里面的SID(SignalsIntelligence Directorate)“信号情报部门”顾名思义他的终极目标是产出情报,供决策者使用。无论什么时候,目标使用高科技去进行通信,NSA黑客就要想尽办法去收集它、分析它、然后输出报告。听起来是很简单,除非他已经在目标的通信网络中。而他们其实也不是任何时候都能收集到所有的信息,特别是他们的目标通信的网络并不在他们的收集范围内。这个时候他们就需要一些手工的“跑腿”去帮助他们完成这个任务了。这个“跑腿”就是这篇帖子《I hunt sys admins》想介绍的“系统管理员”

科普广告插播

SID,全称Signals Intelligence Directorate信号情报指挥部,在NSA组织架构中代号为“S”,主要负责收集、分析、产生和传播信号情报。下属若干个分支机构,其中就包括大名鼎鼎的TAO,具体如下:

- S1—主攻客户关系

- S2—主要分析和制作中心,下属若干“生产线”

S2A:南亚,S2B:中国与韩国,S2C:国际安全,S2E:中东和亚洲,S2F:国际犯罪,S2G:反扩散,S2H:俄罗斯,S2I:反恐……

- S3—数据获得,主要负责“收集”工作,下属包括:

S31——Cryptanalysis and Exploitation Services密码与漏洞利用服务简称CES

S32——Tailored Access Operations,简称TAO,负责黑进外国的计算机以事实网络间谍活动,被誉为NSA“信号情报指挥部”最大最重要的部分,有1000名军队级和平民电脑黑客、情报分析员、targeting专家、电脑软件硬件设计师,电子工程师等组成。

S33——Global Access Operations,简称GAO,主要负责拦截卫星或其他国际SIGINT平台的信号。

S34——收集战略及需要中心

S35——Special Source Operations,简称SSO,主要负责美国国内的收集计划,例如大名鼎鼎的“棱镜计划”PRISM

网络系统管理员是最好“跑腿”

事实上“系统管理员”并不是这些NSA黑客的最后目标,他的最后目标是“极端分子/恐怖分子”或者官方政府要使用的这些网络,而这个网络是由这些“系统管理员”所管理的。比如他的目标正使用的是在外国网络的一个CDMA终端,很可能NSA魔爪已经收集过目标手机的电话、SMS短信,(PS:用帖子里的原话是说“where we passively collect his phone call/SMS out in the wild”。从这个侧面看NSA的确已经能够广泛性的“被动”采集电话通信数据)但是如果真的能够进入到本地的基础设施,从而可以任何时候更直接的监视目标从哪个基站进行了连接,甚至监视电话和数据的流量。但是通常直接以基础设置为攻击目标是很困难的,一般需要一系列的信息以帮助开展行动。例如:

– 目标网络的拓扑

– 基础设施设备的凭证(密码)

– 目标网络的行事情况,例如只有管理员的源IP限制策略的允许接入清单

– 一些总概述的背景,例如网络是如何组成的,如何配制的

所以为了拿到以上信息,还有谁比目标网络的管理员更合适?很多时候,当NSA黑客看到目标出现在一个新的网络,他的第一个目标就是能否通过CNE(Computer Network Exploitation)攻陷网络上的这个管理员。这个时候通常就依赖于“QUANTUM”来访问他们的帐号。当然你可以通过钓鱼邮件,但是NSA黑客认为现在人们比过去5-10年已经越来越聪明,所以这种攻击方法已经不再靠谱了。因此,为了使QUANTUM攻击对这些管理员有效,NSA黑客需要一些webmail/facebook类型的SELECTOR。

科普广告插播:

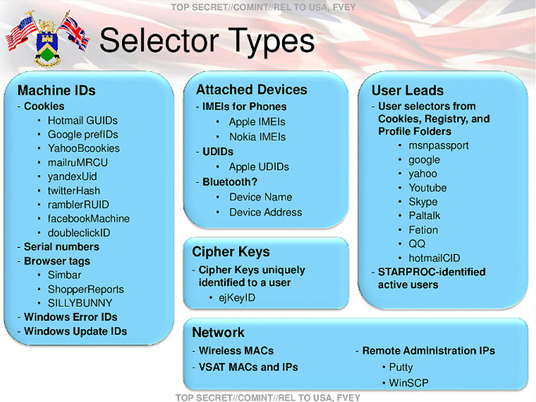

SELECTOR:又称“分拣器”,说白了就是NSA从庞大的数据流量中用于识别定位的特定目标的“选择子”,例如Hotmail GUIDs,Google prefIDs,Apple IMEIs,Apple UDIDs,Nokia IMEIs,Wireless MACs等等,而这个Selector又跟下面要说到的“Quantum”密切相关。

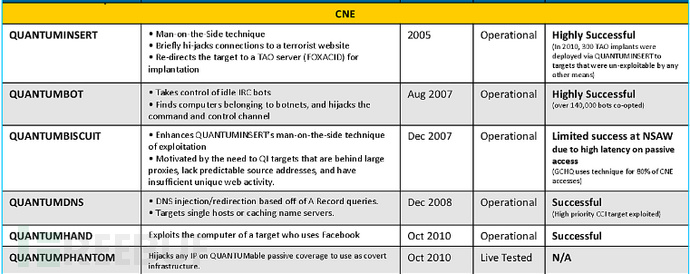

QUANTUM:这个可跟量子计算没有多大关系,主要是NSA的一个代号,是一种man-on-the-side的中间劫持技术,在骨干网中秘密放置一些服务器,通过Selector识别出被攻击的目标,然后利用比正常服务器更快的反应时间,把漏洞利用代码发向受攻击的目标(也就是这里说的管理员),使得攻击成功。随着近年来的发展,已经不止最开始2005年的“Quantuminsert”,还有2007年的QuantumBOT,2008年的QuantumDNS等等,如下图所示:

CNE:Computer Network Exploitation,如果说CNE是注重从目标计算机和网络中挖掘情报,那么另一个叫CAN(Computer Network Attack)的则是试图瓦解、损害和摧毁目标。

(责任编辑:安博涛)