你是否百分之百确信自己的设备没有感染Hacking Team监视恶意软件,无论那意味着你可能是某国政府的目标,还是某个对Hacking Team的恶意软件重新做了手脚的网上卑鄙小人的受害者?当然了,Adobe和微软已发布了应急补丁,以对付披露的Hacking Team漏洞,但是你扫描计算机,确信它没有受到感染岂不是明智之举?现在你可以检查自己的计算机是否感染了Hacking Team的间谍软件,因为Rook Security公司已发布了一款免费的检测工具,这款名为“Milano”的工具旨在帮助个人和企业查明自己的机器是否受到了感染。

Rook Security一直在与美国联邦调查局(FBI)印第安纳波利斯网络特别小组合作,对付披露的Hacking Team文件中发现的“恶意的、可改造成武器”的漏洞。为了减小对关键基础设施造成的潜在影响,他们携手起来,识别出了可改造成武器的恶意文件。另外,他们的目的还在于“为受感染的厂商、客户、关键基础设施、FBI、美国特勤局、国土安全部(DHS)、互联网服务提供商(ISP)及其他机构组织制作攻陷指标(IOC)和简报”;检查有没有任何客户受到了影响;并且“开发一种能力,可用于查明它们是否受到了Hacking Team文件的感染。”

Rook Security的Tom Gorup近日宣布发布Milano v1.0.1时表示,Milano的这款最新版本得到了改进,从原先40个文件散列增加到了312个恶意或可改造成武器的文件散列。更新后的攻陷指标(IOC)与新的Milano版本捆绑在一起。“没必要同时下载Milano和IOC文件。我们提供了两者,让用户可以结合其工具库中的任何工具来充分利用这些信息。”

Gorup补充说:

到目前为止,我们将工作重心在放在一个Windows可执行文件和诸多DLL文件上。我们已完成了分析800多个Windows、Exe和DLL文件的工作,因而查出了总共312个被标为恶意文件或者能够被用来支持间谍软件的可执行文件。

此外,我们的分析工作在继续进行,致力于Linux和OSX特有的文件。眼下我们已识别了Linux特有的126个文件。我们完成分析这些文件的工作后,就会发布新的IOC文件,所以到时请关注我们的博客,了解更多信息。

Milano的功能特性在“不远的将来”会得到加强,包括“自动检测操作系统、自动更新ICO以及OpenIOC格式化文件作为输入源。一旦发布,这些功能特性将让Milano能够作为脚本来运行,能够识别哪个操作系统在运行,并寻找针对特定操作系统的IOC。自动更新功能会更新IOC,每当它运行,就会寻找IOC的版本。这可以确保每当执行Milano,IOC在将来就会自动更新。”

你可以使用Milano执行快速扫描或深度扫描,以查找Hacking Team关联文件。Hacking Team的统一可扩展固件接口(UEFI)BIOS rootkit特别令人担忧;它会偷偷地重新安装,将其远程控制系统(RCS)代理一直安装在目标的系统上。“即便用户格式化了硬盘,重装了操作系统,甚至购买了新硬盘,微软Windows安装并运行起来后,RCS代理还是会安装在上面。”也许Milano能发现这种情况,深度扫描似乎是最佳方法,尽管要花很长的时间来运行。

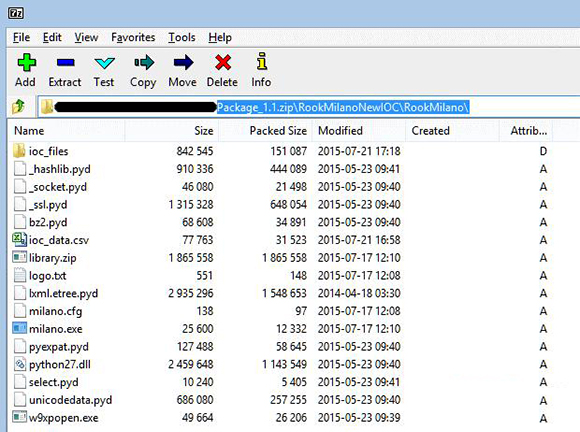

下载并解压缩Milano v1.01后,你会看到一个文档,附有Rook的Hacking Team数据分析图,还有一个名为“RookMilano”的文件夹。打开RookMilano文件夹,可以看到:

Rook Milano解压缩Rook Security

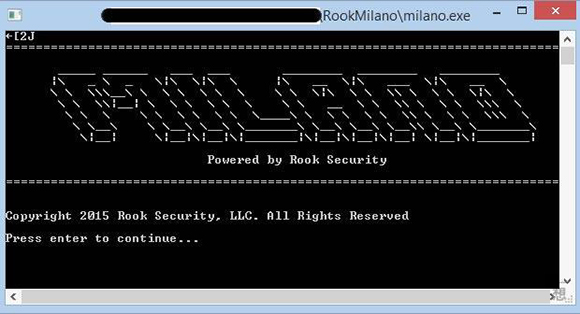

解压缩Milano文件内容后,点击milano.exe应该会运行该程序,除非你是在64位机器上。Rook Security告诉我,该程序面向32位系统,但是Windows 8.1. 64位用户可以运行该程序,只要使用命令提示符,将目录换成milano.exe所在的目录即可。

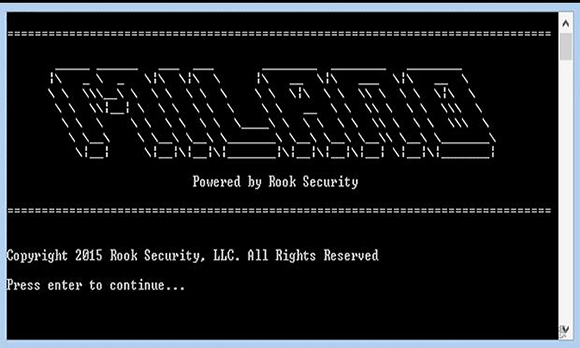

Rook Security的Milano工具Rook Security

Milano打开后,你会看到公司标识;按回车键。你看到责任声明的法律限制后,然后再按回车键。你看到软件服务原有声明的限制后,再按回车键。之后,你面临这个选项:选择“q”表示快速扫描,选择“d”表示深度扫描;选择一种扫描模式,然后按回车键。它会问你是否想使用Windows的默认路径;可以选择yes或no,但是如果你不知道该选哪个,那就试一下表示yes的“y”,按回车键。

(责任编辑:安博涛)