可以说,网络安全是所有行业的共同问题。但是,工业控制系统(ICS)网络安全状况如何?我们为什么应该对其多加关注呢?

ICS监视和控制着制造、运输、能源、油气和化工行业最为关键的工业和物理基础设施过程。如果这些工控设备被黑,常规服务可能会中断,专有数据可能会遗失,重大损害可能会发生。

底线是:我们所有人,消费者、公司、政府、组织机构,都应该关心ICS安全态势。

基于ICS的企业,安全态势如何?

很多原因让我们难以准确把握关键ICS基础设施的安全态势。公开披露并不是硬性要求。事实上,美国基于ICS的企业并不需要遵守《2015美国数据泄露披露法案》,不用知会消费者个人信息泄露情况。

用以驱动更好安全的强制性合规也只是最小限度的。不过,例外也是确实存在的,比如北美能源产业的北美电力可靠性委员会(NERC).

以下是ICS环境的新兴标准,可以提供一些安全指南:

ANSI/ISA- 62443-3-2——ICS环境专用安全标准, 聚焦网络分段和环境隔离;

NIST SP800-82r2,ICS安全指南——用于ICS/SCADA系统,2015年2月发布。

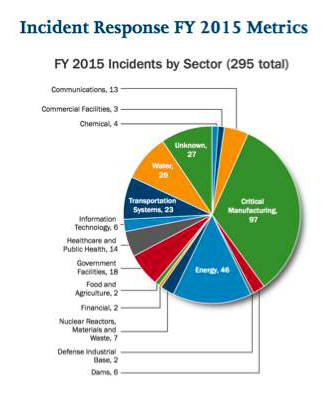

多份研究揭示了ICS安全情况的糟糕程度。美国国土安全部工业控制系统网络应急响应小组(ICS-CERT)提供周期性的事件报告更新,我们就从这里开始。ICS-CERT的《2015事件响应统计》显示,美国2015年共报告了295起涉及关键基础设施的事件,而2014年ICS-CERT调查的事件数量仅有245起。大多数安全事件影响到了制造业和能源业。

毫不令人意外地,鱼叉式网络钓鱼战术是被提到最多的常见攻击手法。某厂商的调查研究也得出了相同的结论。网络钓鱼是人本身的问题,所以,每个人都需要懂点儿网络安全。

这份研究有助于对ICS安全状况有所了解,但乌克兰遭网络攻击致大面积断电事件才是对ICS环境的一记警钟。

运营技术?信息技术?综合起来才是好技术

很多公司中,ICS环境的日常功能是由运营技术部(OT)管理的,但网络安全却是由信息技术(IT)负责。为应对未来的威胁,我们需要将这两种不同类型的技术融合起来。

由于越来越多的ICS设备使用网络连接以提高自动化程度和运行效率,IT与OT 的融合便显得十分关键。为解决联网带来的威胁,一些公司采用物理隔离ICS系统的方式,但即便如此,大多数ICS设备也不是完全断开或从网络中分离的。比如说,测试连接,或接入互联网的WiFi是有可能存在的。

另一个考虑是,很多ICS设备运行的是遗留操作系统,没有升级,也就更容易留有漏洞。总的来说,OT通常不会升级,因为升级可能会中断服务,影响正常运行时间,而IT部门的很大一部分工作,却是升级系统以改善功能、性能和最小化风险。这一根本性差异需要弥合。

很多人都在谈论保护我们关键的基础设施。在这里,我们可以引用国际数据咨询公司(IDC)信息安全研究经理罗伯特·韦斯特维尔特的话:

一系列因素在极大地重塑OT安全。越来越多的联网工业自动化设备,OT和IT基础设施的聚合,以及安全技术人才的短缺,意味着安全风险的准确评估和缓解正变得越来越具有挑战性。

有分析师预测,到2020年,IT安全将是ICS环境中25%的物理安全事件发生的原因。有些人或许会问为什么。答案很简单:很多ICS设备连入互联网和IT网络,但大多数公司并没有能保护ICS设备的安全专业人士。这让IT安全成为了事件的焦点。

该做什么?

以上讨论真够前景黯淡的。那么,我们该做些什么呢?

基本的安全工作应该包括监视关键ICS资产,方法是:

在可能的地方部署反恶意软件和事件检测

部署应用白名单,防止非授权应用运行

部署安全配置,防止非授权修改

在可能的地方部署漏洞管理,最少化已知漏洞

在所有ICS设备上屏蔽USB,避免物理攻击

用防火墙/IPS将业务网和ICS网络分段

还有些业界资源也是可以利用的。比如说,美国国土安全部、国家网络安全和通信集成中心(NCCIC)、国家安全局(NSA),就联合发布了题为《七步有效保护工业控制系统》的文章,旨在提供可操作的步骤供企业用以防护他们的关键基础设施。

ICS-CERT提供一系列的支持,比如培训、现场评估,定期发布的指南和评估工具等。尤其是它的网络安全评估工具(CSET),是一款能指导资产所有者和运营者,根据公认的政府和行业标准与建议,逐步分析自身ICS和IT网络安全的独立软件工具。CSET提供一种有体系的、遵守规则的、可重复的方法来评估一个组织的安全态势。

此外,工业自动化配置合规管理器(CCM)这种工具也对ICS环境安全的保护提供支持,它能让用户简单地添加有效安全监视与评估。CCM的运行不需要接触ICS或SCADA设备,没有运营可用性风险,也无需复杂的部署。

战争总是意味着人类安全风险,而工控安全是一场我们决不能输的网络战。

(责任编辑:安博涛)