3. “灵”是行动力与落实力

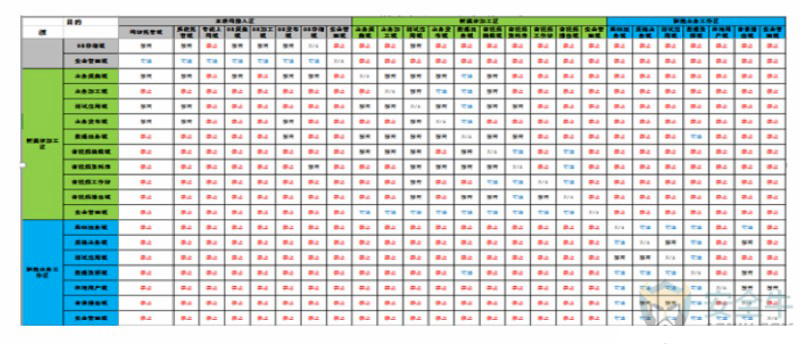

影视剧中我们经常看到的国军,总是一副勾心斗角欺上瞒下的状态,外表看似精锐,实际战斗力松松垮垮,被毛主席称为“纸老虎”。人民解放军之所以能抵御强大的美式先进装备,并取得最终的胜利,除了睿智的军事情报,最关键是能够自始至终贯穿整个作战思想,誓死服从中央命令的执行力。在网络安全世界里,软硬件设备和数据流之间也存在这种严格的思想和命令,可以堪称为网络战争的“灵魂”,那就是访问控制策略和流量调度规则,从国际通行的ISO27001标准,到金融行业PCI DSS安全准则,再到中国网络安全等级保护制度,无不围绕安全规则和访问策略开展风险评估与合规要求。而网络中的访问者和资源是随需变化的,安全管理员也可能更替和轮换,网络中的流量和策略关系一定也是高度动态的,特别是近几年云计算环境盛行,云中的资源和访问者刹那生灭,瞬息万变,其中形成的流量和策略更如恒河沙砾般难以算计。在这个变化过程中,对安全策略的动态监控、变更管理、实时跟踪、及时生效、强制落实等各个环节都显得尤为重要。此时,我们有必要反省,是不是大部分网络就像“纸老虎”一样,规则和策略早就名存实亡?我们有多少管理员还在依靠一张多年未更新的访问策略矩阵Excel表格来“掌控”管理整个网络?有多少流量还在用静态路由、静态VPN隧道和静态ACL规则调度“指挥”?我们的网络里目前有多少错误甚至危险的路径和流量,而我们却始终没有发现?读到这里,是不是诸位读者正在倒吸一口冷气?

一张典型的网络运维人员常用的策略矩阵表格

上面我们分析了网络战争中的三层要素:产品与设备、数据与情报、规则与策略。做个小结,打赢这场身心灵的战争需要采取的关键举措:

- 身体要协调——多种产品的组合使用

- 心灵要聪敏——大数据人工智能分析

- 灵魂要落地——策略持续监控与执行

网络安全行业需要关注的方向

从上面的分析我们看到,“战争”与“打仗”完全不是一个概念,一场战争是多么的立体,原本认为的武力对抗其实只是战争中很单一的层面。作为网络安全行业的风向标,RSA大会的关注点也早已跳出了单纯基于特征或基于行为的拦截,更多的去思考防御的本质。

1. 防御的本质是缩小暴露面

既然觊觎数据的坏人越来越多,软硬件漏洞和隐患又在所难免,那么被攻击就是迟早的事,此时最为有效的手段就是尽量隐蔽目标,缩小攻击暴露面,让敌人到达核心数据的时间更长,成本更高,从而为发现敌人争取到时间,最终制止威胁。回想旧金山街头为什么砸车抢劫最为盛行,就是因为车辆的暴露面太大,四周都是脆弱的玻璃,随便从哪里下手都毫不费工夫,相比入室盗劫和扒窃财物,砸车自然成为盗贼的最优选项。在RSA期间,看到有多个新一代的安全防御方案都以缩小暴露面作为核心思想。

云计算环境中已经没有物理的网络设备,所有流量都在Overlay虚拟网络层面用Vxlan技术牵引,这种环境非常易于构建一张“隐蔽”的网络。采用SDN理念可以构建软件定义的安全边界(SDP)方案,网络中部署SDP Controller(控制器),控制器在访问者和资源之间建立动态和细粒度的“业务访问路径”,不同于传统的路由和VPN隧道,SDP的隧道是按照业务需求来生成的,也就是说这是一种单次和单业务的访问控制策略,SDP控制器建立的访问规则只对被授权的用户和服务开放,密钥和策略也是动态和仅供单次使用的。通过这种类似“白名单”的访问控制形式,网络中未被授权的陌生访问在TCP建立阶段就是完全被屏蔽和拒绝,这种“临时并单一”的访问控制方式,将私有云资源对非法用户完全屏蔽,这样便大大防止了门外“野蛮陌生人”对云的暴力攻击(如DDoS流量攻击)、精准打击(如APT高级持续威胁)、漏洞利用(如心脏出血漏洞)等,通过构建“暗黑网络”来缩小网络的暴露面。同时配合策略可视化和流量可视化的手段,对这些海量动态的“业务路径”进行自动分析和持续监控,以实时发现错误路径、不合规路径、被篡改的路径、被入侵的路径等风险隐患,进一步作出策略修改和补救措施,从而阻止威胁蔓延扩散。

Skybox产品用可视化手段发现网络暴露面

2. 威慑力是最有力的无形武器

战争中还有一种看不见的打击力——“威慑力”,特别是现代战争中,更强调威慑力的作用。在现实中,也有很多威慑力无形中起着重要作用。还用砸车作为案例,之所以北京现在很少听说砸车盗窃的事件,是因为遍布街头巷尾的摄像头,给犯罪分子形成强大的心理威慑,让他知道一旦作案便无所遁形。RSA大会上很多厂家也发出了同样的声音,采用网络流量监控和回溯手段,来提高网络的持续可视化水平,就像网络中处处安置摄像头,一旦坏人露头,所有行为和轨迹都被持续监控和记录,最终可以追溯到源头,再配合地面执法力量和法律武器,让犯罪分子受到应有惩戒。这种方案要求积累深厚的协议分析和大数据功底,所以很多掌握NGFW(下一代防火墙)技术、NPM(网络性能管理)技术、DPI(深度报文检测)技术的厂家都在纷纷涉足这个领域,比如Palo Alto(NGFW开创者)、Forcepoint(前身是Websense)、Arbor(现为Netscout安全事业部),甚至擅长报文分析的老牌网络测试仪厂商IXIA也在试图转型杀入这个战场。

安全可视化技术可以监控与审计网络中的流量与行为

3. 数据与情报共享既是亡羊补牢也是未雨绸缪

大家知道,产品经理的电脑里存有十余年来收藏保存的大量珍贵产品资料与投标文档,本次被砸车后电脑丢失,笔者早已伤心欲绝。然而,就在我们即将离开旧金山的前夜,竟然接到警局电话,我们的背包找回来了!虽然包内钱财被洗劫一空,但最宝贵的电脑得以幸存,令我有劫后余生的愉悦感。打电话并让我们去认领的警局,竟然是与事发地相隔几十公里的另一个警局,他们是通过后台的数据共享系统,匹配到我们报案时描述的失物特征,从而联系到我们。想想这几个背包遭遇了怎样的多舛命运,最终还是因为情报共享的利益,挽回了部分损失。本届RSA大会的主题便是Power of Opportunity,并特意在UNITY上加粗,会上从美国政府官员的演讲到行业联盟领袖的意见,从各个厂商的方案到客户切实的需求,无不在呼吁安全从业者要加强合作,只有优势协同和数据共享才能发挥最大的力量。展会期间各种战略合作发布活动频频,比如华为和Avira合作、Panaseer与Qualys的集成、Redseal与ForeScout的协同等。感兴趣的读者还可以翻看安全牛前些天一篇《既是竞争对手也是朋友 安全厂商小心翼翼迈向合作》的报道,更是道尽了网络安全行业发展的未来。

RedSeal与ForeScout的协同案例

关于中国全球化战略对安全行业发展的思考

相较于硅谷,中国在网络安全知识和技术能力层面差距依然存在,比如安全界近10年内热门的NGFW(下一代防火墙)、APT(高级持续威胁)、Threat Intelligence(威胁情报与态势感知)、SDP(软件定义边界)、Adaptive Security(自适应安全体系)、EDR(终端检测与响应)、Security Visibility(安全可视化)等理念,硅谷一直是提出者、倡导者和实践者,国内不管在学术理论上、设计方法论上、工程产品化上,始终处在跟随和学习阶段。但可以明显看到的是,国内企业的创新力量越来越强,差距的鸿沟越来越小,这个进步一方面得益于国家高层对网络安全的重视,使得大型企业加大了对这个领域的投入,而中小型创新创业企业也在大量涌现贡献力量。另一方面,中国国际化的进程加快,中国企业与硅谷的交流互动更加频繁。比如安博通这样的很多企业在积极聘用硅谷人才,甚至在硅谷设立研发中心,从而保持技术先进性。

参加RSA大会的中国军团一角

而从实践层面讲,中国的网络安全事业发展路线和美国又有不同,甚至某些思想和做法比美国还要先进。

在合规合法层面,中国将网络安全等级保护制度、网络安全审查制度、个人信息保护制度等写进法律,并且通过行政与法制手段强制推广,充分发挥社会主义建设效率,相信在具体落实上会大幅提升中国网络安全行业的发展速度,甚至在国际竞争上实现弯道超车。

中国当下推行网络安全自主可控的力度很大,通过这个手段强制确保信息系统基础设施自身的安全与可靠。在这点上,美国就走了弯路。比如本次RSA大会上美国国土安全委员会主席Michael McCault就提出,美国过去的几年在国家安全和个体安全之间的矛盾没处理好,在网络设备里安置后门,最终被证明是件大错特错的事。

美国国土安全委员会主席Michael McCault在RSA会上发言

中国政府推行国际化的大战略下,相信会有更多的像安博通一样的企业走出去,把先进的理念学进来,甚至加以创新,使其更加适合中国的网络安全现状。本届RSA2017上中国企业从参会和参展数量上都已经相当具有规模,成为仅次于美国的第二大力量。而我们也诚心希望中国力量能真正团结起来,“共担时代责任,共促全球发展”,这是我们这个时代的创业者应有的担当,更是国家和用户对我们的期待!

(责任编辑:安博涛)