从应用程序交付到安全和监测,似乎一切都转移到了云环境,IT面临着一个前所未有的混乱且难以驾驭的世界。好消息是市面上有很多工具可供选择,坏消息是你不能像过去一样选择单个供应商就能帮你解决所有问题。鉴于这种转变,上周的Interop大会又回到互操作性这个根本主题上来。

像Interop这种大型展会总是让人眼花缭乱,太多供应商,让人无从选择。试图从积极的公关代表和各种演讲中获取技术趋势感觉像是不可能的任务。

以下是从2012年Interop大会中总结出来的首席信息官们应该注意的五个关键趋势:

1.互操作性正卷土重来

如果你一直关注Interop大会,你也许还记得Interop原名是Networld+Interop,展会的重点最初是互操作性和网络方面的进展。在此期间,关键标准已经解决,而在专有产品方面,供应商锁定也被容忍。

对互操作性的关注逐渐消失。

然而,随着企业转移到新的计算模式,互操作性等老问题又再次出现,这并不一定是一种倒退。例如,在云环境中,供应商能够通过将安全植入关键网络设备中实现更好的安全性,而不是事后再加入安全因素。

在2012年Interop大会上,这方面最好的例子就是Extreme Networks和Fortinet的合作伙伴关系。通常情况下,宣布建立合作伙伴关系并不会令人激动。但在这次这两者的合作却让我们很期待,这两家公司计划推出一款高性能云交换机(专为多租户数据中心设计),独特之处在于,Fortinet的安全功能(防火墙、IPS、防病毒、内容过滤、应用程序控制)将内置在交换机中。

这样一个解决方案解决了很多与多租户环境相关的风险问题,同时也让服务供应商能够提供增值服务等高级功能。

2.安全需要贯穿整个网络

另一家试图结合安全和网络的供应商是Vyatta公司,其新推出的vPlane技术试图解决虚拟数据中心存在的流量瓶颈问题。应用程序密度和多租户环境制造了很多不能通过传统工具解决的网络挑战。

Vyatta vPlane是一个独立于网络控制器的Layer 3路由器转发层面。利用英特尔Westmere-class系统中的新型快速路径架构,Vyatta表示vPlane每秒每核能够提供超过800万个数据包,该公司表示这是正常水平的10倍。此外,因为vPlane能够通过增加核进行线性扩展,在数据中心空间的单个机架单元中,整个Westmere系统每秒可以提供3500万个数据包。

这样的速度令人印象深刻,但是真正值得关注的是安全成为Vyatta vPlane基础功能的一部分。不同的Layer 3安全功能(防火墙、VP、网页过滤等)被植入该解决方案的基本结构中。

“只在网络边界部署安全功能已经不再足够,”Vyatta云解决方案主管Scott Sneddon表示,“安全必须植入云基础设施中。在虚拟化环境和云环境中,安全必须贯穿整个网络,而不只是在边缘。”

CloudPassage提供了一个类似的云安全评估。“首席信息官们必须意识到BYOD和云趋势不再能够通过单一的供应商来解决。创新无处不在,聪明的企业将找出最好的解决方案,”云安全公司CloudPassage首席执行官Rand Wacker表示,然而,如果互操作性不是其主要功能之一,那么没有解决方案可以被称为最佳解决方案。

3. 云基础设施正在成为一种商品

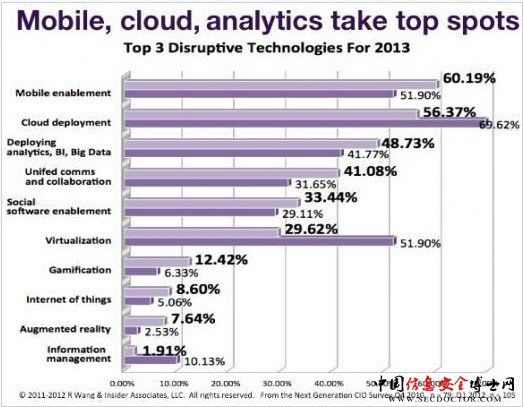

尽管很多市场领域仍然对云抱着谨慎的态度,而只将非关键任务应用程序放入云环境中,然而,事实是云计算正慢慢成为主流趋势。随着云部署的不断普及,基本云服务,特别是云容量和基础设施,正越来越商品化。

这意味着服务供应商将需要新的收入来源,而这些新的收入来源将来自于围绕云基础服务的服务。我们已经习惯于将从CRM应用程序到安全到存储的一切都“服务化”,但复杂技术(例如广域网优化、内容分发网络CDN和统一通信UC)正从硬件中解脱出来,作为服务来交付。

当然,这些服务将其在市场空间的价格拉低了,但它们同时也为那些昂贵技术打开了巨大的市场,特别是针对小型企业和中型市场。

“简单地说,广域网在带宽或者延迟性方面存在不足,尤其是面对分布在世界各地的工作人员和日益集中化的数据(以控制IT成本),”广域网优化即服务供应商Aryaka公司首席执行官Ajit Gupta表示,“关键任务应用程序、大型文件和大数据的传输变成了噩梦,因为下载可能要花几分钟,甚至几小时,而不是毫秒,而备份需要花几天,当灾难发生时,这可能让企业面临巨大风险。”

Aryaka表示,其公司正视图通过将广域网优化从昂贵的专用硬件转化为即用即付的服务,来解决这个问题。

现在提供复杂技术作为服务的其他企业还包括OnApp和Mitel。

(责任编辑:)