由于特征信息被“打散”,传统的基于包特征匹配的方式很难处理这种规避,要检测该攻击需要依据DCERPC协议对RPC分片进行重组。可见,

(三)URL混淆

URL混淆通常被攻击者用以逃避

采用转义符“%”将字符用16进制表示

采用转义符“%u”将字符用UNICODE方式表示

随机插入“//”,“/./”和“”字符

随机变换大小写

用tab符(0x09或0x0b)或回车符(0x0d)做分隔符

加入干扰字符串

以CVE-1999-0070为例,该漏洞产生原因是NCSA HTTPd和早期的Apache Web Server自带了一个名为“test-cgi”的Shell CGI脚本,通常位于“/cgi-bin”目录,用于测试Web服务的配置是否已经可以正常地使用CGI脚本。test-cgi脚本的实现上存在输入验证漏洞,远程攻击者可能利用此漏洞遍历主机的目录,查看目录下的内容,因此检测该攻击的特征码一般包含“cgi-bin/test-cgi”这个字符串,该攻击概念验证(PoC)如下:

GET /cgi_bin/test-cgi?/* HTTP/1.1

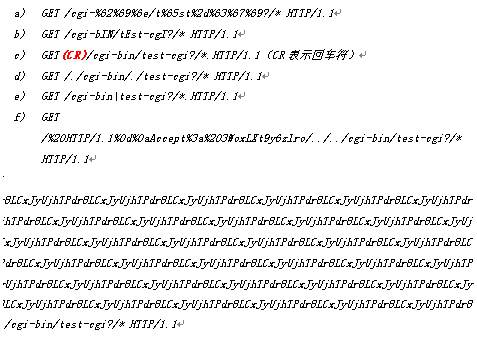

对该PoC的URL进行混淆后可以得到如下所示的URL格式:

图3 URL请求混淆示例

(责任编辑:)