不幸的是这些混淆后的形式都是WEB服务器可接受的,显然要避免这种攻击的漏报,

(四)FTP规避攻击

为逃避

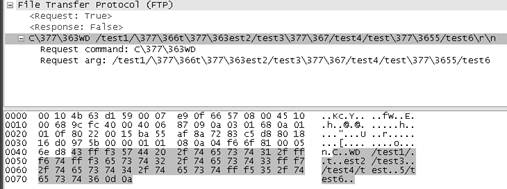

假设攻击者向FTP服务器发送如下命令:

CWD

/test1/test2/test3/test4/test5/test6

向其添加干扰字符后我们得到如下图所示的FTP请求:

图4FTP命令干扰示例

假设参数中包含“test2”的CWD请求会触发FTP服务器的某一漏洞,

三、攻击规避技术的应对思路和策略

攻击规避技术往往利用系统的协议处理缺陷,绕开正常的检测机制,使得真正的攻击流量能够渗入企业内网,其危害之大,防范之难,正被用户越来越关注。用户在选择一款优秀的

首先,

其次,安全厂商需要及时跟进各类攻击规避技术的发展动向。当出现新型的攻击规避技术时,能够及时透析其原理并制定有效的应对方案。

最后,

攻击规避技术对于

具备细粒度协议解析机制和完备的协议异常控制结构,第一时间对非法协议数据及时处理,杜绝安全隐患的蔓延;

配置高效的IP数据包重组策略,能过同时处理多种模式的分片数据包;

过滤协议异常数据的同时,积极修正、恢复正确的协议数据,最大限度的保障解码过程的完整性;

兼顾性能最优化,降低规避处理过程对引擎性能带来的影响;

尽量控制可能引入的风险,确保系统的稳定性不受影响。

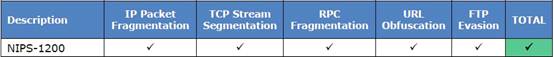

为了验证

基于强大且完善的协议解析引擎,以及多年以来在入侵检测/防护领域的深厚技术积淀,绿盟网络入侵防护系统(NSFOCUS N

图5 NSFOCUS N

四、结束语

应用了规避技术的蓄意隐性攻击,只是

(责任编辑:)