本周网络安全基本态势

本周互联网网络安全指数整体评价为良。境内感染网络病毒的主机数约为114.3万个,较上周环比下降了约37.9%;新增网络病毒家族1个,与上周新增数量相同;境内被篡改政府网站数量为32个,较上周数量增加了15个;新增信息安全漏洞134个,环比增加了约31.4%,其中新增高危漏洞61个,较上周新增数量增加了48.8%。

本周网络病毒活动情况

1、网络病毒监测情况

本周境内感染网络病毒的主机数约为114.3万个,较上周环比减少了约37.9%。其中,境内被木马或被僵尸程序控制的主机约为32.1万个,环比减少了约9.6%;境内感染飞客(Conficker)蠕虫的主机约为82.2万个,较上周数量环比下降了约44.7%。

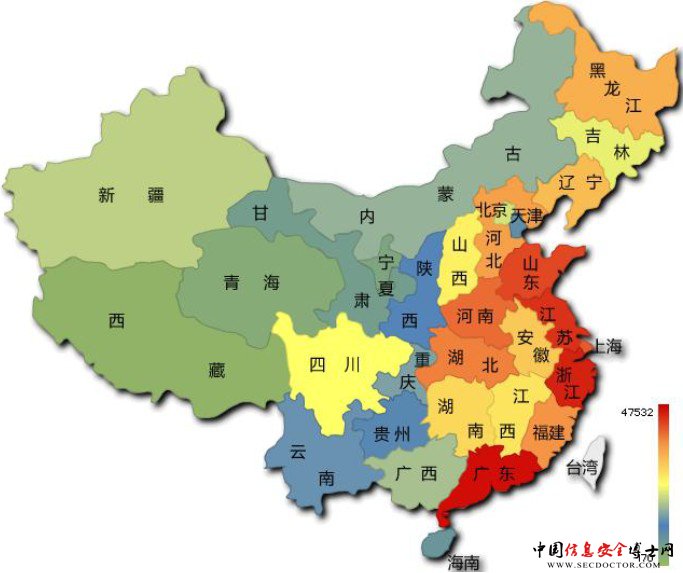

木马或僵尸程序受控主机在我国大陆的分布情况如下图所示,其中红色区域是木马和僵尸程序感染量最多的地区,排名前三位的分别是广东省约4.1万个(约占中国大陆总感染量的12.9%)、浙江省约2.5万个(约占中国大陆总感染量的7.9%)和江苏省约2.2万个(约占中国大陆总感染量的6.9%)。

2、TOP5活跃网络病毒

本周,中国反网络病毒联盟(ANVA)整理发布的活跃网络病毒。其中,利用网页挂马或捆绑下载进行传播的网络病毒所占比例较高,病毒仍多以利用系统漏洞的方式对系统进行攻击。ANVA提醒互联网用户一方面要加强系统漏洞的修补加固,安装具有主动防御功能的安全软件,开启各项监控,并及时更新;另一方面,建议互联网用户使用正版的操作系统和应用软件,不要轻易打开网络上来源不明的图片、音乐、视频等文件,不要下载和安装一些来历不明的软件,特别是一些所谓的外挂程序。

3、网络病毒捕获和传播情况

本周,CNCERT捕获了大量新增网络病毒文件,其中按网络病毒名称统计新增134个,较上周新增数量增加了约35.4%;按网络病毒家族统计新增1个,与上周新增数量相等。

网络病毒主要对一些防护比较薄弱或者访问量较大的网站通过网页挂马的方式进行传播。当存在安全漏洞的用户主机访问了这些被黑客挂马的网站后,会经过多级跳转暗中连接黑客最终“放马”的站点下载网络病毒。

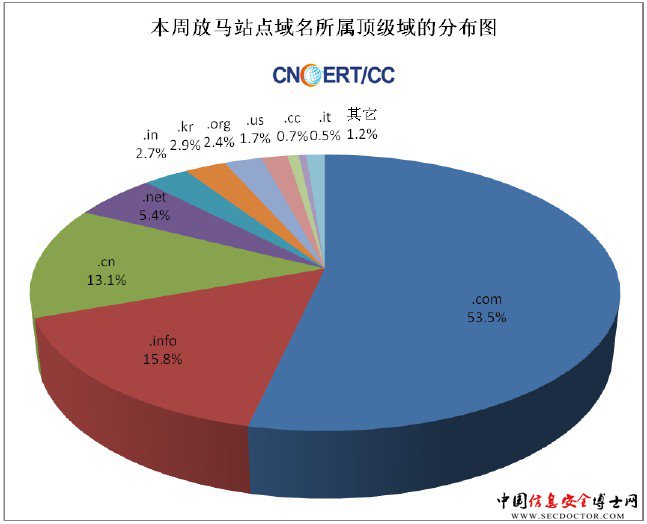

网络病毒在传播过程中,往往需要利用黑客注册的大量域名。本周,CNCERT监测发现的放马站点中,通过域名访问的共涉及有411个域名,通过IP直接访问的共涉及有147个IP。在411个放马站点域名中,于境内注册的域名数为125个(约占30.4%),于境外注册的域名数为278个(约占67.6%),未知注册商所属境内外信息的有8个(约占2%)。下图为这些放马站点域名按所属顶级域的分布情况,排名前三位的是.com(约占53.5%)、.info(约占15.8%)、.cn(约占13.1%)。

<

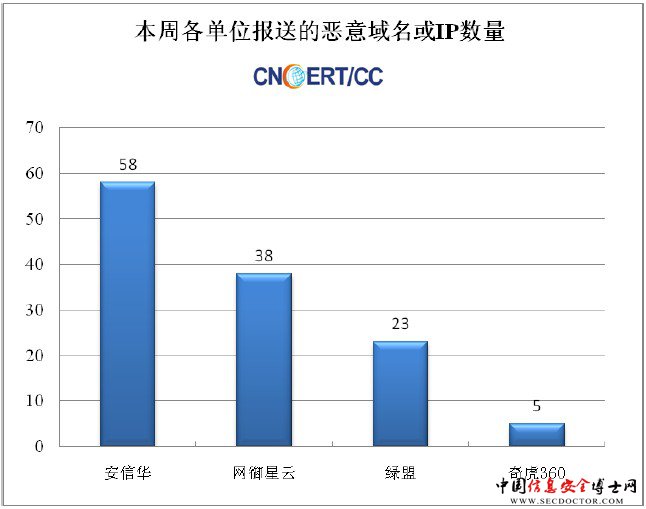

<此外,通信行业互联网信息通报成员单位向CNCERT共报送了123个恶意域名或IP(去重后),各单位报送数量统计如下图所示。

<

<针对CNCERT自主监测发现以及各单位报送数据,CNCERT积极协调域名注册机构等进行处置(参见本周事件处理情况部分),同时通过ANVA在其官方网站上发布恶意地址黑名单(详细黑名单请参见:http://www.anva.org.cn/sites/main/list/newlist.htm?columnid=92)。请各网站管理机构注意检查网站页面中是否被嵌入列入恶意地址黑名单的URL,并及时修补漏洞,加强网站的安全防护水平,不要无意中成为传播网络病毒的“帮凶”。

本周网站安全情况

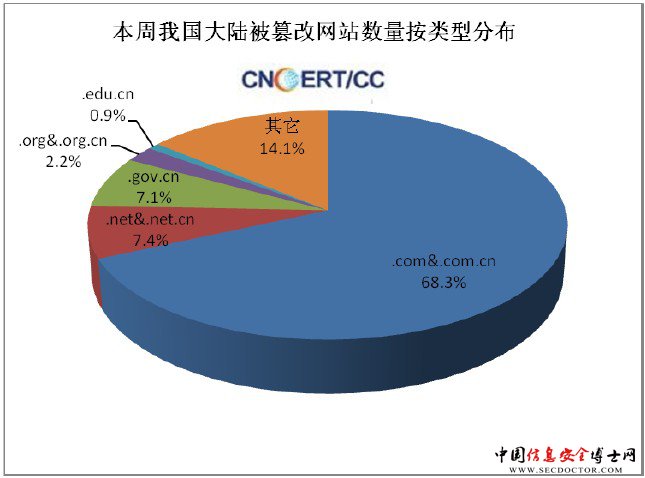

根据CNCERT监测数据,本周境内被篡改网站数量为448个,较上周数量环比大幅增加了约55%。境内被篡改网站数量按类型分布情况如下图所示,数量最多的仍是.com和.com.cn域名类网站。其中,.gov.cn域名类网站有32个(占境内7.1%),较上周数量增加了15个。

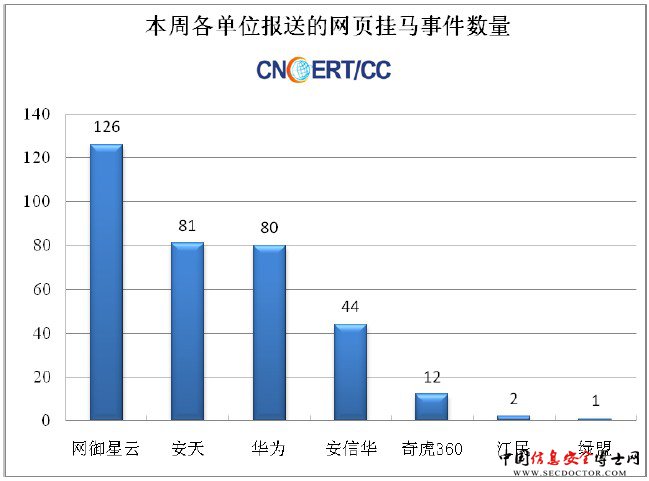

根据通信行业各互联网信息通报成员单位报送数据,本周共发现境内被挂马网站数量为261个(去重后),较上周环比减少了约9.4%。其中,.gov.cn域名类网站有57个(约占境内21.8%),环比减少了约48.2%。各单位报送数量如下图所示。

<

<截至7月2日12时,未发现仍存在被挂马或被植入不正当广告链接(如:网络游戏、色情网站链接)的政府网站。

本周事件处理情况

1、本周处理各类事件数量

对国内外通过电子邮件、热线电话、传真等方式报告的网络安全事件,以及自主监测发现的网络安全事件,CNCERT根据事件的影响范围和存活性、涉及用户的性质等因素,筛选重要事件进行协调处理。

本周,CNCERT通过与基础电信运营商、域名注册服务机构的合作机制,以及反网络病毒联盟(ANVA)的工作机制,共协调处理了194起网络安全事件。

2、本周恶意域名和恶意服务器处理情况

依据《中国互联网域名管理办法》和《木马和僵尸网络监测与处置机制》等相关法律法规的规定,本周ANVA在中国电信等基础电信运营企业以及东南融通、广州名扬、花生壳、江苏邦宁、上海有孚、时代互联、万网、西部数码、希网、厦门易名、新网互联、新网数码等域名注册服务机构的配合和支持下,并通过与境外域名注册商和国际安全组织的协作机制,对153个境内外参与传播网络病毒或仿冒网站的恶意域名或服务器主机IP采取了处置措施。

3、本周重点事件处理情况

为保障高考和高校招生期间网络的安全运行,CNCERT协调通信行业互联网信息通报成员单位、CNVD成员单位、ANVA成员单位等共同开展了高考专项保障工作。6月26日至6月29日,CNCERT接收到江民科技、奇虎360本周新报送的安徽经济管理学院、山东轻工业学院、浙江万里学院网站挂马事件。此外,还接收到CNVD获悉的某教育信息网站存在文件包含漏洞和SQL注入漏洞事件。CNCERT经验证和分析后,向有关单位进行了通报。

本周重要安全漏洞

本周,国家信息安全漏洞共享平台(CNVD)整理和发布以下重要安全漏洞,详细的漏洞信息请参见CNVD漏洞周报(www.cnvd.org.cn/reports/list)。

1、Google Chrome安全漏洞

Google Chrome是一款开源的WEB浏览器。本周,该产品被披露存在多个安全漏洞,攻击者利用漏洞可提升权限,使应用程序崩溃,发起拒绝服务攻击或执行任意代码。

CNVD收录的相关漏洞包括:Google Chrome安全绕过漏洞(CNVD-2012-12716)、Google Chrome节表内存错误引用漏洞、Google Chrome counter layout内存错误引用漏洞、Google Chrome SVG资源处理漏洞、Google Chrome Mac UI内存错误引用漏洞、Google Chrome不正确DLL装载漏洞、Google Chrome PDF JS API缓冲区溢出漏洞、Google Chrome libxml整数溢出漏洞等。上述漏洞的综合评级均为“高危”。厂商已经修复了上述漏洞。CNVD提醒相关用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

2、HP产品安全漏洞

HP System Management Homepage是一款HP公司发布的系统管理软件。本周,该产品被披露存在多个安全漏洞,攻击者可利用此漏洞提升权限,获得敏感信息,发起拒绝服务攻击。

CNVD收录的相关漏洞包括:HP System Management Homepage输入验证漏洞、HP System Management Homepage特权提升漏洞、HP System Management Homepage信息泄露漏洞、HP System Management Homepage拒绝服务漏洞、HP System Management Homepage AUTOCOMPLETE启用漏洞。其中,“HP System Management Homepage AUTOCOMPLETE启用漏洞”的综合评价为“高危”。目前,厂商已经修复了上述漏洞。CNVD提醒相关用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

3、IBM产品安全漏洞

IBM AIX是一款商业主机操作系统;IBM Rational Directory Server是一款目录服务程序;IBM Lotus Expeditor是IBM的通用受管客户机软件。本周,上述产品被披露存在多个安全漏洞,攻击者利用漏洞可重定向用户通信,读取系统上任意文件信息,以root特权执行任意代码。

CNVD收录的相关漏洞包括:IBM AIX Sendmail本地权限提升漏洞、IBM Rational Directory Server帮助系统跨站脚本漏洞、IBM Rational Directory Server帮助系统重定向漏洞、IBM Lotus Expeditor DLL装载任意代码执行漏洞、IBM Lotus Expeditor 'Eclipse Help'组件目录遍历漏洞、IBM Lotus Expeditor请求头伪造安全绕过漏洞。其中,“IBM Lotus Expeditor DLL装载任意代码执行漏洞”和“IBM AIX Sendmail本地权限提升漏洞”的综合评级为“高危”。厂商已经修复了上述漏洞。CNVD提醒相关用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

4、Oracle产品安全漏洞

Sun Java Runtime Environment是一款为JAVA应用程序提供可靠运行环境的解决方案。本周,该产品被披露存在多个漏洞。攻击者利用漏洞可获取敏感信息,发起拒绝服务攻击或执行任意代码。

CNVD收录的相关漏洞包括:Oracle Java SE Hotspot子组件任意代码执行漏洞(CNVD-2012-12678)、Oracle Java Runtime Environment组件Networking子组件存在未明漏洞、Oracle Java SE Deployment子组件任意代码执行漏洞(CNVD-2012-12674)、Oracle Java SE Deployment子组件任意代码执行漏洞(CNVD-2012-12672)、Oracle Java Runtime Environment组件JAXP子组件拒绝服务漏洞、Oracle Java Runtime Environment组件Libraries子组件存在未明漏洞、Oracle Java Runtime Environment组件存在未明漏洞、Oracle Java Runtime Environment组件CORBA子组件部分控制漏洞等。

其中,“Oracle Java Runtime Environment组件存在未明漏洞”、“Oracle Java SE Deployment子组件任意代码执行漏洞(CNVD-2012-12672)”、“Oracle Java SE Deployment子组件任意代码执行漏洞(CNVD-2012-12674)”、“Oracle Java SE Hotspot子组件任意代码执行漏洞(CNVD-2012-12678)”的综合评级为“高危”。厂商已经修复了上述漏洞。CNVD提醒相关用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

5、VLC Media Player '.avi'拒绝服务漏洞

VLC Media Player是一款多媒体播放程序。本周,VLC Media Player被披露存在一个综合评级为“高危”的拒绝服务漏洞。攻击者可以利用漏洞构建恶意文件,诱使用户解析,触发除零错误导致应用程序崩溃。目前,互联网上已经出现了针对该漏洞的攻击代码,厂商尚未发布该漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页以获取最新版本。

小结:本周,Google Chrome、HP System Management Homepage、Sun Java Runtime Environment以及IBM 的多款产品被披露存在多个漏洞,攻击者利用漏洞可提升权限,获取系统敏感信息,发起拒绝服务攻击或执行任意代码。此外,VLC Media Player播放器被披露存在零日漏洞,也对网络服务器安全构成威胁,相关管理员用户需加强防范。