其它的一些解释还有:可信是指计算机系统所提供的服务是可以论证其是可信赖的;如果一个系统按照预期的设计和政策运行,这个系统是可信的;当第二个实体按着第一个实体的期望行为时,第一个实体可假设第二个实体是可信的等等。这些解释都从不同角度诠释了可信的内涵与外延。

在信息安全领域,可信研究主要着力于解决信息世界当前所面临的普遍的安全威胁和不可信危机,其中TCG 组织的“可信”的定义受到更多的关注, TCG 也有更多的实践。

对于可信,应当看到:

(1)“可信”包含 TCG 的内容,包含微软的NGSCB,但不等于这些。TCG不保证终端的内容和行为的可信。可信包含可信计算,但内涵与外延更大。

(2)“可信”包含终端但不只针对终端,尽管可信计算研究源于终端可信。“ 可信 ”不仅要包含传统的网络安全技术,而且要能够体现当前的和未来的信息安全要求,应该放到“ 传统的网络安全技术不能解决当前复杂的网络安全问题”这一大背景下。

(3)“可信”应体现与“ 可信系统与网络(容错计算)”的交叉与融合。

(4)“可信”不是一套规范,也不是一个具体的安全产品或一套针对性的安全解决方案,而是一个有机的信息安全体系。

(5) 可信的目标是网络可信,主要关注内容是网络元素及其行为以及网络元素之间的行为;

( 6 )可信计算≠绝对安全。“没有绝对的安全”这一定律并不会因为可信计算平台的普及而失效,可信计算并不能解决所有的安全问题,可信计算平台只是提供了一个支点。

可信计算在中国

我国在可信计算技术研究方面起步较早。在安全芯片、可信安全主机、安全操作系统、可信计算平台应用等方面都先后开展了大量的研究工作,并取得了可喜的成果。

早在九十年代,我国就开发了PC机安全防护系统,实现了可信防护,其结构、功能与TCP类同。

2000年,国内公司开始可信安全计算机的研发工作。2004 年,推出自主知识产权的可信计算机产品,国密局鉴定为“国内第一款可信安全计算平台”。

联想集团和中科院计算所安全芯片的研发工作2003年在国密办立项,2005年4月完成。其安全芯片和可信P 平台已通过国密局主持的鉴定。其后长城和联想也相继推出了各自的可信安全计算机产品。

2005年4 月,兆日科技推出符合可信计算联盟(TCG)技术标准的 TPM 安全芯片,并与长城、同方等多家主流品牌电脑厂商的合作。其安全芯片已通过国密局主持的鉴定。

应用集成的企事业单位也纷纷提出了可信应用框架,如天融信公司的可信网络框架与可信网络世界、卫士通公司的终端控制系统、鼎普公司的可信存储系统等。

2005年1月,我国成立国家安全标准委员会 WG1 可信计算工作小组专门规划相关标准,现在已经推出了《 可信计算密码支撑平台技术规范 》等几个标准。

2002 年成立了中国信息产业商会信息安全产业分会,之后几年相继出版了《软件行为学》、《银行行为监管》、《银行行为控制》、《信息化的科学梦 --- 从计算机科学到信息化科学》、《 CPK 标识认证》等理论专著,并正式提出了可信网络世界体系结构框架( Trusted Cyber Architecture Framework ,简称 TCAF )。 TCAF 计划针对中国信息化的体系结构设计核心可信平台以及体系结构与标准化方法的概念、模型、方法、定义、引用和分级进行了描述与说明。

2008 年4月底,中国可信计算联盟 (CTCU ) 在国家信息中心成立。现已有 20 家正式成员,包含计算机厂商、信息安全厂商和一些应用厂商,以及国家的科研院所。 CTCU 的成立标志着中国在可信计算领域和信息安全的一次成功的尝试,标志着可信计算由理论逐步转化为产业,转入到实质性的实现阶段 , 并逐步开始应用到政府、军事等领域。

可信网络连接

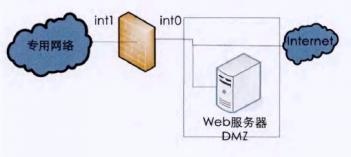

可信的整体框架包含终端可信、终端应用可信、操作系统可信、网络互连可信、互联网交易等应用系统可信等。从范围上讲有计算机系统可信、局域网可信、专用网可信和大规模互联网可信等。从访问控制角度看,可以分为主体身份可信,主体间行为的可信,内容可信等。

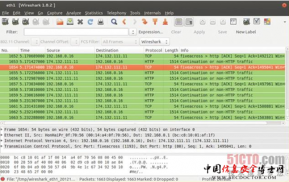

对于一般用户,相对更关注“网络互连可信”。 网络互连可信包括用于网络连接的物理设备可信、传输可信和可信接入等几个方面。对于用于网络连接的物理设备可信,包括两层: (1) 物理设备本身,即物理设备本身是否可靠,是否可以采用容错计算技术;

(责任编辑:adminadmin2008)