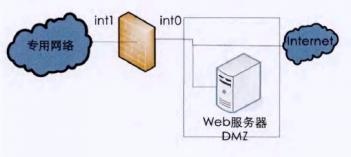

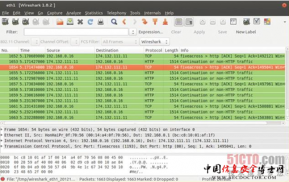

由图4可知对DDoS带宽攻击,即对UDP类型攻击,相同强度UDP类型攻击,TCP用户比UDP用户更容易受影响,但他们分别遭受高强度带宽攻击效果又将如何呢?在图1结构图中,n0用带宽20%的TCP用户流量,n1用80%的UDP攻击流量,在n2分别用10%、20%、50%强度的UDP攻击,不同攻击强度对TCP用户的影响,如图5 (a)(b)(c)所示。同理,n0用带宽20%的UDP用户流量,n1用80%的UDP攻击流量,在n2分别用10%、20%、50%强度的UDP攻击,不同攻击强度对UDP用户的影响,如图6 (a)(b)(c)所示。

(a) 10% attack intensity

(b) 20% attack intensity

(c) 50% attack intensity

图5 对TCP用户进行不同强度UDP攻击

(a) 10% attack intensity

(b) 20% attack intensity

(c) 30% attack intensity

图6 对UDP用户进行不同强度UDP攻击

比较图5与图6可知:相同类型用户,不同攻击强度,导致不同攻击效果;相同攻击强度,不同类型用户,导致不同攻击效果。如何量化攻击对合法用户的影响大小呢?通过图5 (a)发现,从合法用户开始遭受攻击到攻击成功,是有一段时间的,我们就称为攻击时间Attack Time,本文以Ta表示。假定某个用户在T0时刻开始遭受DDoS攻击,使用户流量开始下降,如图5(a),当攻击强度足够大时,使得用户流量下降到零,如图5(b),说明攻击成功,将用户流量刚截止的时刻为T1,那么攻击时间Ta=T1-T0。由图5、图6可知,不同强度的Ta不同,也就是达到了不同的攻击效果,故Ta可做为DDoS行为攻击效果的量化指标。

从开始检测DDoS攻击到有效阻止DDoS攻击这段时间称为防御时间Td(Defend Time)。如果Td < Ta,则防御就有可能成功;若Td > Ta,则防御一定会失败,我们评估防御系统有效的依据:Td < Ta,否则在Ta这个时间段内就不能够有效反击DDoS攻击,那么防御系统就无效。Ta既是DDoS行为效果量化参数,又是评估防御系统好坏的重要参数,故Ta是研究DDoS行为的重点。Ta除了与攻击类型、攻击强度、被攻击用户类型有直接的关系外,还与其他因素相关吗?

四、攻击强度与Ta的关系

在攻击强度不变的情况下,增加链路带宽是否对Ta有影响呢?在图1结构图中,n0向n4发送链路带宽10%合法UDP用户流量,n1、n2分别发送60%的攻击UDP流量,使得n3到n4流量超出带宽的30%,形成带宽攻击,记录Ta。通过改变总带宽大小,记录不同带宽对应Ta,如图7所示。带宽增加,发现Ta是随机变化。对图7的带宽与Ta的数据,进行最小均方拟合成直线。通过该直线走势可知:攻击时间是不随带宽的增加而改变的,而趋于一个恒定值,说明Ta不受链路带宽的影响。因此对于DDoS行为的带宽攻击来说,就不用考虑带宽因素了。 因此本文研究的结果是适用于各种带宽情况。 图7 带宽大小与Ta关系

在带宽攻击情况下,通过对攻击强度与Ta的关系模型研究,如图8所示。当攻击强度增加到一定值后,攻击时间就达到了一个恒定值,攻击强度增加,但攻击时间就不再增长,即最短的攻击时间Tamin。这也符合实际情况,任何DDoS攻击都会有Tamin。如果一个防御系统要能完全防御DDoS攻击,其Td<Tamin,因此Tamin就可以作为防御系统评估参数。

五、结论

本文用NS2仿真对DDoS行为特性做了定量实验分析,得出了TCP与UDP在DDoS行为上的优缺点;从攻击的角度,利用攻击时间,量化攻击效果,提出评估防御系统的新思路。这是本文的创新点。

本文通过实验分析了影响攻击时间的相关因素;实验结果反映了攻击时间与攻击强度趋近于指数曲线的关系模型,并提出了评估DDoS防御系统有效性的定量指标。虽然实验得到的是UDP用户的带宽攻击模型,但通过类似的方法可以得到其他用户的带宽攻击模型,为评估现有防御系统提供量化指标,也可为设计更好的防御系统提供重要参考。

(责任编辑:adminadmin2008)