5月9号上午8点,在某大型企业部署的APT防御设备捕捉到了利用金融作为主题,以美国花旗银行的邮件账户源的攻击邮件,附带DOC的攻击文档,并且在该企业内网邮件大量传播。同时我们发现该攻击主要攻击从事金融方面或者相关的企业。

该攻击穿透大部分传统的网络安全防护产品,请各大企事业单位关注这波攻击,避免重要资产流失。

APT防御设备捕捉图:

Email原文以美国花旗银行的账户为源,并欺骗附件是花旗银行的支付电子商户声明

被攻击者打开后将会触发CVE2012-0158漏洞,并打开迷惑性的DOC文档

迷惑性DOC

漏洞触发shellcode执行后,在临时目录释放paw.EXE 并执行

该exe执行后先复制自身至C:\Documents and Settings\xxx\Application Data 随机生成的目录下,通过不同的启动标志执行相应操作

第一次执行复制自身后,便释放tmp53865f51.bat 删除自身及文件

bat

@echo off

:d

del "C:\Documents and Settings\xxx\桌面\paw.exe"

if exist "C:\Documents and Settings\xxx\桌面\paw.exe" goto d

del /F "C:\DOCUME~1\torpedo\LOCALS~1\Temp\tmp53865f51.bat"

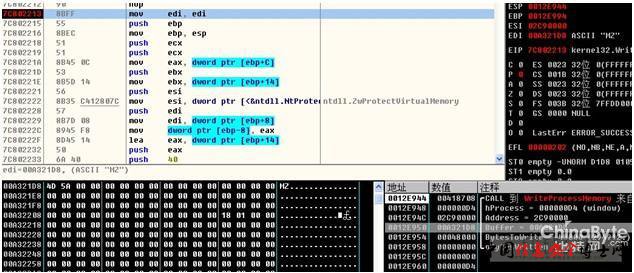

第二次执行主要枚举进程,找到符合条件的进程,注入到系统explorer进程 大小0×48000

注入代码主要功能:枚举系统进程、查找文件、获取计算机信息、系统环境等信息通过加密的方式发送到远处服务器上,同时代码执行过程中有大量的反调试器跟踪。

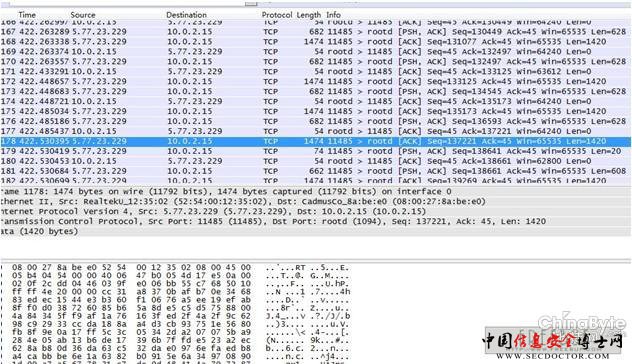

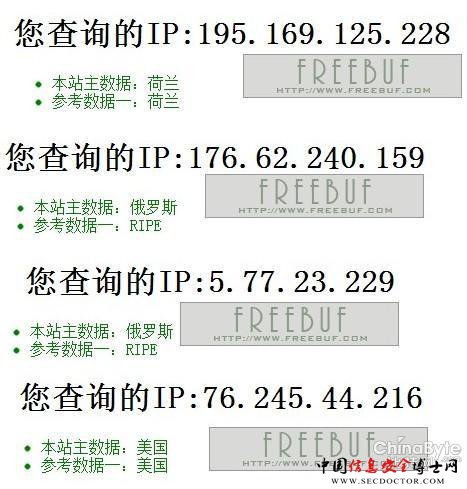

该攻击样本存在大量的网络连接服务器节点,分布在不同国家,其中有美国,俄罗斯,荷兰等,采用了类似P2P Variant of Zeusbot/Spyeye协议。

来自http://www.symantec.com/connect/blogs/cracking-new-p2p-variant-zeusbotspyeye

连接数据包

(责任编辑:安博涛)