本期揭秘源自乌云白帽发现了一款“支付宝木马”,竟然可以躲避杀毒软件。

乌云白帽用虚拟机给自己的另外一个支付宝转账一元,发现钱跑到别人那去了(相信很多朋友遇到过这种盗窃攻击,也为白帽以身试法的精神而感动)。。。经过白帽的确认,此木马是利用“DLL 劫持漏洞”的白加黑免杀手法。

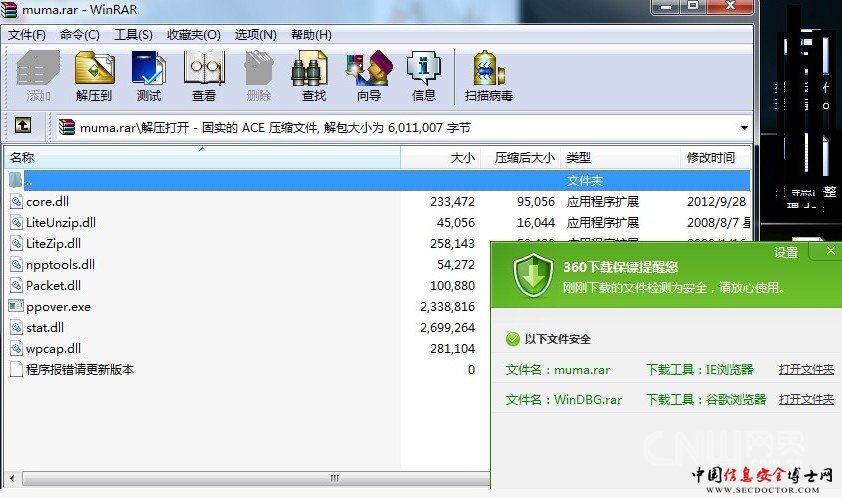

里面的文件除了stat.dll以外都是正常文件,ppover.exe运行时会加载stat.dll,正常的stat.dll被替换成了病毒文件,stat.dll用Themida壳加密了,程序运行后会自动把所有文件复制到C:\Program Files\Windows Media Player\目录,ppover.exe复制到此目录名字wmplay.exe,创建启动项C:\Program Files\Windows Media Player\wmplay.exe。

stat.dll会创建mmc.exe为暂停状态,并且把病毒exe写入mmc的内存,然后修改mmc的执行入口,然后恢复执行mmc。我把这个病毒exe提取出来了,直接分析这个就行了,zip密码:test

http://pan.baidu.com/share/link?shareid=558947&uk=2516935295

简单来说就是利用一些合法程序的漏洞,在用户运行时不知不觉的加载恶意程序执行,进行控制付款转账等行为。从而可以绕过一些杀毒软件的监测。关于“DLL劫持”漏洞,可直接在乌云微信中回复【DLL 劫持】查看与了解相关案例~

乌云白帽子在使用支付宝转账的时候发现了这样一幕

一个诡异的验证码?没错!任何曾经被盗过的朋友或者还未发现被盗的朋友们注意了,如果你看到了类似的场景,就要小心是否中了“支付宝木马”了,请及时杀毒并检查帐号金额,防止发生经济损失!

聪明的白帽通过反编译此木马程序,还发现了黑客在某交易平台的帐号和密码,用户的钱也是通过这个交易平台进行转账的。

用户名【yaofacai881】让人浮想联翩啊,要发财?!偷就不对了吗。

事情还没完,白帽又对黑客的收款服务器进行反渗透测试,不费吹灰之力,没有利用任何漏洞,只通过与客服简单的“侃大山”,就搞定了黑客的VPS服务器,国内服务提供商安全意识令人发指啊!!

通过毫无安全意识的客服重置了黑客的VPS服务器管理密码,成功登录该木马的收款服务器!

登录服务器后看看最近被骗的用户和脏钱,不想说啥了,还是盖一下吧,为用户感到痛心,这“白加黑”果然厉害!

木马已经陆续提交杀毒厂商进行分析与入库了,请各用户及时升级病毒库,已防止中招造成经济损失。

说到最后要如何避免被黑呢?其实经过这么多年的病毒木马、软件安全与杀毒软件的升级博弈,至今不还是这个现状么?所以也不会因乌云的一两句话而改变什么。但至少从今开始,多多关注乌云上的漏洞预警与安全案例,了解互联网安全的现状来培养安全意识,养成良好的安全习惯与资讯的及时获取还是很有帮助的:)

PS:最后在提示一下,如果想了解本次提到的“DLL劫持”漏洞其他案例,可直接在乌云微信中回复【DLL 劫持】查看与了解相关信息~

(责任编辑:)