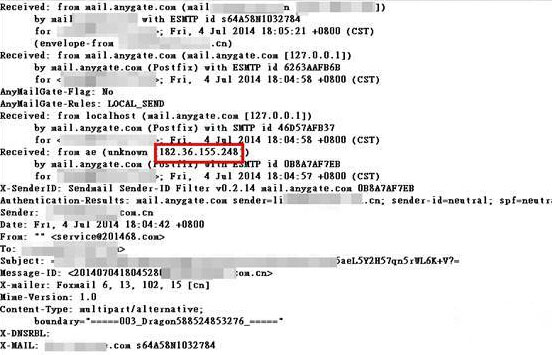

其次,这个发件人很可能已盗取了某些企业内部的电子邮箱账户密码,因此可直接利用该企业的邮箱发送此攻击邮件。这个攻击邮件以升级目前所使用的邮箱空间的容量,诱使收件人提供许多私隐的敏感数据,同时,又为了获得终端用户的信任,要求回信的地址为adrmin@srveice.cn.com,其中账号adrmin为admin的错拼,而srveice.cn.com为service.cn.com的错拼,显然,这些手法都是为了让粗心的终端用户感觉是真实的通知信,并积极回复邮件,若收信人不查,那就真的中招了!

最后,对于可疑的管理者通知信请多留个心眼,以电话与系统管理员确认下,以策万全。

据Softnext守内安的统计数据发现,这种攻击邮件在近一个月有明显上升的趋势,其目的很可能是希望能盗取更多的邮箱帐密数据,除了可以持续发动类似的攻击外,也可以窃取邮箱中的电子邮件,或利用忘记密码的服务,申请该邮箱用户的其它帐密数据,更需要终端用户提高警惕心,企业邮件系统管理员也需要及时提醒终端用户提高邮件安全使用的意识,不要掉以轻心被类似邮件忽悠了。

而ASRC方面也发现,近年来各种钓鱼邮件钓取的标的,以由金融帐户信息慢慢转移到大家容易忽略的邮箱帐密,为免遭受不必要的泄密或其它的风险损失,企业应通过邮箱密码稽核,审视内部是否存在简易且容易被猜到的邮箱账户密码外,也应合理采用带有邮件密码防猜机制的防御系统,或是升级垃圾邮件防护机制与邮件威胁防御机制,进一步防止SMTP认证密码的猜测行为,才可及时屏蔽此类攻击邮件对安全意识薄弱的终端用户的入侵。Softnext守内安独有的邮件密码防猜机制模块,可以有效对类似账户密码的猜测入侵行为做到及时的防御,以免当企业终端用户大意疏忽时被攻击而给企业带来的信息风险。

(责任编辑:)