网络战争、网络武器这些名词曾经只是安全业内人士的理论概念,社会公众对此一无所知。今天,人们已经认识到有些网络攻击是为了窃取其它国家的信息。然而,还有很多人的思想认识还停留在“编写恶意程序的只有两种人,一种是罪犯,另外一种则是为了赚钱。”

出于这类认知,安全公司的主要工作集中在了消费者以及大小企业上面。大家都认为政府能解决好自己的数据安全问题。2010年开始,一些新兴的安全企业为了扩大知名度,发布了许多进行APT攻击的相关数据,人们才看到网络空间正在实际进行中的事情。

国家支持的恶意软件历史可以上溯到2001年,在一系列耸人听闻的恶意软件中,以震网和火焰最为出名。今天,人们对这些恶意软件的认识已经大大加深。每个人都理所应当地认为各个国家都拥有国家级网络武器,它们正在变得更加高端复杂,从监听侦查行为向破坏行为发展。像卡巴斯基和赛门铁克这样的大型安全公司花费了大量的精力来探测国家级恶意软件,因为这能够显示它们处理复杂威胁的能力。

网络战争的手法会不会变得更加不择手段?历史案例显示这是很有可能的。接下来让我们一一介绍这些网络战争的历史面目。

下方的年份代表攻击被发现的时间,而并非其开始启动的时间。

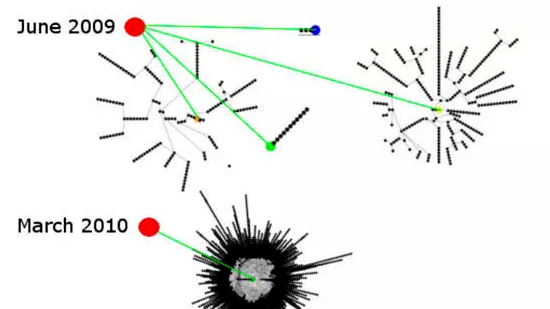

1、震网蠕虫(Stuxnet)2010

作为第一个被完整记录下来的网络武器,它仍然是有史以来最出名的网络武器。Stuxnet在2010年被初次发现时,对安全行业产生了极大震动。该病毒的功能有些类似蠕虫病毒,比如感染USB存储器;它针对工业上使用的数据采集与监视控制系统(SCADA),利用了四个零日漏洞。等到攻击过后,人们发现,大多数感染看上去都发生在伊朗。虽然普遍认为是美国制造了这次事件,但目前还没有明确的证据表明是美国做的。

攻击来源:美国和以色列。

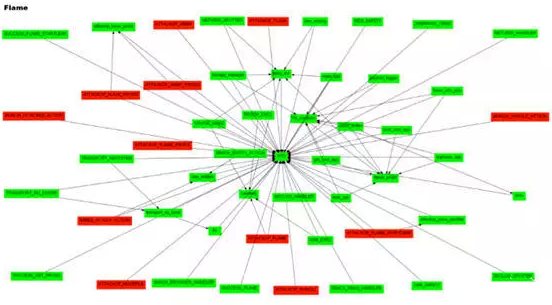

2、火焰(Flame)2012年

Flame(又名Skywiper)由几个安全公司联合发现,它表明,Stuxnet并不是偶然出现的。和Stuxnet类似,Flame的目标也是配备着特定设备的伊朗和一些中东国家,并显然是一起能够调动丰富资源力量的国家行为。以恶意软件的平均标准来看,Flame的体积非常庞大,但它不止很复杂,而且极端卑鄙,包括它伪造微软证书和附带的Rootkit功能。

制造者:美国和以色列。

(责任编辑:安博涛)