本周二,安全研究人员称:大量家庭和小型办公室的路由器正处于黑客的控制之下,黑客们利用这些路由器,通过向网站发送大量无法处理的垃圾信息来实施攻击。这种设备的安全性如此之低,多名攻击者可以强占这些设备并使它们变成能够自我延续的僵尸网络。

分布式拒绝服务攻击防护公司Incapsula的研究人员称:至少从去年12月开始,分布式拒绝服务攻击就在不断地发生,而且没有任何停止的迹象。在过去的四个月中,Incapsula公司记录了来自于全世界1600多家ISP提供商的40,269多个IP地址的攻击信息。通过观察所有被攻击的路由器,我们发现它们都可以进行远程管理,而且几乎所有的账号仍然会继续使用供应商所提供的登录凭据。Incapsula公司还发现,这些路由设备被各种恶意软件所感染,包括MrBlack,Dofloo和Mayday。黑客们可以自由地取用被攻击路由器的资源,并且为接下来的一系列无休止的后续攻击做好了准备。研究人员写到:

鉴于这些设备那么容易被劫持,我们想要看看它们还可以被利用去做些什么别的事情。即使我们进行了我们的研究,Incapsula公司的安全团队的记录文件中新增了许多新型的恶意软件,这些都是僵尸网络设备所产生的威胁。

自我复制的僵尸网络

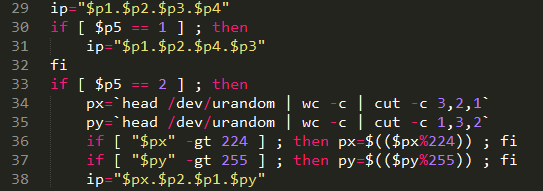

我们通过分析发现,黑客们正在使用他们的僵尸网络资源去扫描进行了错误配置的路由器,并将这些路由器变成他们的攻击工具。他们通过执行shell脚本程序来达到目的,他们还会搜索具有开放的SSH端口并且可以使用默认凭证进行访问的设备。

通过这个脚本能够远程访问路由器,所以这些路由器可以被劫持并且成为僵尸网络的一部分。

为了促进渗透,所有这些安全路由器都聚集在特定ISP提供商提供给终端用户的相邻IP地址范围内。但是对于攻击者来说,这些路由器简直就是手到擒来,这会使得他们的每一次扫描行为都会更加的有效。使用这种僵尸网络同样可以允许攻击者执行分布式的扫描,可以增加绕过普通黑名单的限制和防御机制的几率。

能够自我复制的僵尸网络扩散的两个最主要因素就是设计不良的路由器和没有经验的互联网用户。路由器制造商设计他们的路由器时,设计初衷就是给每一个用户提供相同的管理员用户名和密码以方便他们进行链接。在某些情况下,制造商会默认开启设备的远程管理,而不是仅仅当用户开启这个功能时才能进行远程管理。制造商通常不会有任何文件形式的警告去告知用户修改默认的密码凭证,而且即便是警告了用户,但仍然有很多终端用户并不接受这个建议。

Incapsula公司的研究报告结果显示这是一种自我复制的僵尸网络。路由器被攻击已经不再是新闻了。它们已经被观察了多年了,而且在一次观察研究中,它们一次竟然能够影响300,000多台设备。我们已经知道有多个厂商的路由器是极易被攻击的了,包括Linksys,Asus,D-Link,Micronet,Tenda和TP-Link。 Incapsula公司已经同与近期攻击事件有关的特定路由器制造商和ISP提供商进行了接触和联系。

Incapsula公司还发现了与相关路由器僵尸网络有关的间接证据,这些僵尸网络被称为Lizard Squad,它是分布式拒绝服务攻击的一种,在过去曾通过利用被攻下的路由器而对索尼公司的Play Station和微软公司的Xbox网络发动攻击。在所有被僵尸网络感染的109个国家中,被感染路由器数量最多的前三名分别为泰国、巴西和美国。

分布式拒绝服务攻击是唯一一个可能会导致路由器遭受劫持的威胁。被攻击的路由器有可能允许攻击者窃听和渗透其他部分的家庭网络和商业网络。除非需要用到远程访问功能,否则读者们应当通过禁用所有的远程访问来使路由器没那么容易被攻击。读者们同样也可以访问这个网站来查看用于远程管理的互联网端口是否是开放的。读者们还应该确保路由器的密码已经修改并且密码足够健壮, 并且为路由器安装最新版的固件。

(责任编辑:安博涛)