“不久之后,会有更为严重的攻击出现”

Kyle Wilhoit在2015BlackHat黑帽大会如是说道。

无独有偶,在另一个黑客大会Defcon上,研究者说他们已经研究了包括胰岛素泵、起搏器、MRI机器和其他医疗控制设备系统的物联网。在蜜罐测试中,仅通过来自制造商网站的通用用户名和密码便能获得这些设备的控制权。当然,也有一些厂商天真地把密码和用户名放进一个Pastebin文件中,实质上就是说“这里有一些医疗设备的用户名和密码,如果有人想攻击他们,快看这里”。

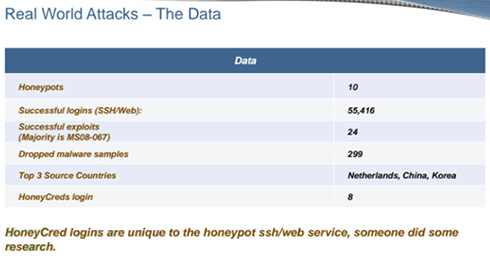

这些作为“蜜罐”的医疗设备被登录超过55000次,被装恶意软件超过300次,里面有24个指令以及8个使用特殊凭证的登录凭记——也就是说,有人打开Pastebin文件就可以滥用里面的信息了。

攻击者进入医疗设备的蜜罐

上面数据显示,大部分的攻击源于荷兰、中国和韩国

Protibiti首席研究院Scott Erven说:“这些基本都是些小打小闹,而非针对性攻击。”

大多数攻击者只是在做简单的“探究”,测绘物联网的版图。然而Erven说如此轻松便可以进入医院的药物设备,攻击者还能获得这些设备中的信息;只要你进入了一个心电图机,理论上你就能得到使用这台设备的病人的信息,例如他们的姓名、社保号码和出生日期。

在现实生活中,恶意软件同样也可以干扰医疗设备的运行。 “如果大规模的攻击造成了设备故障,我们是没有办法立刻知道这一点。”

但是通过这些“蜜罐”,医疗设备安全研究者并没有发现任何明显的恶意攻击,比如让起搏器不正常工作或者给病人注射过量胰岛素等等。

“他们(黑客)有系统管理权限,但是他们并不发送指令,可能他们没有意识到自己已经获得了一台MRI机器的root权限。”

因此,我们是否应该重视这样的情况呢?攻击者能够进入这些系统,但是可能只是一次,他们似乎对攻击这些设备或者加害于人没什么兴趣。

物联网安全:一颗定时炸弹?

来自IBM的Andy Thurai表示,科技的发展远远超出了企业自身安全维护能力的提升,物联网则汇集了网络中各种各样的传感器和部件。公司却没有为安全业务支付适合的费用,尽管已经开始所有增长,但还远远不够,而物联网则把一切弄得更糟了。所以说,物联网是一个定时炸弹。

据OF物联网报道,作为连接上述设备所广泛使用的重要无线互联标准之一,ZigBee技术也于近期召开的2015黑帽大会上被曝出存在严重的安全漏洞,引发了业内的广泛关注。

FreeBuf之前也有文章讨论过物联网安全蓝海战略。ZigBee是一种低成本、低功耗、近距离的无线组网通讯技术,目前已广泛存在于诸如智能灯泡、智能门锁、运动传感器、温度传感器等大量新兴的物联网设备中。然而,研究人员却发现在ZigBee技术的实施方法中存在一个严重缺陷,涉及到多种类型的设备中,黑客有可能以此危害ZigBee网络,并“接管该网络内所有互联设备的控制权”。由此,可能带来大量物联网产品安全的安全风险。

近日一份研究报告显示,针对物联网安全的小型技术解决方案和服务市场将会出现井喷,物联网安全市场将在2020年的时候增长至289亿美元。

当然针对层出不穷的物联网安全事故,也不是人人都愁眉以对的。

安全研究者Dan Tentler认为,“研究物联网设备漏洞是很困难的。为了攻击吉普车,研究者不得不买一辆,然后花一年时间研究代码。当攻击者进入这些‘蜜罐’时候,他们可能仍不知道可以做些什么坏事。”

(责任编辑:安博涛)