近日,安全小组发现了一个新的Android木马,被命名为Android.Backdoor.260.origin。该木马在中国用户之间传播,监视着受害者的信息。攻击者可以利用该木马劫持受害者的短信、通话记录、定位GPS坐标、屏幕截图,甚至还可以搜集所有用户输入的数据。

由于Android.Backdoor.260.origin会以"AndroidUpdate"名字散播,所以受害者很有可能在他们的移动设备上安装它。

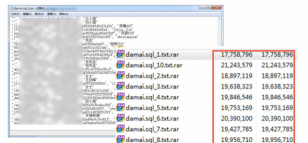

Android.Backdoor.260.origin有一个相当复杂的模块化结构,其最主要的恶意功能被嵌入进了恶意程序的安装包中。首次启动时,该木马会提取以下组件:

接下来它会尝试用root权限运行二进制cInstall文件(命名为Android.BackDoor.41)。如果成功运行,恶意模块就会将之前提取到的文件植入系统文件夹中,然后偷偷的安装“Substrate”工具。该工具具有扩展应用程序的功能,但已被Android.Backdoor.260.origin利用于劫持用户输入的数据了。如果该木马不能获得root访问权限,那么上述一系列恶意操作将不会出现。

如果所有的模块都已安装完成,Android.Backdoor.260.origin木马便会删除之前创建的快捷方式,然后启动PowerDetectService恶意服务。该服务会以libnativeLoad.so和Substrate名义运行恶意模块。事实上,这个工具并不是恶意软件,很容易能从Google Play下载到。但是攻击者修改了原版的应用,然后把修改后的版本放到Android.Backdoor.260.origin中。因此,这个工具对于手机用户来说就有潜在的危险性。

libnativeLoad.so组件会运行“detect”文件(Android.BackDoor.45),它会启动1.dat模块(Android.BackDoor.44),这个模块会激活libsleep4.so库(Android.BackDoor.46)和libstay2.so库(Android.BackDoor.43),前者会不断地对手机截屏,并对用户输入的数据进行截听,后者的功能则是窃取通讯录,监控手机短信和QQ信息。

(责任编辑:腰编辑)